一、漏洞概述

发布时间:2026年1月25日

漏洞级别:严重(CVSS:3.1 9.8/10.0)

漏洞类型:身份认证绕过 → 远程代码执行

在野利用状态:高度活跃(2026年1月20日起全球批量利用)

官方修复状态:已修复(2026年1月15日发布Build 9511补丁,同时修复此前CVE-2025-52691任意文件上传漏洞)

受影响资产规模:全球关联风险资产39923个、关联IP19564个

近日,安全研究机构watchTowr Labs披露SmarterMail邮件服务器存在严重身份认证绕过漏洞(跟踪编号:WT-2026-0001,奇安信编号:QVD-2026-4572,360编号:LDYVUL-2026-00011633),该漏洞无需复杂利用条件,仅需已知管理员用户名,攻击者即可构造特定HTTP请求直接重置系统管理员密码,进而接管服务器并以SYSTEM权限执行任意操作系统命令,实现完全的远程代码执行。

该漏洞的爆发凸显了当前网络黑产的高效利用能力:厂商于1月15日发布修复补丁,仅两天后攻击者便通过逆向工程分析补丁开发出利用工具,1月20日该漏洞正式进入在野活跃利用阶段,截至目前全球范围内已出现大规模的扫描和攻击行为。值得警惕的是,这是SmarterMail近期暴露的第二个高危漏洞,此前该产品已因CVE-2025-52691任意文件上传漏洞面临安全威胁,两次漏洞均指向其产品安全设计的底层缺陷。

SmarterMail作为SmarterTools开发的企业级邮件服务器解决方案,覆盖全球120个国家的1500万名用户,主要服务于托管服务提供商(MSP)、中小企业及邮件托管服务商,其作为企业核心通信基础设施,一旦被攻陷将直接导致企业敏感邮件数据泄露、业务通信中断,甚至被攻击者作为跳板横向渗透内部网络,引发勒索、数据窃取等连锁安全事件。

二、漏洞基本信息

| 漏洞名称 | SmarterMail管理员密码重置认证绕过漏洞 |

| 漏洞编号 | WT-2026-0001、QVD-2026-4572、LDYVUL-2026-00011633(暂未分配CVE编号) |

| 影响产品 | SmarterMail Windows版企业级邮件服务器 |

| 影响版本 | 所有低于Build 9511的版本(含17.x、18.x全系列) |

| CVSS评分 | 9.8/10.0(不同机构基于攻击链完整性评级略有差异) |

| 漏洞成因 | 密码重置API端点未做身份校验,盲目信任用户提交的IsSysAdmin参数;未验证OldPassword字段有效性,直接执行密码重置逻辑 |

| 利用条件 | 仅需知晓目标服务器管理员用户名;目标服务器暴露在公网,可访问API端点 |

| 攻击路径 | 未授权访问/api/v1/auth/force-reset-password → 重置管理员密码 → 登录后台执行系统命令/Volume Mounts提权 → 远程代码执行 |

| 公开状态 | POC/EXP均已全公开,黑产论坛已传播利用工具及批量扫描脚本 |

| 危害程度 | 服务器完全接管、邮件数据泄露、业务通信劫持、内部网络渗透、勒索软件植入、挖矿程序部署等 |

三、技术细节深度分析

该漏洞核心存在于SmarterMail的ForceResetPassword API接口(路径:/api/v1/auth/force-reset-password),该接口设计初衷为系统内的密码重置功能,但其安全校验机制的完全缺失,使其成为攻击者的“万能钥匙”,360漏洞研究院、奇安信威胁情报中心均已完成该漏洞的全流程复现,证实其利用门槛极低、攻击危害极强。

核心漏洞缺陷

漏洞利用实操步骤

攻击者仅需通过常规的HTTP请求工具(如curl、Postman、Burp Suite)构造JSON格式请求,即可完成管理员密码重置,无任何技术门槛:

POST /api/v1/auth/force–reset–password HTTP/1.1

Host: target–smartermail–server

Content–Type: application/json

User–Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36

{

"username": "admin", // 已知的管理员用户名,如admin/sysadmin/smadmin

"newPassword": "Attacker@123456", // 攻击者自定义密码

"isSysAdmin": true,

"oldPassword": "" // 空值/任意值均可通过校验

}

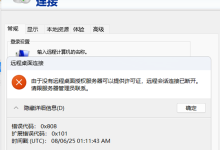

请求返回200 OK即表示密码重置成功,攻击者可使用新密码直接登录SmarterMail管理后台,利用系统内置的命令执行功能(设置→系统设置→高级设置→执行命令)执行任意操作系统命令;同时攻击者可通过Volume Mounts功能实现权限提权,进一步获得服务器的系统级Shell访问权限,实现对目标服务器的完全控制。

完整攻击链

本次漏洞的典型攻击链已形成标准化流程,黑产可通过自动化工具批量执行:

公网端口扫描探测(80/443/9998等SmarterMail常用端口)→资产指纹识别(确认版本低于Build 9511)→构造API请求重置管理员密码→登录管理后台执行系统命令→植入WebShell/创建隐藏管理员账户(实现持久化控制)→横向渗透/数据窃取/部署勒索/挖矿程序→清除攻击痕迹。

四、在野利用态势分析

截至2026年1月25日,该漏洞已形成全球范围的批量攻击态势,安全厂商通过威胁情报监测发现,黑产组织已完成从漏洞分析、工具开发到批量利用的全流程,其利用特征呈现工具化、规模化、定向化三大特点,成为近期企业邮件服务器的主要安全威胁。

利用时间线精准复盘

核心在野利用特征

安全厂商检测支持情况

目前主流安全厂商已完成该漏洞攻击行为的检测规则开发,企业可通过现有安全设备实现攻击拦截和告警:

五、应急响应与修复建议

鉴于该漏洞利用门槛极低、在野攻击高度活跃,且POC/EXP已全公开,所有部署SmarterMail的企业需立即采取防护措施,优先完成版本升级,无法立即升级的企业需通过多重临时措施阻断攻击路径,同时开展全面的安全排查,确认是否已遭受攻击。

第一优先级:立即完成官方补丁升级(彻底修复)

第二优先级:临时缓解措施(无法立即升级时)

针对因业务原因无法立即升级的企业,需通过网络层、应用层双重拦截阻断漏洞攻击路径,同时强化账户安全,降低被攻击风险:

- IIS图形化配置:打开IIS管理器,找到SmarterMail对应的站点,进入「请求筛选」→「规则」→「添加筛选规则」,设置规则拦截包含**/api/v1/auth/force-reset-password**的URL请求,动作为“拒绝”;

- IIS命令行配置:执行以下命令快速添加拦截规则,适用于批量部署的服务器:appcmd set config "SmarterMail" /section:requestFiltering /+filterRules.[name='BlockSmarterMailVuln',scanUrl='true',scanQueryString='false',rejectReason='Vulnerability Block',ruleSequence='1',matchType='Pattern',pattern='\\/api\\/v1\\/auth\\/force-reset-password',ignoreCase='true',negate='false']

第三优先级:全面的漏洞检测与入侵排查

企业需立即开展自查,确认自身资产是否存在漏洞,以及是否已遭受攻击,排查需覆盖漏洞验证、日志分析、入侵痕迹排查三个维度:

- 工具自检:通过360Quake、奇安信鹰图等资产测绘平台,输入企业IP段,快速识别是否存在低于Build 9511的SmarterMail资产;

- 手动自检:通过curl命令测试目标服务器,若返回200状态码则表示存在漏洞,返回403/401则表示已修复/拦截:curl -X POST -H "Content-Type: application/json" -d '{"username":"admin","newPassword":"test","isSysAdmin":true}' https://your-server/api/v1/auth/force-reset-password

- 检查SmarterMail默认日志目录(C:\\Program Files\\SmarterTools\\SmarterMail\\Logs)下的访问日志,筛选包含**/api/v1/auth/force-reset-password**的请求记录,重点关注陌生IP的请求;

- 检查管理员账户的登录日志,排查是否有非授权IP的登录记录、异常登录时间(如凌晨、节假日)的登录行为;

- 检查IIS访问日志,筛选包含IsSysAdmin=true的POST请求,这类请求为典型的漏洞利用行为。

若发现存在漏洞利用行为,需立即开展服务器入侵痕迹排查,确认攻击者是否已实现持久化控制,重点排查以下内容:

- 账户排查:检查Windows系统是否存在未知的管理员账户、隐藏账户,排查SmarterMail是否被添加新的管理员用户;

- 文件排查:检查服务器Web根目录、SmarterMail安装目录是否存在未知的WebShell文件(如.aspx、.asp、.php)、挖矿程序、勒索软件;

- 进程排查:通过任务管理器、Process Explorer排查是否存在异常进程,尤其是无合法路径、无数字签名的进程;

- 配置排查:检查SmarterMail的邮件转发规则、自动回复规则是否被篡改,避免攻击者利用邮件系统发送钓鱼邮件;

- 网络排查:检查服务器的网络连接,排查是否存在异常的出站连接、反向代理连接,尤其是指向境外IP的连接;

- 计划任务/服务排查:检查Windows计划任务、系统服务,排查是否存在未知的定时任务、自启动服务,这类为攻击者实现持久化控制的常用手段。

六、前瞻性安全防护体系建设建议

本次SmarterMail漏洞的爆发,再次暴露了企业在核心基础设施安全、产品安全设计、应急响应能力方面的短板,尤其是邮件服务器作为企业核心通信设施,已成为网络攻击者的主要攻击入口。结合2026年全球网络攻击态势(AI武器化、漏洞利用周期缩短、黑产工具化),建议企业从技术防护、流程管理、厂商协同三个维度,构建邮件服务器的全维度安全防护体系,实现从“被动应急”到“主动防御”的转变。

企业侧:构建邮件服务器的分层安全防护体系

厂商侧:完善产品安全设计与SDL全流程管理

本次漏洞的核心原因是产品安全设计的缺失,建议厂商从底层完善安全机制,避免类似漏洞再次出现:

行业侧:建立核心基础设施漏洞协同响应机制

邮件服务器作为企业数字化运营的核心基础设施,其安全直接关系到行业和企业的数字安全,建议行业层面建立漏洞预警、信息共享、协同防御的安全机制:

特别警示:当前该漏洞的利用工具已实现自动化、批量化,黑产组织正通过全网扫描寻找未修复的目标,未采取防护措施的企业被攻击的概率接近100%。请所有部署SmarterMail的企业高度重视,立即完成补丁升级或临时防护配置,同时开展全面的安全排查,避免因漏洞被利用造成不可挽回的损失。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册