逆向分析学习入门教程(非常详细)零基础入门到精通,收藏这一篇就够了

前沿 从本篇起,逆向工厂带大家从程序起源讲起,领略计算机程序逆向技术,了解程序的运行机制,逆向通用技术...

前沿 从本篇起,逆向工厂带大家从程序起源讲起,领略计算机程序逆向技术,了解程序的运行机制,逆向通用技术...

小白学网安必看!就业/转行网安的发展方向保姆级讲解,一定有适合你的黑客方向! “没有网络安全就没有国家安全”。 当前&...

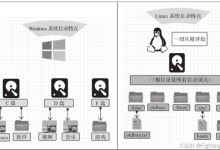

前言: 本文主要讲解 kali linux 的 基本操作、系统构成、查询信息 权限管理等方面的相关知识。 一.Linux 概述 Linux&...

PHP语言PHP(全称:PHP: Hypertext Preprocessor,即“超文本预处理器”)是...

代码审计是什么代码审计(Code Audit)是通过人工审查或者自动化工具的方式,对程序源代码进行检查和分析,发现这些源代码缺陷引发...

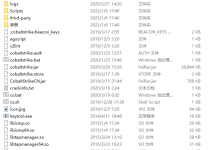

最近有一位朋友搭建了一个商城,想让我帮他测试一下,于是有了这篇文章。 公众号中发送:AI小子,将获得一个...

⚠️ 免责声明 本文仅用于网络安全技术交流与学术研究。文中涉及的技术、代码和工具仅供安全从业者在获得合法授权的测试环境中使用。任何未经授权的攻击行为均属违法&#...

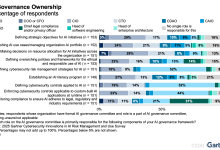

虽然专门的AI安全治理有助于建立基础控制措施,但它也会阻碍安全有效性和效率的提升。大多数AI网络安全风险并不需要一套新的控制措施。相反...

一.Web前端三剑客(HTML/CSS/JS) 1.HTML介绍 核心概念:HTML称译为超文本标记语言通常带有尖角号...

本文仅用于信息安全学习,请遵守相关法律法规,严禁用于非法途径。若观众因此作出任何危害网络安全的行为,后果自负ÿ...