1. 为什么版本演进会改变安全边界

从安全视角看,版本升级不是“性能更快”这么简单,而是三类边界在变化:

可用的危险能力在变化

某些历史特性被移除、某些扩展被替代,攻击面直接减少或迁移。

默认行为在变化

加密、SSL/TLS 校验、Session Cookie 属性等默认值变化,会影响实际安全等级。

错误处理与引擎行为在变化

引擎级别的“语义统一化”,会改变漏洞触发条件和检测特征。

安全审计建议:

别只问“代码里有没有危险函数”,还要问“这个版本里这个函数的行为是否变化或已被废弃”。

1.1 同一段代码,不同版本,完全不同的安全边界

典型例子: preg_replace /e

// PHP 5.x: /e 会把替换字符串当成PHP代码执行

$pattern = '/\\{(\\w+)\\}/e';

$template = $_GET['tpl'] ?? '';

$result = preg_replace($pattern, 'strtoupper("$1")', $template);

// PHP 7.0+: /e 被移除,这段代码直接报错

安全影响:

- 在 5.x 中,这是经典“正则即代码执行”的风险点

- 在 7.0+ 中,同样代码触发的是兼容性错误,并不再执行

结论: 版本差异决定了“漏洞是否存在”,也决定了检测规则该怎么写。

1.2 版本生命周期与风险分级

截至目前,PHP 5.4-7.4 均已停止官方安全支持。这意味着:

- 不会再获得官方安全补丁

- 高危漏洞只能靠外围防护兜底

- 供应链依赖也可能停止维护

现实建议:

- 仍在使用这些版本的系统,应默认视为“高风险资产”

- 在无法升级时,至少做到: 隔离运行、限制权限、加强检测、明确边界

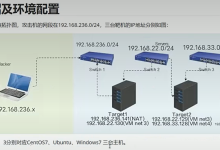

1.3 版本+配置+SAPI: 三维叠加才是完整边界

| 版本 | API移除、新API加入、默认值收紧 | 攻击面变化、规则需分层 |

| 配置 | disable_functions、open_basedir、Session配置 | 安全边界可能被扩大或收缩 |

| SAPI | CLI、FPM、Apache模块 | 可用函数、权限继承不同 |

实战提醒:

同一份代码,在 CLI 与 FPM 中风险不一致;同一版本,在不同 php.ini 下风险也不一致。版本只是基础,配置和运行环境才是最终边界。

2. PHP 5.4-5.6: 旧时代特性清理与密码学基础

这一阶段的关键词是: 清理历史包袱,搭建安全基础能力。

2.1 版本要点总览

| 5.4 | 移除 register_globals / magic_quotes_gpc / safe_mode | 清理“假安全机制”,减少隐式变量污染与“伪隔离” |

| 5.5 | 新增 password_hash() / password_verify() | 给开发者一把“正确使用密码学”的标准钥匙 |

| 5.6 | 新增 hash_equals() | 提供抗时序攻击的安全比较方式 |

2.2 5.4: 清理“看起来安全但实际上危险”的功能

2.2.1 register_globals 的本质风险

// 旧代码常见写法

if ($is_admin) {

// … 执行管理员逻辑

}

// 在 register_globals 启用时,攻击者可通过请求参数注入:

// ?is_admin=1

核心问题: 变量来源不再可追踪,污点分析几乎失效。

修正方式:

$is_admin = isset($_SESSION['is_admin']) && $_SESSION['is_admin'] === true;

if ($is_admin) {

// …

}

2.2.2 magic_quotes_gpc: “自动转义”带来的假安全

// 旧思路: 依赖自动转义 + 拼接SQL

$name = $_GET['name'];

$sql = "SELECT * FROM users WHERE name = '$name'";

问题在于:

- 不同环境转义行为不一致

- 双重转义或漏转义都可能产生漏洞

正确思路:

$stmt = $pdo->prepare('SELECT * FROM users WHERE name = ?');

$stmt->execute([$name]);

2.2.3 safe_mode: 伪隔离的代价

safe_mode 不是安全沙箱,它只是一些路径和函数限制,很容易被误用。

替代策略:

- open_basedir 限制可访问目录

- disable_functions 禁用高危函数

- OS级隔离(容器/专用用户)

2.3 5.5: 规范化密码存储的开始

password_hash() 这类API的意义不只是“更方便”,而是减少开发者自己造轮子导致的密码学灾难。

在审计中,只要看到自制的“加盐+哈希”,就要怀疑它是否真的安全。

安全示例:

$hash = password_hash($password, PASSWORD_BCRYPT, ['cost' => 12]);

if (password_verify($input, $hash)) {

// 通过认证

}

if (password_needs_rehash($hash, PASSWORD_BCRYPT, ['cost' => 12])) {

// 触发安全升级: 重新计算更强的hash

}

审计要点:

- password_hash() 是否统一使用

- cost 是否合理

- 是否存在自定义“加盐+哈希”逻辑

2.4 5.6: 时序攻击防护能力补齐

hash_equals() 的价值在于恒定时间比较,它能阻断很多“猜长度/猜前缀”的攻击路径。

$sign = hash_hmac('sha256', $payload, $secret);

if (hash_equals($sign, $userSign)) {

// 安全比较

}

实战提醒:

如果项目里存在“token/签名比对”,这类比较函数是一个很容易被忽略的安全细节。

2.5 5.6: 安全默认值开始收紧

2.5.1 TLS 证书校验更严格

HTTPS 请求默认会进行更严格的证书校验,这对安全是好事,但也会导致旧代码“突然失败”。

安全做法:

$context = stream_context_create([

'ssl' => [

'verify_peer' => true,

'verify_peer_name' => true,

'cafile' => '/etc/ssl/certs/ca-certificates.crt',

]

]);

$data = file_get_contents('https://api.example.com', false, $context);

风险提醒:

- 为了“兼容”而关闭校验,等价于主动引入中间人攻击面

2.5.2 字符集默认值更安全

统一明确的字符集,是XSS防护的基础。无论版本是否默认 UTF-8,在输出时显式指定编码都是最佳实践。

echo htmlspecialchars($input, ENT_QUOTES | ENT_SUBSTITUTE, 'UTF-8');

3. PHP 7.0: 引擎重构带来的安全工程化

PHP 7.0 是一次质变,核心关键词是: 引擎重构、语义统一、风险清理。

3.1 引擎层面的安全收益

- 错误处理体系统一: 部分致命错误被纳入可捕获的 Throwable 体系,降低“异常即崩溃”的风险

- 语义更一致: 统一变量语法让复杂表达式的解析更可预测

try {

// 可能抛出 Error 或 Exception

riskyOperation();

} catch (Throwable $e) {

// 统一兜底

error_log($e->getMessage());

}

这类改动不会直接“修复漏洞”,但它减少了非预期行为带来的安全歧义,提升了审计的确定性。

3.2 统一变量语法: 让“歧义解析”收敛

PHP 5.x 时代,一些复杂的变量变量/对象访问表达式存在歧义。PHP 7 的解析更统一。

安全建议:

- 避免复杂的变量变量拼接

- 对动态访问使用显式大括号提高可读性

// 推荐显式写法

${$foo['bar']}();

$object->{$method}($arg);

这类显式写法能降低“解析歧义导致的隐藏执行链”。

3.3 安全随机数成为标准能力

random_bytes() / random_int() 是 PHP 7.0 给安全工程师的一把“标准钥匙”。

$token = bin2hex(random_bytes(32)); // 64位HEX随机串

// 或者生成安全范围内的随机整数

$id = random_int(100000, 999999);

实战提醒:

- mt_rand() 适合一般随机,不适合安全场景

- 安全token/nonce/验证码一律使用 random_bytes/random_int

3.4 preg_replace /e 移除: 清理“正则即代码执行”

旧写法 (危险):

// PHP 5.x: /e 会执行替换字符串

preg_replace('/\\{(\\w+)\\}/e', 'strtoupper("$1")', $tpl);

新写法 (安全):

preg_replace_callback('/\\{(\\w+)\\}/', function ($m) {

return strtoupper($m[1]);

}, $tpl);

3.5 mysql_* 移除: 推动安全数据访问

旧代码典型风险:

- 容易拼接SQL

- 字符集与转义不统一

推荐方式:

$stmt = $pdo->prepare('SELECT id, username FROM users WHERE id = ?');

$stmt->execute([$id]);

$user = $stmt->fetch(PDO::FETCH_ASSOC);

3.6 反序列化安全: 更可控的边界

PHP 7.x 支持 unserialize 的 allowed_classes 选项,让对象注入风险可被约束。

$data = unserialize($input, [

'allowed_classes' => ['SafeDTO']

]);

审计要点:

- 任何 unserialize 都应视为高风险

- 优先改为 json_decode + 明确结构校验

3.7 assert 不要用作安全边界

assert() 在不同版本/配置下可能被关闭或被优化掉。它更像“开发期断言”,不是安全控制点。

安全做法:

if (!is_int($userId) || $userId <= 0) {

throw new InvalidArgumentException('Invalid userId');

}

4. PHP 7.1-7.4: 现代安全能力的成形期

7.1-7.4 的核心特征是: 安全能力“现代化”,同时引入新的攻击面。

4.1 版本要点总览

| 7.1 | mcrypt 被弃用 | 推动落后加密库退场 |

| 7.2 | 引入 libsodium 扩展,支持 PASSWORD_ARGON2I | 现代加密能力到位 |

| 7.3 | 支持 session.cookie_samesite、JSON_THROW_ON_ERROR、PASSWORD_ARGON2ID | 默认安全细节更扎实 |

| 7.4 | 引入 FFI、Preloading、Typed Properties、__serialize/__unserialize | 新能力带来新攻击面与更强类型约束 |

4.2 7.1-7.2: 现代加密工具箱成形

为什么我强调它?

在安全审计里,我更愿意看到“官方推荐的安全API”,而不是自研加密实现。

7.2 以后,libsodium 与 password_hash() 的组合,足以覆盖大部分应用场景。

安全示例 (libsodium):

$key = sodium_crypto_secretbox_keygen();

$nonce = random_bytes(SODIUM_CRYPTO_SECRETBOX_NONCEBYTES);

$cipher = sodium_crypto_secretbox($message, $nonce, $key);

// 解密

$plain = sodium_crypto_secretbox_open($cipher, $nonce, $key);

if ($plain === false) {

throw new RuntimeException('Decrypt failed');

}

4.3 create_function 弃用: 让“动态代码”退场

旧代码 (危险):

$fn = create_function('$x', 'return $x * 2;');

替代方案:

$fn = function ($x) {

return $x * 2;

};

审计提示:

- 代码中出现 create_function 基本等价于“动态执行入口”

- 迁移时优先替换为匿名函数

4.4 7.3: 默认安全细节开始“对齐现代Web”

4.4.1 SameSite Cookie

SameSite 是对抗 CSRF 的低成本增强,尤其适合后台管理场景。

推荐写法 (7.3+):

setcookie('SID', $sid, [

'expires' => time() + 3600,

'path' => '/',

'secure' => true,

'httponly' => true,

'samesite' => 'Lax',

]);

4.4.2 JSON 解析失败不再沉默

try {

$data = json_decode($raw, true, 512, JSON_THROW_ON_ERROR);

} catch (JsonException $e) {

// 记录异常并拒绝

throw new InvalidArgumentException('Invalid JSON payload');

}

安全价值:

- 避免“解析失败但继续执行”的逻辑漏洞

- 让绕过攻击更难隐藏

4.5 7.4: 新能力与新攻击面并存

4.5.1 FFI: 必须明确边界

FFI 可以直接调用 C 接口,能力极强,风险也极高。

安全建议:

- 生产环境尽量关闭: ffi.enable = false

- 如必须使用,确保仅预加载受控库,并限制加载路径

4.5.2 Preloading: 性能提升,完整性要求更高

Preloading 会在启动时加载代码,如果预加载文件被篡改,风险会被“提前执行”。

防护要点:

- 预加载文件只读

- 配合部署完整性校验

- 限制 opcache.preload_user

4.5.3 Typed Properties: 类型安全落到对象层

class User {

public int $id;

public string $name;

}

安全价值:

- 减少类型混淆

- 降低“动态属性污染”的风险

4.5.4 __serialize / __unserialize

7.4 提供更明确的序列化控制入口,便于显式声明“哪些字段可序列化”。

class TokenBox {

private string $token;

public function __serialize(): array {

return ['token' => $this->token];

}

public function __unserialize(array $data): void {

$this->token = (string)$data['token'];

}

}

审计提示:

- 使用显式序列化方法时,更易做字段白名单

- 反序列化时必须进行类型/结构校验

5. 对检测与审计的直接影响

结合本项目的知识库与检测经验,我建议把“版本差异”当作检测规则的第一维度。

5.1 规则与检测层面

-

低版本特性要保留单独特征

例如 preg_replace /e 只在老版本存在,规则应按版本分层 -

新增API带来新检测面

7.2+ 的 libsodium,7.4 的 FFI,都可能成为新风险点 -

同名函数在不同版本的语义差异

这类差异容易引发“规则误判”,需要结合版本解释

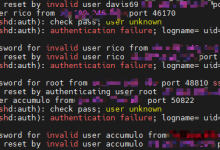

5.2 审计层面: 版本差异的典型坑

| 老项目迁移到7.x | 临时替换代码引入漏洞 | 检查“兼容层代码”是否安全 |

| 加密逻辑跨版本 | 算法混用、弱随机 | 统一 password_hash/random_bytes |

| 反序列化使用场景 | 旧逻辑未加限制 | 统一加入 allowed_classes 或替换为JSON |

| Cookie与Session | SameSite缺失或配置不当 | 7.3+建议启用,低版本需手动补充 |

5.3 版本差异导致的误报/漏报

- 误报: 规则命中 preg_replace /e,但目标环境已是 7.0+

- 漏报: 规则只关注 eval,却忽略了 create_function 或 assert 的历史用法

应对策略:

- 规则中明确标注“适用版本”

- 在扫描结果中输出“版本前提”

- 针对多版本部署做分层策略

6. 升级与加固清单(可直接执行)

下面是一份可直接落地的安全清单,我在审计项目时经常用它做“第一轮体检”。

6.1 资产盘点

- 确认 PHP 版本、SAPI 类型与关键扩展

- 标注是否存在 5.x 老版本遗留代码

- 列出依赖的外部库版本,识别 EOL 依赖

6.2 代码迁移

- 替换旧扩展 (mysql_*, mcrypt)

- 密码存储统一为 password_hash()

- 随机数统一为 random_bytes() / random_int()

- 反序列化逻辑加 allowed_classes 或替换为 JSON

- 旧代码的“临时替换逻辑”需要重点复审

6.3 安全配置基线

expose_php = Off

display_errors = Off

log_errors = On

allow_url_include = Off

建议追加:

session.use_strict_mode = 1

session.use_only_cookies = 1

session.cookie_httponly = 1

Session安全建议(7.3+):

ini_set('session.cookie_httponly', '1');

ini_set('session.cookie_secure', '1');

ini_set('session.cookie_samesite', 'Lax');

6.4 运行时权限与目录隔离

- 限制可写目录,避免“上传即执行”

- 开启完整性检测或只读部署,降低预加载/缓存被篡改的风险

- 定期复核 disable_functions 与扩展白名单

6.5 升级后的安全回归验证

最小安全回归清单:

- 登录/鉴权是否受影响

- CSRF与Cookie策略是否生效

- 上传/文件读写是否受限

- 关键接口异常处理是否可控

- 日志是否完整可追踪

7. 小结与延伸

7.1 关键要点回顾

7.2 常见问题速答

Q1: 升级后HTTPS请求突然失败?

很可能是证书校验更严格。检查 cafile、系统证书链配置,不要直接关闭校验。

Q2: JSON解析“突然报错”?

7.3+ 可能启用了 JSON_THROW_ON_ERROR。建议捕获异常并做输入校验。

Q3: 迁移后登录异常?

常见原因是密码hash算法升级或参数变化。需要使用 password_needs_rehash() 做平滑升级。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册