网络安全学习必看:SRC漏洞挖掘与OSS接管实战全解析(建议收藏)

本文记录了SRC渗透测试实战:从信息收集到发现若依框架网站,尝试shiro反序列化和druid弱口令攻击未果。后通过分析JavaScript文件中的API接口,意外获取OSS访问密钥,成功接管存储大量敏感信息的系统,展示了渗透测试中的思维转变技巧。

前言

好久没有写渗透测试的文章了,因为这段时间工作和其它原因一直没时间,今天就简单水一下某次SRC的思路吧,从信息收集到接管oss半小时时间,国内某制造商,资产不多

本次信息收集采用互联网信息收集(包括不限于:shodan、fofa、hunter、google等)及本地灯塔信息收集,因为时间问题,就简单打点了点资产,端口就选TOP100,没有漏扫

* 故事情节虚拟、文章仅供交流与学习、请勿非法操作,否则后果自负

* 如您认为思路尚可,烦请转发朋友共同学习

漏洞挖掘阶段

信息收集

使用hunter进行打点:domain="example.com"&&web.title!=""(此处去除空标题,个人经验,很多空标题的页面没什么内容,容易浪费时间)

看到检索出39条数据,可以配合灯塔做去重,因为有的域名在线引擎可能会漏掉,只要我们的字典够大,灯塔可能就能有意外收获

漏洞挖掘

访问某设备管理网站,打开后,我心头一惊,这不是我亲爱的若依吗,瞧瞧这UI,这URL

于是乎,二话没说先测试有没有shiro框架,以此达到我心中想要反序列化接管主机的邪恶计划

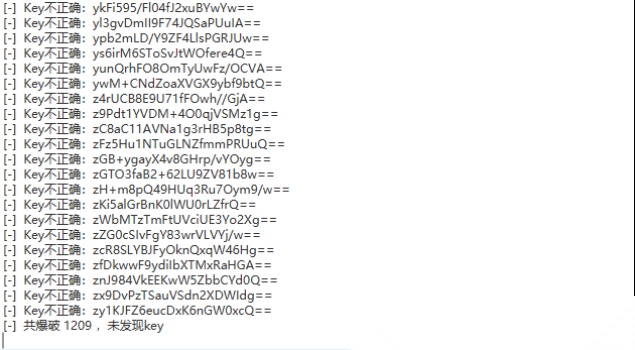

平常是在登录接口中cookie里面测rememberMe来查看shiro框架,这次竟然没有,还好我装的插件爬到了,在图片验证码处可以获取到,于是乎掏出集成工具开始爆破,奈何命有点苦,就算喝奶茶也苦

看来不得不控制你了啊,我估计是开发配置了随机密钥,或者单独设置了密钥

看来不得不控制你了啊,我估计是开发配置了随机密钥,或者单独设置了密钥

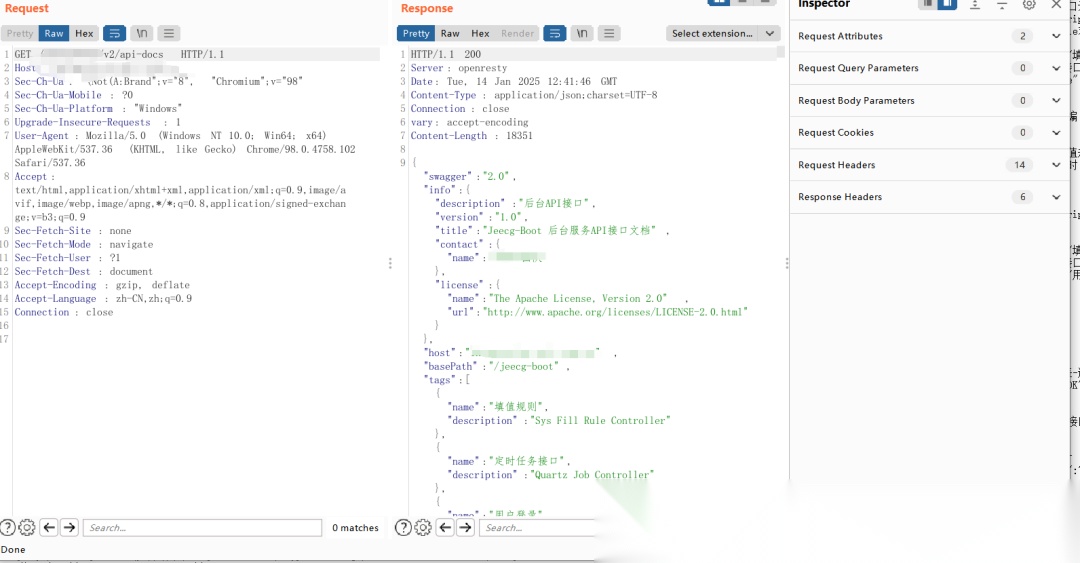

用swagger-hacker跑了一下全部401,在预料范围内,做鉴权了

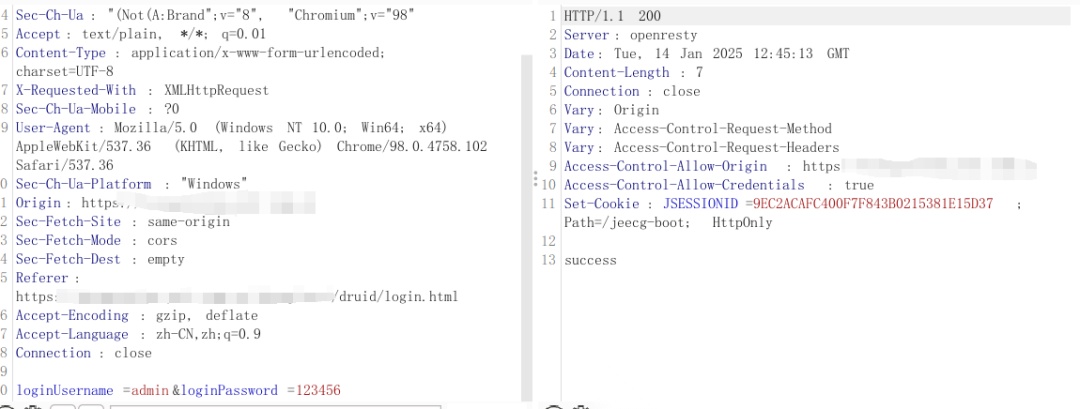

接着看到durid,我当时预想的是:弱口令进入druid,在session中看一下有效期内的cookie,进入后台,美滋滋,废话不多说,开干

弱口令没毛病啊,老铁,准备开香槟嗨起来了

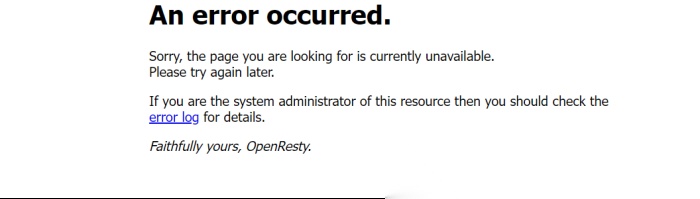

但是,等我登进去以后,给我拉了坨大了,直接给我错误了,这对吗

我真的想骂娘,就是一堆的可能存在漏洞的服务在你面前,你又无可奈何的样子

反转来了

这个时候头绪真的一点没有了,因为已知的问题就那些,再看看其它服务吧,不过这个弱口令确实可以交一下,其它服务大部分就是关联到企业微信或者是内部软件之类的,翻来翻去找到一个员工系统

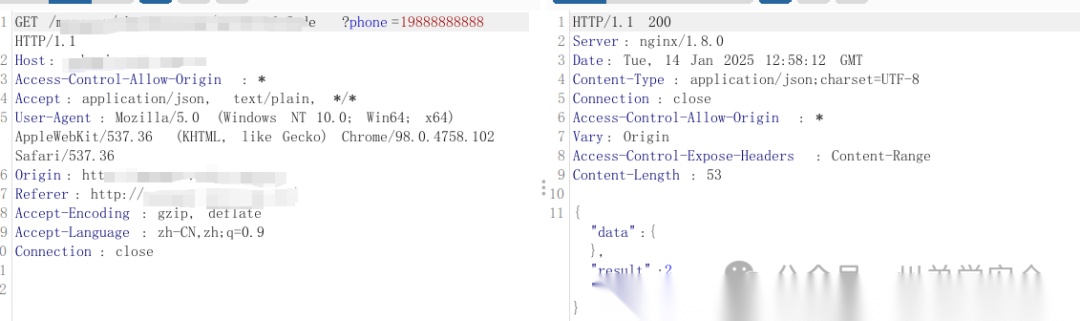

这个时候我来捋一下这个系统的逻辑,以此有一个后面漏洞挖掘的思路:仍然是Java程序,无注册接口、登录需要密码,可爆破,尽管有图片验证码,但是没什么用,短信快捷登录发送后可以快爆破验证码,登录接口可枚举账号,账号格式手机号

有了以上逻辑以后,先枚举一下手机号,考虑到员工在本地的可能性很大,所以先枚举本省的手机号,找到本省的手机号段,用python生成9999个手机号,然后爆破

# 获取用户输入的前7位数

prefix = input("请输入前7位数:")

# 检查前7位数是否为数字

if not prefix.isdigit() or len(prefix) != 7:

print("输入错误,请输入7位数字。")

else:

# 打开文件,准备写入

with open("output.txt", "w") as file:

# 生成11位数

for i in range(1, 10000):

# 将i转换为字符串,并在前面补0,使其长度为4位

suffix = str(i).zfill(4)

# 将前7位数和后4位数组合起来

number = prefix + suffix

# 将生成的11位数写入文件

file.write(number + "\\n")

print("生成完成,结果已保存到output.txt文件中。")

不出意外的:浪费时间加爆破不出来,我就很无语的不爆破了

辗转反侧也不知道应该干嘛了,接着上了个厕所,冲马桶的时候脑子瞬间通了,他这个是Java框架啊,一般这种的api接口都很多啊

有没有可能,很多api都在js里面写着呢,我们提取出了fuzz一遍,可能会有意外收获,啊哈哈哈

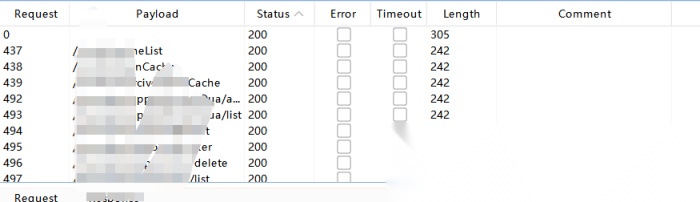

此处fuzz不是用dirsearch跑默认字典,由于现在api自定义接口命名,以前的很多字典很难跑出来成果了,跑个备份啥的可能成功,我这里用findsomething提取的,当然了,也可以用jsRoutescan提取,都一样,提取出来以后可以用dirsearch跑一遍,或burp自带的fuzz

按照状态码排序一下以此查看,或者包的长度排序都可以

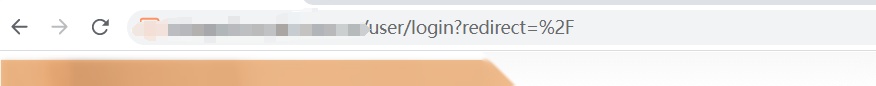

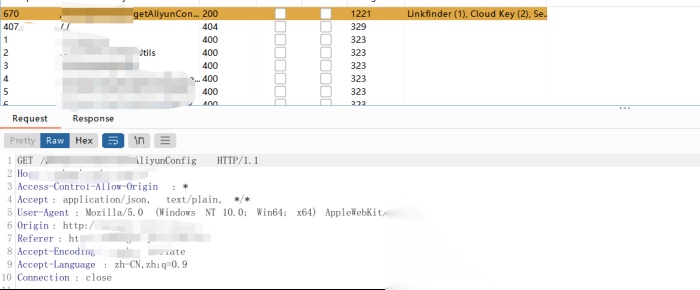

开香槟,在/xxx/api/aliyunconfig的接口中看到有oss的ak/sk

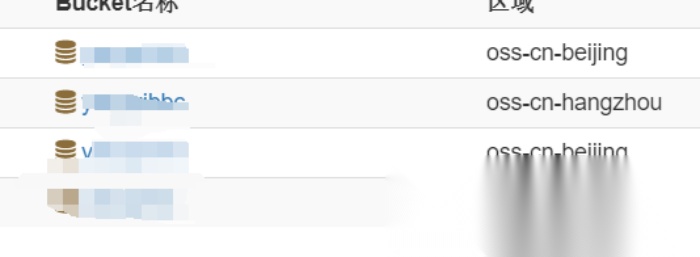

token有时效性,赶紧掏出来我的oss浏览器冲一波

集团内的OSS都在其中,包括bbs、商城、员工系统、售后系统的照片

保存了近6年的所有信息,这次可以开香槟了

其实我感觉它这个IP应该是存在nacos服务的,但是我是通过域名进行搜集的,也没这么多时间挖了,正常渗透接管oss也就结束了,剩下的像我们可以去挖小程序和APP的漏洞嘛,因为是制造商肯定会有这些,于是乎我就去搜了一下,不过好像没有注册入口

于是乎我就去问一下客服,客服竟然不鸟我,难道是被我沉鱼落雁,闭月羞花给弄害羞了?

后面确实没时间去挖了,也就点到为止了,总共用了不到一小时,大概四十分钟吧

学习资源

如果你是也准备转行学习网络安全(黑客)或者正在学习,这里开源一份360智榜样学习中心独家出品《网络攻防知识库》,希望能够帮助到你

知识库由360智榜样学习中心独家打造出品,旨在帮助网络安全从业者或兴趣爱好者零基础快速入门提升实战能力,熟练掌握基础攻防到深度对抗。

1、知识库价值

深度: 本知识库超越常规工具手册,深入剖析攻击技术的底层原理与高级防御策略,并对业内挑战巨大的APT攻击链分析、隐蔽信道建立等,提供了独到的技术视角和实战验证过的对抗方案。

广度: 面向企业安全建设的核心场景(渗透测试、红蓝对抗、威胁狩猎、应急响应、安全运营),本知识库覆盖了从攻击发起、路径突破、权限维持、横向移动到防御检测、响应处置、溯源反制的全生命周期关键节点,是应对复杂攻防挑战的实用指南。

实战性: 知识库内容源于真实攻防对抗和大型演练实践,通过详尽的攻击复现案例、防御配置实例、自动化脚本代码来传递核心思路与落地方法。

2、 部分核心内容展示

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

360智榜样学习中心独家《网络攻防知识库》采用由浅入深、攻防结合的讲述方式,既夯实基础技能,更深入高阶对抗技术。

内容组织紧密结合攻防场景,辅以大量真实环境复现案例、自动化工具脚本及配置解析。通过策略讲解、原理剖析、实战演示相结合,是你学习过程中好帮手。

1、网络安全意识

2、Linux操作系统

3、WEB架构基础与HTTP协议

4、Web渗透测试

5、渗透测试案例分享

6、渗透测试实战技巧

7、攻防对战实战

8、CTF之MISC实战讲解

3、适合学习的人群

一、基础适配人群

二、能力提升适配

1、技术爱好者:适合对攻防技术有强烈兴趣,希望掌握漏洞挖掘、渗透测试等实战技能的学习者;

2、安全从业者:帮助初级安全工程师系统化提升Web安全、逆向工程等专项能力;

3、合规需求者:包含等保规范、安全策略制定等内容,适合需要应对合规审计的企业人员;

因篇幅有限,仅展示部分资料,完整版的网络安全学习资料已经上传CSDN,朋友们如果需要可以在下方CSDN官方认证二维码免费领取【保证100%免费】

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册