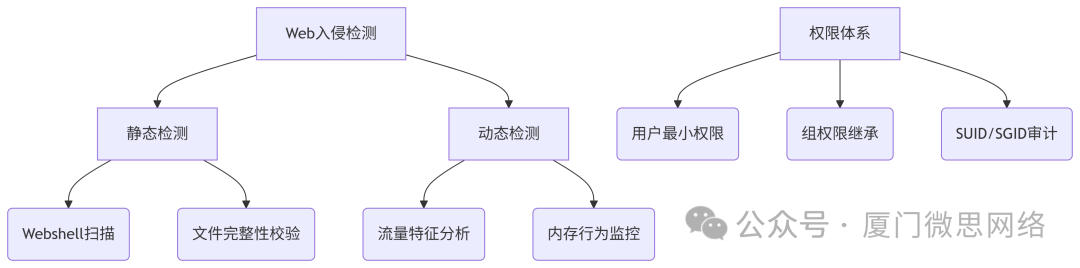

一、Web 入侵后门检测

Web 入侵后门检测是蓝队日常防护的核心任务之一,核心目标是识别攻击者植入的恶意组件,主要分为以下三个关键步骤:

Webshell 查杀 Webshell 是攻击者通过漏洞植入的恶意脚本(如 PHP、JSP、ASP 等),用于持久化控制服务器。检测方法包括:

-

工具查杀:使用专业工具(如 D 盾、河马 webshell 查杀、深信服 webshell 检测工具等)基于特征码、行为分析扫描可疑文件;

-

手工排查:重点检查网站根目录、上传目录、临时目录(如 /tmp)及隐藏文件(文件名含特殊字符或伪装成系统文件),关注近期修改的文件、权限异常(如 777 权限)的文件。

暗链检测 暗链是攻击者在网页中植入的隐藏链接(通常指向恶意网站或黑产站点),用于提升目标网站权重或引流。检测方法:

-

源码检查:查看网页 HTML 源码,搜索隐藏元素(如display:none、visibility:hidden)或异常链接;

-

工具辅助:使用 SEO 检测工具(如百度站长平台、暗链检测工具)扫描网页外链,对比正常业务链接排查异常;

-

流量分析:通过 Web 日志(如 Nginx 的 access.log)分析 outbound 流量,识别频繁访问的可疑域名。

木马判断 除 Webshell 外,需判断是否存在系统级木马(如后门程序、远控工具)。检测思路:

-

进程排查:通过ps aux、netstat -tulnp查看异常进程及网络连接(如未知 IP 的持久化连接);

-

启动项检查:查看/etc/rc.local、/etc/cron.d/等启动脚本及定时任务,排查可疑执行命令;

-

文件完整性校验:对比系统基线(如重要目录 MD5 值),识别被篡改的系统文件。

二、Java 内存马查杀技术

Java 内存马是攻击者通过中间件漏洞(如反序列化、文件上传)注入到 JVM 内存中的恶意组件,无物理文件落地,检测难度较高。核心依赖对 Java 中间件(Tomcat、WebLogic 等)及三大组件(Listener、Filter、Servlet)的深入理解。

核心排查思路

基于 Web 日志的可疑请求分析

-

若日志中存在大量异常 URL 路径(如/哥斯拉、/冰蝎特征路径),需重点排查 Filter 或 Listener 类型内存马。

-

哥斯拉、冰蝎等工具的 Webshell 流量特征相对固定(如特定加密参数、请求头),可通过收集其常见 URL 路径(如/shell.jsp、/cmd)快速定位。

基于文件存在性的对比排查

-

筛选返回状态码为 200 的 URL 路径,对比 Web 目录下是否存在对应真实文件。若不存在,大概率为内存马。

-

溯源漏洞:排查中间件 error.log(如 Tomcat 的logs/catalina.out)中的异常报错(如反序列化失败、类加载错误),结合框架漏洞(如 Struts2、Log4j2 反序列化漏洞)判断注入途径。

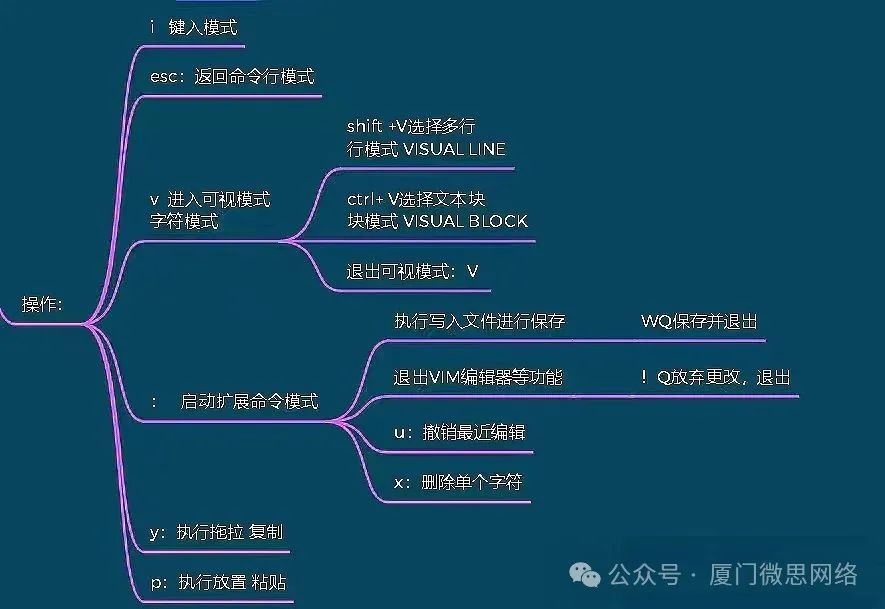

三、VIM 编辑器基础

VIM 是 Linux 系统中常用的文本编辑器,遵循 POSIX 标准,适用于无图形界面的服务器环境,核心优势是无需图形依赖即可高效编辑文件。

核心用法

- 启动命令:

vim [参数] 文件名,常用参数包括:

-

-i:指定 vim 的 swap 文件;

-

-o:多窗口横向分割编辑;

-

-O:多窗口纵向分割编辑;

-

-R:只读模式打开文件。

- 核心特点

:支持命令模式与插入模式切换,适用于脚本编辑、配置文件修改等场景,是服务器管理的必备工具。

四、本地用户与组管理

Linux 通过用户与组实现权限控制,确保系统资源的安全访问。

1. 本地用户管理

-

用户分类:

-

超级用户:UID=0(唯一,即 root),拥有系统全部权限;

-

系统用户:UID 1~999(1~200 静态分配给系统进程,201~999 动态分配给非特权进程),用于运行系统服务,通常无交互式登录权限;

-

普通用户:UID≥1000,非特权用户,用于日常操作。

-

-

用户信息存储:/etc/passwd(明文存储用户基本信息),字段格式如下:

用户名:密码占位符(×):UID:GID:注释信息:主目录:默认shell

-

-

示例:test:x:1001:1001:Test User:/home/test:/bin/bash

-

禁止交互式登录的用户通常使用/sbin/nologin作为默认 shell。

-

2. 组管理

- 组的作用

:将用户集合化,批量分配资源权限(无需逐个用户配置)。

- 组信息存储

/etc/group,字段格式如下

组名:密码占位符(×):GID:附加用户列表

关键思维导图

网络安全学习需 “硬啃” 与坚持,单日内容看似零散,长期积累可形成完整知识体系;后续需重点关注权限与提权操作的关联,深化蓝队防御与红队攻击的对抗思维。

— 信息安全相关文章 —

信息安全领域认证有哪些?

2025年IT行业哪些认证值得考

CISP、CISSP、CISP-PTE,你该考哪个?

【资料领取】安全法规政策与标准(附PDF下载链接)

CISP人才遭疯抢,万科年薪30W起步优先考虑它

如何成为一名专业的信息安全人员?

【干货】信息安全行业常规技术手段与工具

网硕互联帮助中心

网硕互联帮助中心![[破阵阁・网安淬锋公开赛 决赛] Secure File Viewer WP-网硕互联帮助中心](https://www.wsisp.com/helps/wp-content/uploads/2026/02/20260213154948-698f481c69403-220x150.png)

评论前必须登录!

注册