🔥「炎码工坊」技术弹药已装填! 点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

在云原生环境中,Linux 文件权限管理是保障系统安全的核心技能之一。无论是容器化应用、微服务架构还是基础设施即代码(IaC),理解并合理配置文件权限都是防止数据泄露、未授权访问和恶意攻击的关键。本文将从基础概念到最佳实践,分六个部分详解 Linux 文件权限管理。

一、基础概念

- 读(r):允许查看文件内容或列出目录内容。

- 写(w):允许修改文件内容或在目录中创建、删除文件。

- 执行(x):允许运行可执行文件或进入目录。

- 所有者(User):文件或目录的创建者。

- 组(Group):与文件关联的用户组成员。

- 其他(Others):既不是所有者也不在组内的用户。

- 符号模式:如 rwx 表示完全权限,r– 表示只读。

- 数字模式:r=4、w=2、x=1,组合为三位数(如 755 表示 rwxr-xr-x)。

示例:

-rw-r–r– 1 user group 4096 Jan 1 10:00 file.txt

- 第一组 rw-:所有者可读写。

- 第二组 r–:组用户只读。

- 第三组 r–:其他用户只读。

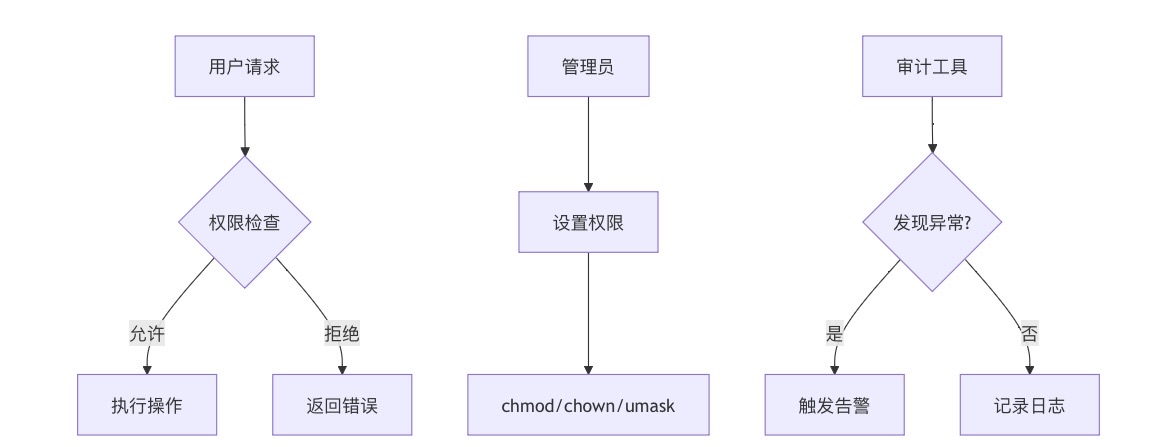

二、技术实现

- chmod:修改文件权限。

- 符号模式: chmod u+x file.txt # 给所有者添加执行权限

chmod go-w file.txt # 移除组和其他用户的写权限 - 数字模式: chmod 755 directory/ # rwxr-xr-x

chmod 644 file.txt # rw-r–r–

- 符号模式: chmod u+x file.txt # 给所有者添加执行权限

- chown:修改所有者和组。 chown user:group file.txt # 修改所有者和组

chown -R user:group dir/ # 递归修改目录及其内容 - chgrp:仅修改组。 chgrp newgroup file.txt

- umask:设置新建文件的默认权限掩码。 umask 022 # 新文件默认权限为 644(666-022=644)

三、常见风险

- 风险:过度开放权限(如 777)可能导致文件被任意修改或执行。

- 示例:Web 目录权限为 777,攻击者可上传恶意脚本并执行。

- SUID/SGID:允许文件以所有者或组权限运行,若配置不当可能被提权。

- Sticky Bit:目录中文件只能被所有者删除,但误用可能导致数据混乱。

- 风险:未使用 chattr 设置不可变(i)或追加(a)属性,导致关键文件被篡改。

- 风险:用户或组权限未及时清理,导致离职员工仍保留访问权限。

四、解决方案

- 仅授予用户和程序必需的最低权限。

- 示例:Web 服务器文件权限设为 644,目录权限为 755。

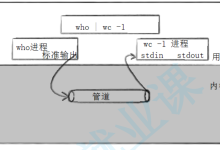

- 使用 ls -l 和脚本检查高风险权限(如 777)。

- 移除非必要文件的 SUID/SGID: find / -type f -perm /6000 -exec chmod -s {} \\;

- 对关键文件设置不可变属性: chattr +i /etc/passwd # 防止修改密码文件

- 结合 auditd 或 Prometheus 监控权限变更。

五、工具示例

| 工具 | 功能说明 | 示例命令 |

| chmod | 修改文件权限 | chmod 644 file.txt |

| chown | 修改所有者和组 | chown user:group file.txt |

| umask | 设置默认权限掩码 | umask 022 |

| ls -l | 查看权限 | ls -l /var/www/html |

| find | 查找高风险权限文件 | find / -type f -perm 777 |

| chattr | 设置文件隐藏属性 | chattr +i /etc/shadow |

六、最佳实践

- 制定企业级权限模板(如开发、生产环境差异化配置)。

- 在 CI/CD 流水线中集成权限扫描(如 Ansible Playbook)。

- 使用脚本自动移除离职员工账户及无效组。

- 启用 auditd 记录关键目录的访问和修改行为。

- 在 Dockerfile 中限制文件权限,避免以 root 用户运行容器。

可视化流程图(架构图)

专有名词说明表

| 术语/缩写 | 全称/解释 |

| SUID | Set User ID:文件执行时以所有者权限运行。 |

| SGID | Set Group ID:文件执行时以组权限运行。 |

| Sticky Bit | 粘滞位:目录中文件只能被所有者删除(如 /tmp)。 |

| umask | 用户文件创建掩码:控制新建文件的默认权限。 |

| chattr | Change Attributes:修改文件的隐藏属性(如不可变、追加模式)。 |

| auditd | Linux 审计守护进程:监控系统调用和文件访问。 |

| CI/CD | 持续集成/持续交付:自动化构建、测试和部署流程。 |

通过以上六个模块的分解,初学者可以系统性地掌握 Linux 文件权限管理的核心知识,并在云原生场景中应用安全实践。

🚧 您已阅读完全文99%!缺少1%的关键操作: 加入「炎码燃料仓」 🚀 获得: √ 开源工具红黑榜 √ 项目落地避坑指南 √ 每周BUG修复进度+1%彩蛋 (温馨提示:本工坊不打灰工,只烧脑洞🔥)

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册