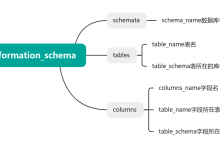

SQL注入

文章浏览阅读594次,点赞32次,收藏23次。本文涵盖了SQL注入的主要一些方法,基于sqli-labs靶场,建议手工注入扎实自己的基础。本文写的不是很好,有错...

文章浏览阅读594次,点赞32次,收藏23次。本文涵盖了SQL注入的主要一些方法,基于sqli-labs靶场,建议手工注入扎实自己的基础。本文写的不是很好,有错...

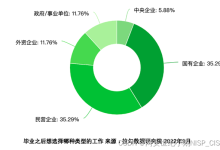

文章浏览阅读317次,点赞6次,收藏3次。在毕业人数增加、学历被“卷”、就业岗位减少、岗位实战能力不足等多重矛盾之下,2025年将成史上最难就业季。你参加的每一...

文章浏览阅读871次,点赞24次,收藏7次。本人男,八八年的,今年37岁,网安工程师。我来说说我的经历。

文章浏览阅读42次。软件 CMA 测试检测中途要是新增功能,会触发合同变更条款,这时候重新评估工作量是计费的基础。国家认可的第三方软件测评机构(持有 CMA、C...

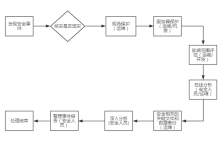

文章浏览阅读842次,点赞15次,收藏24次。下面我们看一个标准的服务器安全应急影响应该怎么做,也算是笔者从事安全事件应急近 6 年以来的一些经验之谈,借此抛砖...

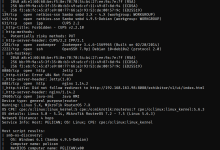

文章浏览阅读36次。本文记录了针对目标主机192.168.163.98的渗透测试过程。通过Nmap扫描发现开放端口和Exhibitor Web应用(1.0版本)...

文章浏览阅读887次,点赞25次,收藏8次。所以,Python后端并不仅仅服务于Python框架的模型,而是被更广泛地用在Triton的推理流程中,这也使得它成...

文章浏览阅读38次。网络安全领域含金量最高的5大国际赛事:1)DEF CON CTF - 全球顶级黑客大会举办的标志性CTF比赛;2)Pwn2Own - 聚焦漏...

文章浏览阅读1w次,点赞33次,收藏11次。2025年十大高潜力职业盘点:AI算法工程师(年薪25-70万)、新能源电池研发(月薪1.5-4万)、网络安全专家(...

文章浏览阅读66次。站在计算机角度上解释,黑客就是去寻找网站、系统、软件等漏洞,并利用漏洞来取得一些数据或达到控制,让对方程序崩溃等效果。刚入门的黑客大部分从事...