1. SRS媒体服务器与HTTP API基础认知

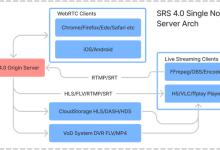

第一次接触SRS媒体服务器时,我完全被它强大的功能震撼到了。这个开源的实时流媒体服务器就像是一个万能的中转站,能把各种格式的音视频流转换成不同协议,让直播和点播变得异常简单。记得当时为了测试性能,我用OBS推了个RTMP流到SRS,然后同时在网页、手机和智能电视上播放,延迟居然能控制在1秒以内,这种实时性在很多在线教育场景中简直是刚需。

HTTP API模块是SRS最容易被忽视却最关键的部分。它就像服务器的遥控器,所有管理操作都要通过这个接口完成。我习惯把它比作酒店的前台——客人(客户端)不需要知道后厨(服务器)怎么运作,只要告诉前台(API)需求,就能得到相应服务。但问题就在于,很多管理员安装时直接用了默认配置,这就好比把酒店前台设成了自助服务还不设门禁,谁都能进来翻看入住记录。

2. 典型漏洞场景深度剖析

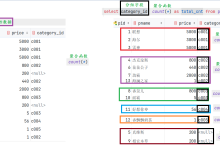

去年给某在线教育平台做安全审计时,我用Nmap扫描他们的SRS服务器,结果在1985端口发现了大问题。这个HTTP API端口居然可以直接用浏览器访问,返回的JSON数据里赫然显示着当前所有直播间的推流密钥、观看人数甚至服务器负载信息。攻击者拿到这些数据完全可以发起精准攻击,比如伪造推流中断直播,或者用CC攻击压垮服务器。

漏洞扫描工具通常会暴露三类典型问题:

- 接口未授权访问:直接GET请求/api/v1/streams就能获取流列表

- 敏感信息明文传输:配置信息里包含数据库密码等

- 旧版本已知漏洞:比如CVE-2022-39234这种远程代码执行漏洞

有次我用Postman测试时发现,某些API即使返回403错误,响应头里的Server字段仍然会泄露SRS版本号。这种信息看似无害,但结合漏洞数据库就能找到对应的攻击方法。

3. 漏洞修复实战全流程

3.1 身份验证配置实操

在srs.conf里添加auth配置是最直接的解决方案。我建议不要用示例中的admin/admi

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册