Anthropic官方维护的Git Model Context Protocol(MCP)服务器mcp-server-git被披露存在三个安全漏洞,攻击者可利用这些漏洞在某些条件下读取或删除任意文件并执行代码。

Cyata研究员Yarden Porat在提供给The Hacker News的报告中表示:"这些漏洞可通过提示注入(prompt injection)利用,意味着能够影响AI助手读取内容(如恶意README文件、被篡改的问题描述、被入侵网页)的攻击者,无需直接接触受害者系统即可武器化这些漏洞。"

mcp-server-git是一个Python软件包和MCP服务器,提供一组内置工具,可通过大型语言模型(LLM)以编程方式读取、搜索和操作Git仓库。

这些安全问题已在2025年6月负责任披露后,通过2025.9.25和2025.12.18版本修复,具体包括:

- CVE-2025-68143(CVSS评分:8.8[v3]/6.5[v4])- git_init工具在创建仓库时未验证文件系统路径导致的路径遍历漏洞(已在2025.9.25版本修复)

- CVE-2025-68144(CVSS评分:8.1[v3]/6.4[v4])- git_diff和git_checkout函数将用户控制的参数直接传递给git CLI命令导致的参数注入漏洞(已在2025.12.18版本修复)

- CVE-2025-68145(CVSS评分:7.1[v3]/6.3[v4])- 使用–repository标志限制操作到特定仓库路径时缺少路径验证导致的路径遍历漏洞(已在2025.12.18版本修复)

成功利用上述漏洞可使攻击者将系统上任何目录转为Git仓库、用空差异覆盖任何文件,以及访问服务器上的任何仓库。

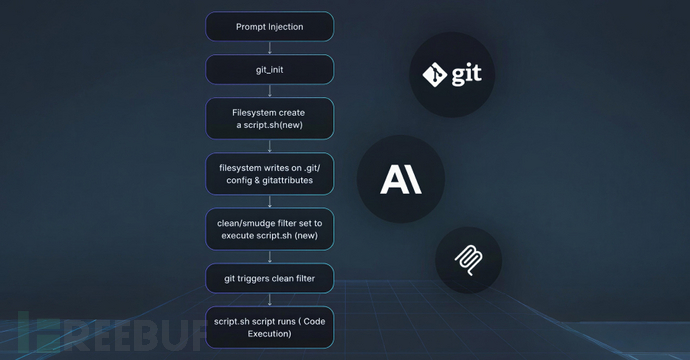

根据Cyata记录的攻击场景,这三个漏洞可与Filesystem MCP服务器串联使用,通过写入".git/config"文件(通常位于隐藏的.git目录中),并借助提示注入触发git_init调用,最终实现远程代码执行。攻击步骤如下:

- 使用git_init在可写目录创建仓库

- 通过Filesystem MCP服务器写入带有clean过滤器的恶意.git/config

- 编写.gitattributes文件将过滤器应用于特定文件

- 编写包含有效载荷的shell脚本

- 创建触发过滤器的文件

- 调用git_add执行clean过滤器,运行有效载荷

作为响应措施,该软件包已移除git_init工具并增加额外验证以防止路径遍历原语。建议Python软件包用户更新至最新版本以获得最佳防护。

Agentic AI安全公司Cyata首席执行官兼联合创始人Shahar Tal表示:"这是标准的Git MCP服务器,开发者预期会复用的参考实现。如果安全边界在参考实现中都遭到破坏,就表明整个MCP生态系统需要更深入的审查。这些不是边缘案例或特殊配置,而是开箱即用的漏洞。"

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册