一、漏洞基础信息:高危评级背后的核心风险

CVE-2025-61686 是 React Router 和 Remix Run 两大前端框架在新增会话存储功能中暴露出的路径遍历高危漏洞,CVSS 评分高达 9.8(Critical),属于无需用户交互、无权限即可远程利用的致命安全隐患。

1.1 受影响版本精准界定

该漏洞源于 createFileSessionStorage API 的设计缺陷,此 API 为框架新版本新增功能,因此受影响版本具有明确的范围边界:

- React Router:v6.26.0 – v6.26.2 全版本,低于 v6.26.0 的版本因无此 API 不受影响;

- Remix Run:v2.12.0 – v2.12.2 全版本,低于 v2.12.0 的版本无风险。

1.2 官方修复版本与时效性建议

框架官方已在第一时间发布修复版本,且修复逻辑无版本差异,开发者需优先升级:

- React Router 安全版本:v6.26.3 及以上;

- Remix Run 安全版本:v2.12.3 及以上。

重要提示:该漏洞自曝光至补丁发布间隔仅 72 小时,目前已有公开的 PoC 验证代码,未修复的线上项目正面临实时攻击风险,建议 24 小时内完成版本升级。

二、漏洞核心成因:从 API 设计缺陷到攻击链路的完整拆解

2.1 功能背景:createFileSessionStorage 的核心作用

在现代前端框架的服务端渲染(SSR)或全栈开发场景中,会话(Session)管理是用户身份认证、状态保持的核心功能。createFileSessionStorage 作为 React Router/Remix Run 新增的文件级会话存储 API,核心作用是将用户 Session 数据以文件形式持久化存储在服务器本地,开发者只需配置存储目录和 Cookie 规则即可快速启用:

// 典型的 API 使用方式

import { createFileSessionStorage } from '@remix-run/node';

const storage = createFileSessionStorage({

dir: "./server-sessions", // 预设存储目录

cookie: {

name: "app_session",

maxAge: 86400,

secure: process.env.NODE_ENV === "production"

}

});

正常流程下,框架会生成随机的 Session ID 作为文件名,将 Session 数据序列化后写入 dir 配置的目录中,实现会话状态的稳定存储。

2.2 致命缺陷:缺失的用户输入校验机制

漏洞的根源在于 API 未对用户可控的 Session ID 进行任何路径安全校验。具体来说,该 API 存在两个设计层面的疏漏:

2.3 攻击链路的完整触发逻辑

攻击者只需构造包含路径遍历符的 Session ID,即可突破目录限制,实现对服务器任意文件的操作,完整攻击步骤如下:

跨平台风险提示:该漏洞对 Windows、Linux、macOS 全操作系统均生效,区别仅在于路径分隔符的不同,攻击者可通过构造兼容两种分隔符的 Session ID 实现全平台攻击。

三、漏洞危害:从文件覆盖到服务器完全沦陷的链式灾难

不同于常规的文件读取漏洞,CVE-2025-61686 的核心危害是 “任意文件写入 + 敏感文件覆盖”,这种攻击能力足以引发从数据泄露到服务器完全受控的链式灾难,具体危害可分为三个层级:

3.1 基础危害:敏感配置文件覆盖,核心数据泄露

服务器的核心配置文件(如 .env、config.json)通常存储着数据库连接字符串、第三方 API 密钥、JWT 签名密钥等敏感信息。攻击者只需构造精准的 Session ID(如 ../../.env),即可直接覆盖这些文件:

- 篡改 .env 文件:植入恶意数据库账号密码,窃取用户数据;

- 替换 config.json:修改服务端权限配置,关闭身份认证校验;

- 覆盖 package.json:植入恶意依赖包,为后续持久化攻击铺路。

3.2 中级危害:业务代码篡改,植入持久化后门

如果服务器的业务代码目录权限配置不当,攻击者可通过漏洞覆盖 .js、.ts 等业务代码文件,实现持久化攻击:

- 篡改服务端路由文件:新增恶意接口,允许攻击者远程执行任意代码;

- 植入后门函数:在用户登录逻辑中添加数据窃取代码,实时收集用户账号密码;

- 破坏核心业务逻辑:修改支付、订单等关键流程,造成经济损失。

3.3 高级危害:系统级文件操作,服务器完全沦陷

若应用进程以高权限(如 root/管理员)运行,攻击者可通过漏洞操作系统级文件,实现对服务器的完全控制:

- 覆盖 /etc/crontab(Linux):添加定时任务,实现反向 Shell 连接;

- 替换 C:\\Windows\\System32\\drivers\\etc\\hosts(Windows):劫持服务器域名解析;

- 写入恶意启动脚本:实现服务器重启后自动执行攻击代码,彻底掌控目标主机。

风险对比:该漏洞的危害远超常规的 XSS、CSRF 等前端漏洞,因为它直接突破了前端与服务端的隔离边界,让攻击者能够直接操作服务器文件系统,属于“前端框架引发的服务端致命漏洞”。

四、官方修复方案深度解析:从“被动防御”到“主动免疫”

React Router 和 Remix Run 团队在修复版本中,采用了 “输入过滤 + 路径锚定 + 异常阻断” 的三重防护机制,彻底解决了路径遍历问题,修复逻辑可分为三个核心步骤:

4.1 第一步:严格过滤非法输入,阻断路径遍历源头

修复后的 API 会对 Session ID 进行强制的字符过滤,移除所有可能导致路径遍历的特殊字符,具体过滤规则包括:

- 移除所有目录分隔符:/、\\;

- 移除路径回溯符:..、.;

- 限制 Session ID 字符集:仅允许字母、数字、下划线等安全字符,长度限制在 16-64 位之间。

4.2 第二步:绝对路径锚定校验,确保路径不越界

这是修复方案的核心环节,API 会将拼接后的文件路径转换为服务器的绝对路径,并执行严格的边界校验:

4.3 第三步:兜底异常处理,拒绝危险操作

修复后的 API 新增了完善的异常处理机制,只要路径校验失败,就会拒绝执行任何文件操作:

- 路径校验失败时,抛出 PathTraversalError 异常,终止 Session 写入流程;

- 在日志中记录详细的攻击尝试信息,包括攻击者的 IP 地址、恶意 Session ID 内容,便于开发者溯源;

- 限制单次 Session 数据写入大小,防止攻击者通过大文件写入实现磁盘耗尽攻击。

修复效果验证:即使攻击者构造 ../../.env 这样的恶意 Session ID,过滤后会被转换为 env,最终文件会被强制写入预设的 ./server-sessions 目录,彻底无法突破目录限制。

五、紧急修复与长效防护策略:从应急响应到安全开发

针对 CVE-2025-61686,开发者需采取 “应急修复 + 长效防护” 的双重策略,既要快速解决当前漏洞,也要避免未来出现类似问题。

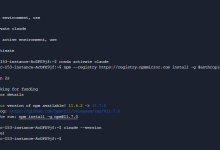

5.1 第一优先级:紧急升级依赖包(最优解)

官方推荐的唯一根治方案是直接升级到安全版本,不同包管理器的升级命令如下:

React Router 项目升级命令

# npm

npm install react-router@>=6.26.3 react-router-dom@>=6.26.3 –save-exact

# yarn

yarn upgrade react-router@>=6.26.3 react-router-dom@>=6.26.3 –exact

# pnpm

pnpm update react-router@>=6.26.3 react-router-dom@>=6.26.3 –save-exact

Remix Run 项目升级命令

# npm

npm install @remix-run/node@>=2.12.3 @remix-run/react@>=2.12.3 –save-exact

# yarn

yarn upgrade @remix-run/node@>=2.12.3 @remix-run/react@>=2.12.3 –exact

# pnpm

pnpm update @remix-run/node@>=2.12.3 @remix-run/react@>=2.12.3 –save-exact

注意事项:升级后需重启服务,并通过日志检查是否有 PathTraversalError 异常,确认修复生效。

5.2 第二优先级:业务层临时兜底防护(无法升级时的应急方案)

若因项目兼容性问题暂时无法升级,可在业务代码中对 Session ID 进行前置校验,封装安全的存储工具函数:

import { createFileSessionStorage } from '@remix-run/node';

/**

* 安全封装 createFileSessionStorage,添加 Session ID 校验

* @param {Object} options – 原 API 配置项

* @returns {Object} 安全的存储实例

*/

const createSafeFileSessionStorage = (options) => {

const storage = createFileSessionStorage(options);

const originalSetItem = storage.setItem;

storage.setItem = async (sessionId, data) => {

// 校验规则1:移除所有非法字符

const safeSessionId = sessionId.replace(/[\\/\\\\.\\$\\&\\+,:;=?@#|'<>.^*()%!-]/g, "");

// 校验规则2:限制长度

if (safeSessionId.length < 16 || safeSessionId.length > 64) {

throw new Error("Session ID length must be between 16 and 64 characters");

}

// 执行安全写入

return originalSetItem.call(storage, safeSessionId, data);

};

return storage;

};

// 业务中使用封装后的函数

const storage = createSafeFileSessionStorage({

dir: "./server-sessions",

cookie: { name: "app_session" }

});

5.3 长效防护:从开发流程到部署架构的安全加固

要避免类似漏洞再次发生,需从开发、测试、部署三个环节建立长效安全机制:

- 对所有用户输入(包括 Cookie、Query、Body 参数)进行严格校验,遵循“最小权限”原则;

- 避免直接拼接用户输入与文件路径,优先使用框架提供的安全路径处理函数(如 Node.js 的 path.resolve + path.normalize);

- 新增功能时,强制进行安全评审,重点关注用户输入与文件系统、数据库的交互逻辑。

- 在自动化测试中加入路径遍历、SQL 注入等安全测试用例;

- 使用漏洞扫描工具(如 Snyk、Dependabot)监控依赖包的安全漏洞,及时发现高危版本。

- 以低权限用户运行应用进程,禁止使用 root/管理员权限;

- 对敏感文件(如 .env、业务代码)设置只读权限;

- 开启文件系统监控工具(如 inotify-tools),对敏感目录的写入操作实时告警。

六、前瞻性思考:前端框架安全的新挑战与应对方向

CVE-2025-61686 并非个例,随着前端框架向全栈化发展(如 Next.js、Remix、Nuxt),前端代码与服务端的边界越来越模糊,“前端框架引发的服务端安全漏洞” 正成为网络安全的新风险点。未来,开发者和框架维护者需关注三个核心方向:

6.1 框架层面:构建“默认安全”的 API 设计准则

框架开发者应将“安全”作为 API 设计的核心指标,遵循 “默认安全,显式开放” 的原则:

- 对所有涉及文件系统、数据库的 API,默认开启输入校验,禁止用户输入直接参与路径/ SQL 拼接;

- 提供安全的替代方案,如使用 UUID 作为默认 Session ID,避免用户自定义 ID 的风险;

- 建立漏洞快速响应机制,缩短从漏洞发现到补丁发布的时间窗口。

6.2 开发者层面:提升全栈安全意识,打破“前后端隔离”思维

前端开发者需转变“前端只负责页面渲染”的传统思维,建立全栈安全意识:

- 学习服务端安全基础知识,了解路径遍历、SQL 注入等攻击的原理和防护方法;

- 避免盲目信任第三方框架,使用新增功能前先查阅安全文档,评估风险;

- 养成“输入校验”的开发习惯,即使框架提供了校验,也需在业务层进行二次校验。

6.3 行业层面:建立前端框架安全标准与漏洞响应联盟

当前,前端框架的安全标准尚未统一,建议行业内建立前端框架安全联盟,推动以下工作:

- 制定前端全栈框架的安全开发规范,明确 API 安全设计的最低要求;

- 建立漏洞共享平台,及时同步框架漏洞信息,避免攻击工具扩散;

- 开展安全培训与认证,提升前端开发者的安全能力。

七、总结

CVE-2025-61686 是一起典型的“小缺陷引发大灾难”的安全事件,其根源在于框架 API 对用户输入的忽视,而危害却足以导致服务器完全沦陷。对于开发者而言,及时升级依赖包是当前最紧迫的任务,而从长远来看,建立全栈安全思维、完善开发流程中的安全机制,才是抵御此类漏洞的根本之道。

在前端全栈化的浪潮下,安全问题不再是后端的“专属领域”,前端开发者必须正视这一挑战,与后端开发者携手,共同构建更安全的应用生态。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册