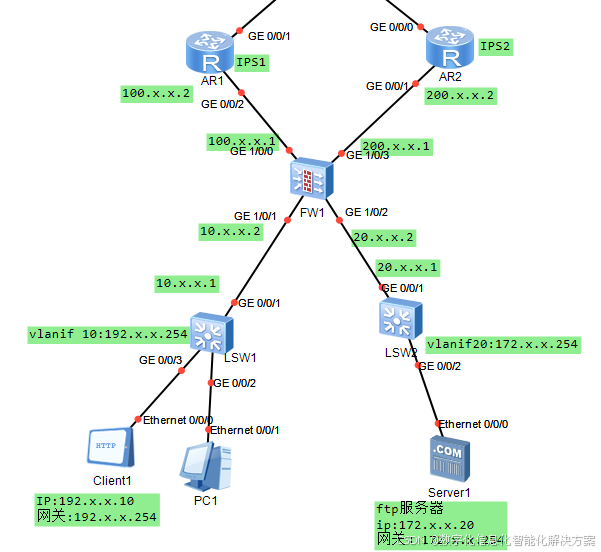

场景说明:内网用户pc1,client,ftp服务器都在trust区域。ftp服务器是在防火墙上做了映射,并且做了策略路由指定pc1和client做ips1,ftp服务器走ips2。把服务器的服务映射到了防火墙上接口地址200.x.x.1的21端口。目前外网可以访问,内网无法访问。

处理过程

检查防火墙配置,只配置了服务器映射,没有做域内nat,并且策略路由里面也没有做相关策略。

因此需要首先需要做域内nat

第一步:首先内网用户通过公网地址访问,需要做域内nat,配置如下。

nat address-group 1 0

mode pat

route enable

section 0 20.x.x.2 20.x.x.2

nat-policy

rule name b

source-zone trust

destination-zone trust

source-address 192.x.x.0 mask 255.255.255.0

destination-address 172.x.x.0 mask 255.255.255.0

action source-nat address-group 1

域内nat做完后,通常需要把策略置顶,因为上网的nat会在域内nat之前。因此需要需要把新增的域内nat策略置顶。这里的目的地址是转换后的地址,因为nat server匹配在nat策略之前。

第二步:由于做了策略路由,会导致192.x.x.10访问200.x.x.1的包被转换到公网去,因此我们需要在策略路由里面去添加pc访问服务器不做策略路由的策略,同样这个策略也需要放在指定192.x.x.0网段走IPS1的策略路由之前

policy-based-route

rule name c

source-zone trust

source-address 192.x.x.0 mask 255.255.255.0

destination-address 172.x.x.20 mask 255.255.255.255

action no-pbr

注意这里的目的地址也要写服务器的私网地址

第三步:服务器的回包也会匹配到策略路由被转换到公网去,因此还需要做一个服务器访问客户端不做策略路由转换的策略,配置如果下,这个也需要放置在服务器走指定ips2的策略路由之前

policy-based-route

rule name d

source-zone trust

source-address 172.x.x.0 mask 255.255.255.0

destination-address 192.x.x.0 mask 255.255.255.0

action no-pbr

(移动策略路由的命令,在policy-based-route下执行rule move d top 移动到策略路由顶部)

根因

根因:缺少域内nat,策略路由场景,还需要做客户端和服务器互访不做策略路由转换策略

解决方案

添加域内nat,并且置顶,添加客户端和服务器互访不做策略路由转换,并且置顶。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册