3分钟告诉你如何成为一名黑客|零基础到黑客入门指南,你只需要掌握这五点能力

文章浏览阅读66次。站在计算机角度上解释,黑客就是去寻找网站、系统、软件等漏洞,并利用漏洞来取得一些数据或达到控制,让对方程序崩溃等效果。刚入门的黑客大部分从事...

文章浏览阅读66次。站在计算机角度上解释,黑客就是去寻找网站、系统、软件等漏洞,并利用漏洞来取得一些数据或达到控制,让对方程序崩溃等效果。刚入门的黑客大部分从事...

文章浏览阅读9次。大模型作为人工智能领域的前沿技术,就业前景广阔但竞争激烈。目前相关岗位需求旺盛,薪资普遍较高(年薪40万+),但要求应聘者具备扎实的深度学习基...

文章浏览阅读86次。今天我们就一起来拆解一下——LightRAG到底是什么?能做什么?怎么用?未来又能走到哪?

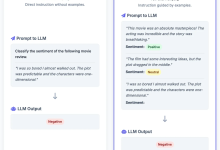

文章浏览阅读2次。在本文中,我们将追溯从简单提示词到丰富、动态上下文的发展历程。我们将探讨定义提示工程的强大技术,找出迫使变革的局限性,并介绍新的学科——上下文...

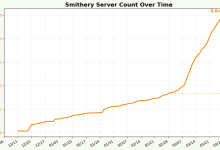

文章浏览阅读822次,点赞19次,收藏9次。在分析数据之前,先来说说MCP存在的意义以及它要解决的问题。对AI代理来说,最重要的并不是与用户对话,而是与外部服务...

文章浏览阅读2.6w次,点赞137次,收藏118次。这是一本专为广大IT行业求职者量身定制的指南,提供了从职前准备到成功就业的全方位指导,涵盖了职业目标规划、自...

文章浏览阅读4.7k次,点赞37次,收藏69次。我嘞个豆,二本计算机,毕业即失业?!今天咱们聊聊普通院校计算机专业的学生未来的发展方向。有些话可能不太中听,但希...

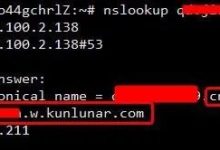

文章浏览阅读816次,点赞20次,收藏24次。一、导入centos7虚拟机:打开VMWare,点击“打开虚拟机”,选择centos7.ova之后,选择存储路径:...

文章浏览阅读3.3k次,点赞17次,收藏11次。本文介绍了从零基础开始学习黑客和网络安全的详细步骤,包括磁盘管理、系统知识、渗透测试、编程基础等内容,并提供了配...

文章浏览阅读803次,点赞21次,收藏25次。本次渗透用到了多个技术:1.burpsuite抓包,对包文件,使用sqlmap进行注入sqlmap –r r.tx...