一、权限失控的三大核心挑战

生成内容越权风险 AI可能基于训练数据生成超出测试人员权限范围的用例,如涉及高敏感生产环境配置的测试步骤(如数据库直接写入操作)。需建立用例敏感度分级机制,对含高危操作的用例自动标记并限制可见范围。

数据边界穿透问题 测试用例生成过程中,AI可能读取非授权数据域(如未脱敏的用户隐私数据)。需实现动态数据沙箱,在模型输入层隔离测试数据与生产数据,并设置字段级访问白名单。

操作链式渗透漏洞 通过Prompt链式调用(如"生成登录测试→衍生权限提升测试")可能绕过单点权限校验。应部署意图识别拦截器,实时分析用例生成逻辑链中的异常权限跃迁行为。

二、四维权限控制策略

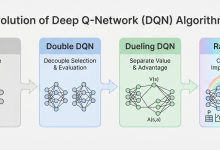

技术维度 A[AI生成请求] –> B{权限验证引擎} B –> C[角色校验-RBAC] B –> D[属性校验-ABAC] B –> E[敏感词过滤] C –> F[管理员/测试员/访客] D –> G[环境参数+设备指纹] E –> H[拦截“root”“DELETE”等指令]

▲ 权限验证流程需融合RBAC(基于角色的访问控制)与ABAC(基于属性的访问控制),结合实时敏感操作检测

流程维度

-

预生成审批:对涉及核心业务、资金操作等高危场景的Prompt模板设置人工审核环节

-

运行时监控:记录用例生成全链路操作日志,支持双向追溯(从结果查Prompt/从Prompt预测风险)

-

后置审计:定期扫描已生成用例库,检测权限规则变更导致的合规偏离

管理维度

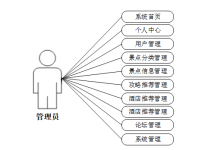

| 角色 | 用例操作权限 | 数据访问范围 | |—————|———————-|———————-| | 测试管理员 | 增删改查+执行 | 全量测试数据 | | 高级测试员 | 编辑+执行 | 所属项目脱敏数据 | | 初级测试员 | 执行+查看 | 当前任务片段数据 | | 外部协作者 | 仅查看 | 示例演示数据 |

▲ 按最小权限原则划分角色权限矩阵,支持项目级动态授权

工具维度

-

AI网关层:部署类OpenPolicy Agent的策略执行点,实时拦截越权请求

-

测试平台集成:在MeterSphere等平台配置模型调用许可白名单

-

敏感度标签系统:自动标记含权限变更操作的用例(如#权限提升 #数据导出)

三、落地实施五步法

需求锚定 梳理业务场景权限敏感点(如支付系统的金额修改、医疗系统的患者数据访问),定义高危操作清单和豁免场景

工具链配置

-

在AI平台启用细粒度权限策略(如Apifox的租户隔离配置)

-

集成Keycloak等IAM系统同步组织架构

-

配置测试数据脱敏管道(如Faker.js数据替换规则)

测试用例设计规范

功能:用户权限变更测试 场景:管理员添加用户角色 若 当前用户角色=系统管理员 当 在用户管理页选择"技术部-测试经理" 且 点击"授权"按钮 则 显示"授权成功"提示 且 审计日志记录操作详情 <- 权限标签:#角色变更 #高危操作

▲ 用例需显式声明权限前提,并标记操作风险等级

持续监控改进

-

建立权限测试专项用例库,覆盖: ✓ 垂直越权(普通用户执行管理员操作) ✓ 水平越权(用户A访问用户B数据) ✓ 上下文权限逃逸(从低风险环境跳转高危环境)

-

每月执行权限漏洞攻防演练

闭环验证 通过AI生成权限矩阵自检报告,自动验证:

-

生成用例所需权限 ≤ 执行者权限

-

数据引用范围 ⊆ 授权数据集

-

操作指令 ∩ 高危命令集 = ∅

四、金融行业实践案例

某银行信用卡中心实施权限控制后:

风险拦截率提升:阻止越权用例生成217次/月,包含:

-

模拟信用卡额度超限调整(拦截率100%)

-

客户隐私数据直接导出(拦截率92%)

效率平衡:审批流程平均耗时从6小时降至1.5小时,因采用:

-

预审规则引擎自动通过率68%

-

高风险用例智能聚合批量审核

审计合规:满足GDPR和《个人金融信息保护技术规范》要求,审计日志字段完整率达100%

未来演进方向

智能权限预测:基于历史数据训练模型,预判新功能测试的权限风险等级

跨链路权限追踪:实现“需求-用例-缺陷”全链权限一致性校验

零信任架构集成:每次用例生成均需动态验证设备、环境、行为三重因子

精选文章

AI生成测试用例的“可测试性”:需求本身是否可测?

异常行为测试用例:基于AI日志分析的自动化生成方法

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册