理解两种隔离技术

在华为网络设备中,利用流策略实现精细化的访问控制是一项核心技能。在规划配置前,我们首先要准确理解这两种技术的区别:

|

隔离层级 |

数据链路层(Layer 2) |

网络层(Layer 3) |

|

实现基础 |

在同一个VLAN内进行 |

在不同VLAN之间进行,需先实现三层路由 |

|

典型目的 |

防止同一广播域内的用户直接通信,增强安全性 |

在允许不同网段通信的基础上,进行精细化的访问控制 |

|

常用技术 |

端口隔离、MUX VLAN、基于流策略的隔离 |

基于流策略的访问控制列表(ACL) |

配置案例:使用流策略实现隔离

流策略的核心配置流程可以概括为:定义规则(ACL) -> 分类流量(流分类) -> 设定动作(流行为) -> 绑定策略(流策略) -> 应用策略。

一、VLAN内二层隔离案例

场景:在同一VLAN(例如VLAN 10)内,要求PC1和PC2不能互相通信,但它们都可以与网关及外部网络通信。

配置步骤:

创建高级ACL定义隔离规则:禁止这两台PC之间的IP通信。

<HUAWEI> system-view

[HUAWEI] sysname LSW

[LSW] acl 3000

[LSW-acl-adv-3000] rule deny ip source 10.1.1.10 0 destination 10.1.1.20 0 # 禁止PC1访问PC2

[LSW-acl-adv-3000] rule deny ip source 10.1.1.20 0 destination 10.1.1.10 0 # 禁止PC2访问PC1

[LSW-acl-adv-3000] quit

配置流分类与流行为:

-

流分类:关联上面创建的ACL 3000,用于识别PC1和PC2之间的流量。

[LSW] traffic classifier c_isolate

[LSW-classifier-c_isolate] if-match acl 3000

[LSW-classifier-c_isolate] quit -

流行为:对匹配到的流量执行deny(拒绝)动作。

[LSW] traffic behavior b_deny

[LSW-behavior-b_deny] deny

[LSW-behavior-b_deny] quit

创建并应用流策略:

-

流策略:将流分类和流行为绑定起来,形成一个完整的策略。

[LSW] traffic policy p_isolate

[LSW-trafficpolicy-p_isolate] classifier c_isolate behavior b_deny

[LSW-trafficpolicy-p_isolate] quit -

应用策略:将流策略应用到连接PC1和PC2的物理接口的入方向(inbound)。

[LSW] interface GigabitEthernet 0/0/1 # 假设此接口连接PC1

[LSW-GigabitEthernet0/0/1] traffic-policy p_isolate inbound

[LSW-GigabitEthernet0/0/1] quit

[LSW] interface GigabitEthernet 0/0/2 # 假设此接口连接PC2

[LSW-GigabitEthernet0/0/2] traffic-policy p_isolate inbound

[LSW-GigabitEthernet0/0/2] quit

二、VLAN间三层隔离案例

场景:某公司有访客(VLAN 10)、员工(VLAN 20)和服务器(VLAN 30)三个VLAN。要求如下:

-

访客只能访问互联网,不能访问员工区和服务器区。

-

普通员工可以访问互联网和服务器A的FTP服务(端口21),但不能访问服务器B。

-

特权员工(如员工A)可以访问所有服务器资源。

配置思路:先配置VLAN和VLANIF接口实现三层互通,再通过流策略实施精细控制。

关键配置步骤(在核心交换机DeviceD上进行):

配置ACL定义复杂规则:

-

ACL 3000:限制访客访问内部网络。

[DeviceD] acl 3000

[DeviceD-acl-adv-3000] rule deny ip destination 10.1.2.0 0.0.0.255 # 禁止访客访问员工网段

[DeviceD-acl-adv-3000] rule deny ip destination 10.1.3.0 0.0.0.255 # 禁止访客访问服务器网段

[DeviceD-acl-adv-3000] quit

-

ACL 3001:定义员工区的访问权限。

[DeviceD] acl 3001

[DeviceD-acl-adv-3001] rule permit ip source 10.1.2.2 0 destination 10.1.3.0 0.0.0.255 # 允许员工A访问整个服务器网段

[DeviceD-acl-adv-3001] rule permit tcp destination 10.1.3.2 0 destination-port eq 21 # 允许所有员工访问服务器A的FTP

[DeviceD-acl-adv-3001] rule deny ip destination 10.1.3.0 0.0.0.255 # 禁止员工访问服务器区的其他流量

[DeviceD-acl-adv-3001] quit

配置流分类、流行为并绑定流策略(步骤与前述案例类似,此处简写):

!– 为访客VLAN创建流策略

[DeviceD] traffic classifier c_guest if-match acl 3000

[DeviceD] traffic behavior b_guest deny !– 拒绝访客访问内部网络

[DeviceD] traffic policy p_guest classifier c_guest behavior b_guest

[DeviceD] vlan 10

[DeviceD-vlan10] traffic-policy p_guest inbound !– 在VLAN维度应用策略 !– 为员工VLAN创建流策略

[DeviceD] traffic classifier c_employee if-match acl 3001

[DeviceD] traffic behavior b_employee permit !– 注意这里是permit,因为ACL内已明确允许和拒绝的规则

[DeviceD] traffic policy p_employee classifier c_employee behavior b_employee

[DeviceD] vlan 20

[DeviceD-vlan20] traffic-policy p_employee inbound

三、技术点分析

流策略的应用位置:流策略可以应用在物理接口、VLAN或全局。VLAN内隔离通常应用在接入接口上,而VLAN间隔离更适合应用在VLANIF接口或整个VLAN的入方向,管理起来更简洁。

ACL规则的细化:三层隔离的强大之处在于ACL的灵活性。你可以基于源/目的IP地址、协议类型(如TCP/UDP/ICMP)、端口号等元素进行精细控制,实现如“仅允许访问特定服务器的特定端口”这样的需求。

策略的生效方向:inbound(入方向)是指交换机在接收到报文时就开始匹配策略并进行过滤,这是最常用且高效的方式。

四、选择与验证

-

VLAN内隔离:如果需求简单,只是要求同一VLAN下的某些端口不能互访,端口隔离是更简单高效的选择。如果隔离需求复杂(如需要单向隔离或更复杂的流量匹配),则使用流策略。

-

VLAN间隔离:当不同部门或用户组已划分VLAN,且需要在三层互通的基础上实施安全策略时,流策略是实现精细访问控制的不二之选。性能与转发效率:这是大型网络部署的首要考虑,不当的策略会严重影响整网吞吐和延迟。

-

策略应用位置(关键)原则:尽量靠近流量源(入方向),避免不必要的穿越带宽消耗。

二层隔离:应在接入交换机的用户侧接口入方向应用,避免隔离流量上行到汇聚/核心层,浪费宝贵的上行带宽和处理资源。三层隔离:在汇聚或核心交换机(即三层网关所在设备)的VLANIF接口入方向或对应VLAN上应用。这是策略执行的“咽喉要道”,能实现集中、高效管控。

- ACL与策略复杂度优化:规则顺序:ACL规则按配置顺序匹配。将命中频率高的规则、拒绝特定攻击的规则(如deny某些扫描)放在前面,通用的允许规则放在后面,可提升匹配效率。

-

规则精简:合并具有相同动作的连续IP地址段,使用通配符掩码。避免使用any等过于宽泛的匹配条件后接大量拒绝规则,这会迫使设备检查所有流量。慎用深层匹配:基于TCP/UDP端口的规则比基于IP的规则消耗更多资源。仅在必要时使用。查表资源:流策略消耗ACL、流分类等硬件表项资源。在部署前,检查设备规格,了解其支持的最大ACL条目数、并发流策略数,并评估当前使用率,避免因资源耗尽导致策略失效或设备异常。

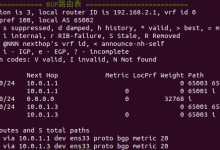

验证配置结果最直接的方法就是使用ping命令或实际的业务访问测试。同时,可以通过display traffic-policy applied-record命令查看流策略的应用情况,使用display acl <acl-number>命令查看ACL规则的匹配报文计数,这对于调试和监控非常有用。

华为eNSP模拟器综合实验之- MUX VLAN(同一网段下的精细隔离方案)

华为eNSP模拟器综合实验之-策略路由详解

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册