作为一名运维开发工程师,SSH 几乎是我们每天都会用到的命令。我们用它连接到远程服务器,进行代码部署、日志查看和各种系统管理操作。但我们是否还在手动输入长长的 ssh 命令,比如 ssh -p 2222 -i ~/.ssh/my_key user@192.168.1.101?如果管理着数十甚至上百台服务器,这种重复性工作不仅效率低下,而且容易出错。

今天,我将带大家解锁 ~/.ssh/config 这个强大的配置文件。通过简单的配置,我们可以将复杂的连接命令简化为 ssh myserver,还能实现跳板机(堡垒机)代理、连接复用等高级功能,极大地提升我们的工作效率和幸福感。

认识 .ssh/config 文件

SSH 客户端在尝试建立连接时,会按照以下顺序读取配置信息:

这个顺序意味着,用户自定义的 ~/.ssh/config 文件中的配置会覆盖系统级的默认配置,而命令行中指定的选项优先级最高。

配置文件的基本语法非常简单,由关键字和参数值组成,可以是用空格或 = 分隔。 文件内容按 Host 块进行组织,每个 Host 块为一个或多个主机定义了一套专属的配置。

# 这是一个注释

Host <别名>

HostName <实际主机名或IP>

User <用户名>

Port <端口号>

# 更多配置…

基础配置:化繁为简的艺术

让我们从最常见的配置开始,看看如何将冗长的命令变得优雅。

为服务器设置别名

假设我们有一台开发服务器,连接信息如下:

- IP地址: 198.51.100.1

- 用户: dev

- 端口: 10022

- 私钥: ~/.ssh/dev_key

每次连接都需要输入:ssh -p 10022 -i ~/.ssh/dev_key dev@198.51.100.1。

现在,我们可以在 ~/.ssh/config 文件中(如果文件不存在,可以手动创建)添加以下配置:

Host dev-server

HostName 198.51.100.1

User dev

Port 10022

IdentityFile ~/.ssh/dev_key

配置完成后,连接服务器只需要一条简单的命令:

ssh dev-server

是不是瞬间清爽了很多?

常用基础指令解析

- Host: 定义配置块的开始,后面跟着一个或多个模式(别名)。可以使用通配符,如 * 匹配所有主机,? 匹配单个字符。

- HostName: 指定真实的远程主机名或IP地址。

- User: 指定登录的用户名。

- Port: 指定连接的端口号,默认为22。

- IdentityFile: 指定用于身份验证的私钥文件路径。可以指定多个私钥,SSH会依次尝试。

- IdentitiesOnly: 设为 yes 时,SSH客户端将只使用 IdentityFile 指定的密钥进行认证,即使 ssh-agent 中有其他可用的密钥。这在密钥过多导致认证失败时非常有用。

进阶技巧:运维效率倍增器

掌握了基础配置后,我们再来看看几个能让我们效率翻倍的进阶技巧。

技巧一:通过跳板机(Bastion Host)无缝连接

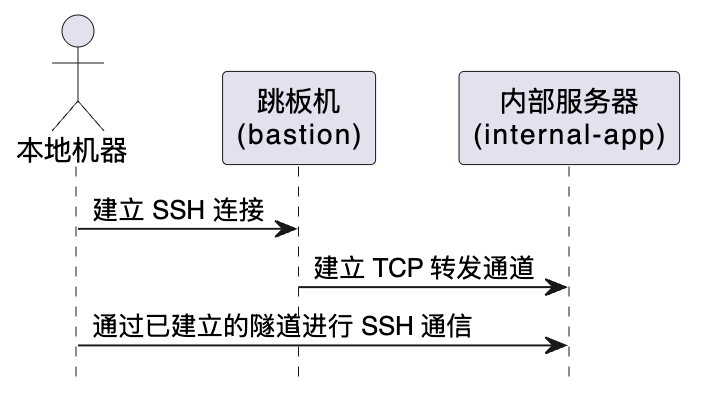

在许多生产环境中,出于安全考虑,我们无法直接访问内部服务器,必须先登录一台作为“跳板机”或“堡垒机”的服务器,再从跳板机连接到目标服务器。 ProxyJump 指令(需要 OpenSSH 7.3+ 版本)让这个过程变得异常简单。

假设架构如下:

- 我们的本地机器 -> 跳板机 (bastion) -> 内部服务器 (internal-app)

# 跳板机配置

Host bastion

HostName bastion.example.com

User jumpuser

IdentityFile ~/.ssh/bastion_key

# 内部应用服务器配置

Host internal-app

HostName 10.0.1.10

User app_admin

ProxyJump bastion

IdentityFile ~/.ssh/internal_key

配置好后,我们可以从本地机器直接执行 ssh internal-app,SSH 客户端会自动先连接到 bastion,然后通过它建立到 internal-app 的隧道。整个过程对用户完全透明,就像直连一样。

对于旧版本的 OpenSSH,可以使用 ProxyCommand 实现类似功能,但配置稍显复杂:

Host internal-app

HostName 10.0.1.10

User app_admin

ProxyCommand ssh bastion -W %h:%p

下面是 ProxyJump 工作流程的示意图:

技巧二:使用 ControlMaster 复用连接

大家是否遇到过这样的场景:已经连接到一台服务器,需要再开一个终端执行 scp 或 rsync 命令,结果又经历了一遍完整的认证、连接过程,在网络不佳时尤其耗时。

ControlMaster 功能允许后续的 SSH 连接共享同一个已经建立的网络连接,从而跳过握手和认证环节,实现秒开新会话。

在 ~/.ssh/config 中添加以下配置,为所有主机开启连接复用:

Host *

ControlMaster auto

ControlPath ~/.ssh/sockets/%r@%h:%p

ControlPersist 10m

- ControlMaster auto: 自动开启或使用已存在的主连接。

- ControlPath: 指定用于通信的 Unix socket 文件路径。%r 代表远程用户名,%h 代表主机名,%p 代表端口,确保每个连接都有唯一的 socket 文件。

- ControlPersist 10m: 即使初始的 SSH 会话关闭,主连接依然在后台保持10分钟,方便后续连接复用。

现在,当我们第一次 ssh 到某台服务器后,可以立即打开新的终端,再次 ssh 或使用 scp,我们会发现连接瞬间就建立好了,极大地提升了交互体验。

技巧三:保持连接,告别“掉线”

在连接一些不活跃的服务器时,可能会因为中间网络设备(如防火墙、NAT)的超时策略而被断开连接。通过设置心跳包,可以有效避免这种情况。

Host *

ServerAliveInterval 60

ServerAliveCountMax 3

- ServerAliveInterval 60: 每隔60秒,客户端会向服务器发送一个“心跳”消息,请求响应。

- ServerAliveCountMax 3: 如果客户端连续3次没有收到服务器的响应,则认为连接已断开。

实用建议与最佳实践

结论

~/.ssh/config 文件远不止是一个简单的别名工具,它是一个强大的效率放大器。通过掌握它的配置技巧,无论是简化日常连接,还是处理复杂的网络环境,我们都能游刃有余。花一点时间来整理我们的 config 文件,它将在未来的工作中为我们节省大量的时间和精力。

现在就打开我们的终端,开始打造属于我们自己的高效 SSH 工作流吧!

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册