转自:网安日记本

前言

文中使用雷池WAF作为演示产品,雷池WAF本身是有免费版本的,很适合没有设备操作经验的初学者搭建使用,进行学习,下面先简单对雷池WAF做一个介绍。

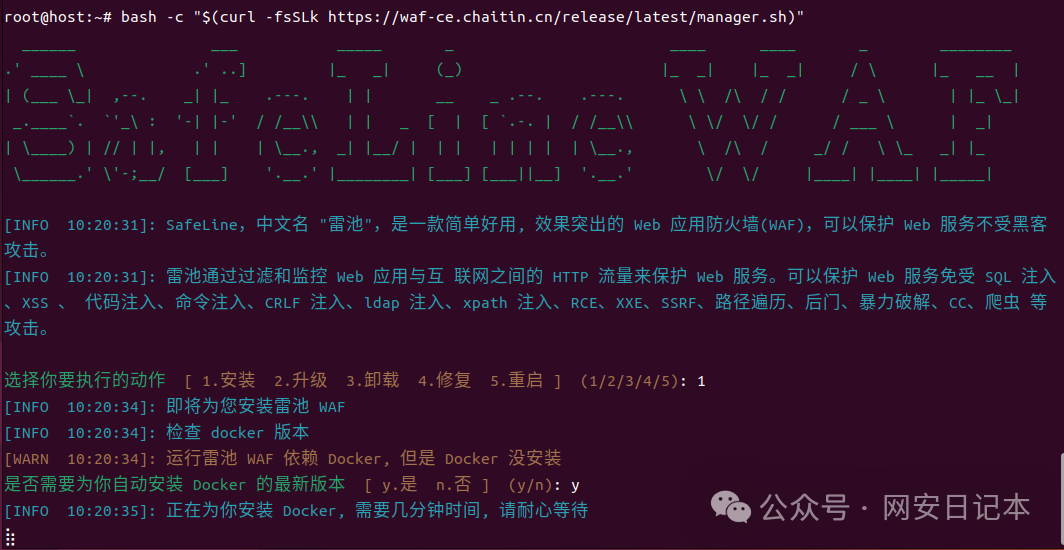

SafeLine,中文名 "雷池",是一款简单好用, 效果突出的Web 应用防火墙(WAF),可以保护 Web 服务不受黑客攻击。

雷池通过过滤和监控 Web 应用与互联网之间的 HTTP 流量来保护 Web 服务。可以保护 Web 服务免受SQL 注入、XSS、代码注入、命令注入、CRLF 注入、ldap 注入、xpath 注入、RCE、XXE、SSRF、路径遍历、后门、暴力破解、CC、爬虫等攻击。

一、安装部署

首先是雷池WAF的帮助文档,通过查看“免费安装(推荐)”目录可以自行配置安装。

https://help.waf-ce.chaitin.cn/welcome

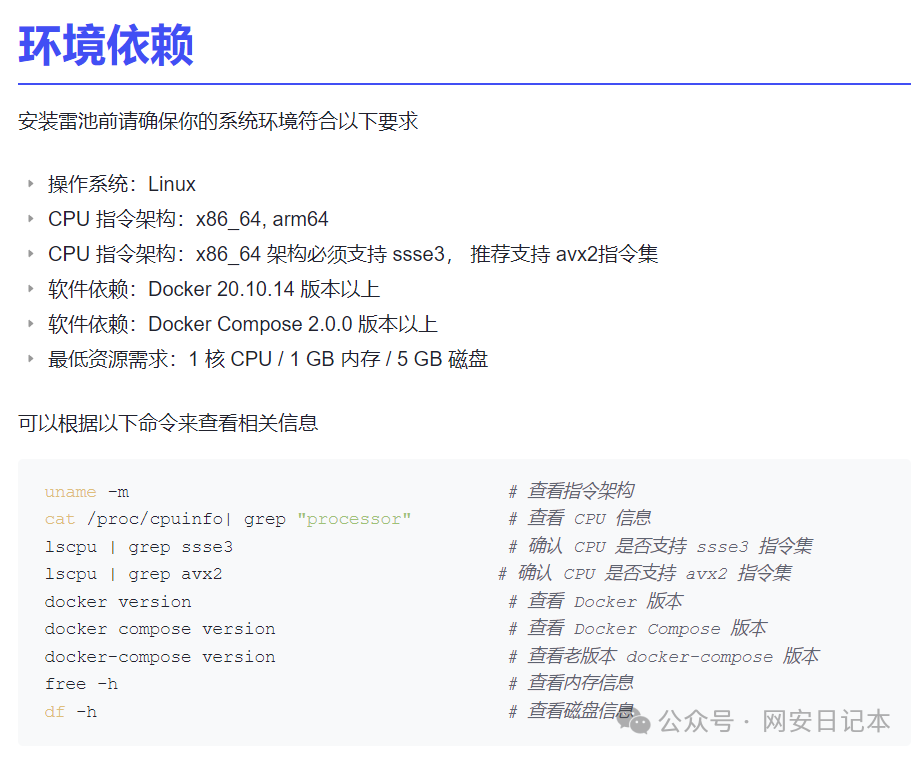

在查看“环境依赖”时,可以发现其实对安装WAF的系统环境是有一定要求的,这里因为是测试所以我是使用自行搭建的虚拟机进行安装部署的。

最开始我使用的的是 Kali 系统进行安装,但安装过程中出现了一个问题,官方文档中是使用一键部署的,它是从阿里云镜像源中获取 Docker 软件包的,但貌似目前阿里云镜像源中并没有针对 Kali Rolling 的软件包。所以后面我还是掏出了我的 Ubuntu 操作系统,顺便重新做了一个靶机,与雷池WAF部署在了同一台虚拟机中。

不过,这里只是建议使用 Ubuntu 操作系统,如果小伙伴想要在 Kali 系统中部署的话也可以尝试一下,因为早之前我就是在 Kali 安装部署过,当时手动安装是能够成功的,而且雷池WAF的官方交流社区中的师傅问题回复也很及时,可以加入到社区中询问一下。

安装完成后通过生成的密码登录雷池WAF控制台,可查看“添加应用”目录可以自行配置防护应用。

这里我配置的就是我靶机的服务器地址,监听8080端口(因为是模拟,所以与雷池WAF安装在同一台虚拟机上)。同时我开启了“防护模式”,发现攻击后会自动拦截,并记录攻击事件。

二、攻击日志分析

所有攻击日志的判断要集合实际应用场景,封禁IP地址时,要查看源IP地址是否属于公司内部IP。如果攻击IP属于公司内部IP,则需要立即进行排查分析,不要盲目加黑。(同时也要考虑到用户现场要求,部分用户对业务系统需求度较高,使用范围广,即使攻击IP为外部地址也不允许随意拉黑IP)

1、SQL注入

SQL注入(SQL Injection)是一种利用应用程序对用户输入处理不当,从而在数据库查询中注入恶意SQL代码的攻击技术。它允许攻击者绕过认证、窃取数据、篡改数据库,甚至完全控制服务器。

因为这里我开启的是“防护模式”,大部分攻击语句都会被自动拦截,如果攻击者使用Sqlmap这类工具是会出现很明显的一连串“SQL注入”攻击告警。而雷池WAF本身功能也会自动将判断的攻击语句进行解码,在“攻击载荷”中显示。

这里同样要考虑到用户方面是否存在一些老旧的系统依然存在本身业务数据传输中携带SQL语句的问题,如果发现此类问题可与用户沟通将业务系统IP加入白名单。

2、命令执行

命令执行漏洞(Command Injection)是一种严重的安全漏洞,允许攻击者在目标系统上执行任意操作系统命令。当应用程序未正确过滤用户输入并将其直接传递给系统Shell时,攻击者可以注入恶意命令,导致服务器被完全控制。

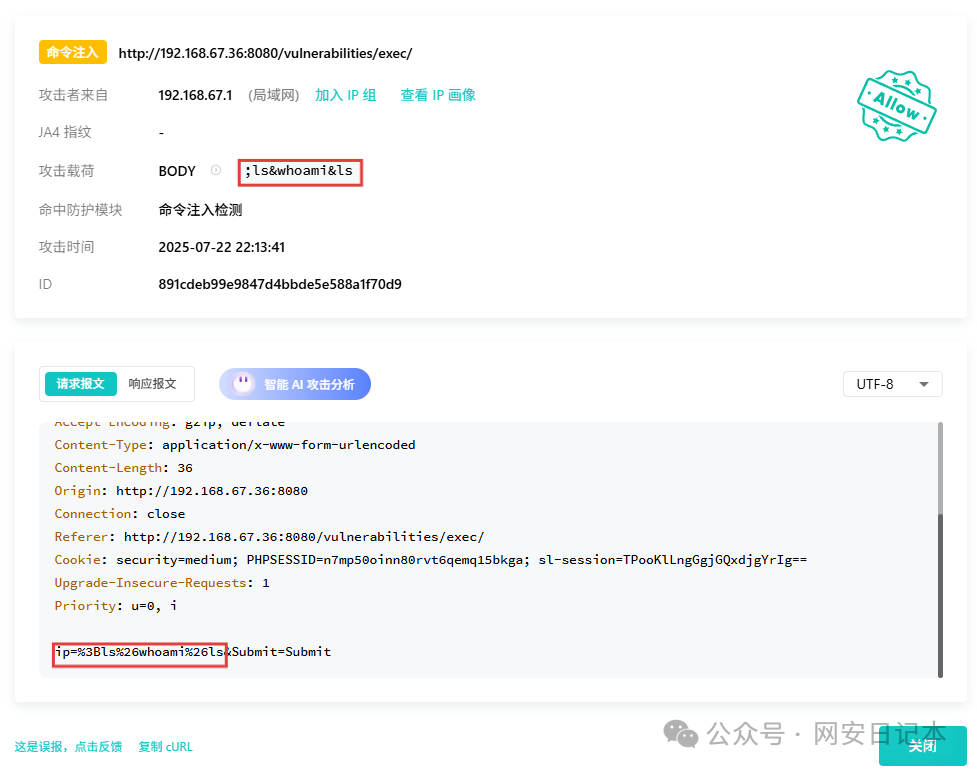

经过测试,发现雷池WAF对命令执行的告警其实并不敏感,大部分时候不会直接进行拦截,但是会给出告警提示。(其实测试发现,如果不是连续高频的执行命令,即使执行例如下载之类的命令,都是不会拦截的)

这里与厂商工程师沟通后,反馈是因为此类语句产生的误报概率太高,直接进行封禁的话可能会影响正常业务,只能进行告警不直接封禁。这就更考验监测人员的应急响应能力,及时关注恶意攻击事件。

3、XSS

跨站脚本攻击(Cross-Site Scripting,XSS)是Web安全领域最常见的高危漏洞之一,它允许攻击者在受害者的浏览器中执行恶意JavaScript代码,从而窃取会话令牌、Cookie、修改页面内容,甚至发起更复杂的攻击。

同样是开启“防护模式”后经过了多次测试,发现雷池WAF针对XSS攻击语句拦截还是很精准的,能够精准的地识别出XSS攻击语句并进行拦截。

同时在未拦截但产生告警的攻击日志中,发现了部分只是存在JavaScript语句的告警,这里就需要监测人员进行研判分析,判断是否为误报了。

4、文件上传

文件上传漏洞(File Upload Vulnerability)是Web安全中常见的高危漏洞之一,攻击者通过上传恶意文件(如WebShell、病毒、木马等)获取服务器控制权或实施进一步攻击。

在经过多次文件上传测试后发现,雷池WAF针对文件内容和文件后缀名均有检测,尤其针对文件内容有严格检测,当发现恶意语句时会直接拦截攻击请求包。

不过在经过多次尝试后,发现了雷池WAF虽然针对上传Shell文件的内容有严格的过滤,但是它本身对于上传包含XSS攻击语句并不敏感,不会直接进行拦截,同样需要监测人员及时响应,发现问题。

5、未授权访问

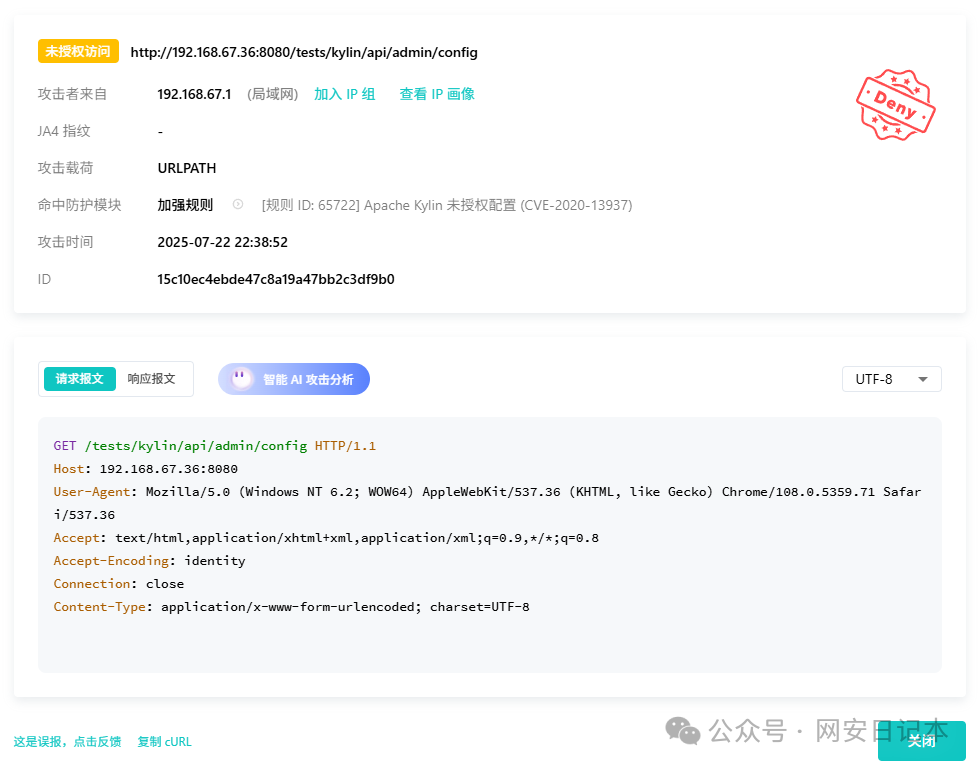

未授权访问漏洞是指系统未对用户的访问权限进行充分验证,导致攻击者无需认证即可直接访问敏感功能或数据的漏洞,这类漏洞通常由于权限校验缺失或配置错误导致。

这种攻击一般会使用扫描器扫描目录并试探各组件的漏洞,会产生大量的攻击日志,明显特征就是同一IP在一段时间内大量访问不存在目录或文件。

最后,如果在监测分析的过程中,发现业务系统确实存在相关漏洞,一定要及时汇报,隔绝网络并联系相关业务系统运维人员进行整改。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册