用途限制声明,本文仅用于网络安全技术研究、教育与知识分享。文中涉及的渗透测试方法与工具,严禁用于未经授权的网络攻击、数据窃取或任何违法活动。任何因不当使用本文内容导致的法律后果,作者及发布平台不承担任何责任。渗透测试涉及复杂技术操作,可能对目标系统造成数据损坏、服务中断等风险。读者需充分评估技术能力与潜在后果,在合法合规前提下谨慎实践。

在上一篇文章中,已经介绍了网络层隧道技术,现在就是介绍传输层隧道技术

一、介绍

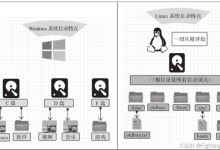

传输层隧道技术是基于 TCP/UDP 等传输层协议构建的隧道,属于隧道技术的一个重要分支。它通过将原始数据(可能是内网的 TCP、UDP、ICMP 等流量,甚至是攻击者的控制指令)“包裹” 在传输层协议(TCP 或 UDP)的数据包中,使中间网络设备(如防火墙)只能识别外层的传输层协议(如 “正常的 TCP 443 端口流量”),而无法解析内层的真实数据,从而实现通信隐藏。

二、核心原理

传输层隧道技术的核心是 “封装 – 传输 – 解封装” 的过程,具体如下:

三、主要类别

传输层隧道技术的分类以 “外层载体协议” 为核心,主要分为三类:

1. TCP 隧道

以 TCP 协议作为外层载体,封装原始数据(可是 TCP、UDP、ICMP 等任意流量)。由于 TCP 是面向连接的可靠协议,且常用端口(如 80、443、22)通常被网络允许,因此 TCP 隧道隐蔽性较强。

典型场景:

- 利用 80/443 端口(模拟 HTTP/HTTPS 流量):将内网流量封装到 TCP 443 端口,伪装成加密网页通信,绕过防火墙对非标准端口的限制。

- SSH 隧道(基于 TCP):通过 SSH 协议(TCP 22 端口)封装流量,实现端口转发(如将内网 3306 端口转发到外部),同时利用 SSH 加密特性进一步隐藏内容。

2. UDP 隧道

以 UDP 协议作为外层载体,封装原始数据。UDP 是无连接的不可靠协议,但常用端口(如 53 端口,DNS 服务)通常被网络允许,因此适合快速传输或伪装成 DNS 流量。

典型场景:

- DNS 隧道(基于 UDP 53):将原始数据编码为 DNS 查询 / 响应报文(如将指令嵌入域名),通过 UDP 53 端口传输,利用 “DNS 是网络基础服务” 的特性绕过限制。

- UDP 端口转发:将内网 UDP 流量(如 SNMP、NTP)封装到允许的 UDP 端口(如 161),实现跨网段通信。

3.常规端口转发

常规端口转发的本质是 “流量路由规则的建立与执行”,基于 TCP/UDP 的传输层特性实现,步骤如下:

根据转发的 “方向” 和 “范围”,常规端口转发可分为两类:

1. 本地端口转发(Local Port Forwarding)

定义:将 “本地主机的端口” 流量转发到 “远程目标(可内网或外网)的端口”。

场景:本地主机无法直接访问目标服务(如因防火墙限制),通过本地端口作为 “跳板” 间接访问。

示例:

攻击者的本地主机(A)无法直接访问内网主机 C 的 3306 端口(被防火墙拦截),但可访问内网跳板机 B(192.168.1.10)。此时可在 A 上配置规则:“将 A 的 8888 端口流量转发到 B 的 3306 端口(再由 B 转发到 C 的 3306)”,访问 A:8888 即等同于访问 C:3306。

2. 远程端口转发(Remote Port Forwarding)

定义:将 “远程主机的端口” 流量转发到 “本地主机(或本地可达的其他主机)的端口”。

场景:需要让外部主机访问内网服务(但内网服务无公网 IP),通过远程主机的公网端口作为 “入口”。

示例:

整个过程中,原始数据的传输层协议(TCP/UDP)保持不变,仅通过端口 / 地址映射实现 “间接通信”,因此属于传输层隧道技术中 “基于端口映射的简化封装”。

四、在内网渗透中的作用

内网渗透中,攻击者常面临 “网络隔离”“端口限制”“流量监控” 等障碍,传输层隧道技术是突破这些障碍的核心工具,具体作用如下:

1. 绕过端口与协议过滤

内网防火墙通常会限制非标准端口(如 3389、3306)或特殊协议(如 ICMP)的流量,而传输层隧道可将被限制的流量封装到允许的端口 / 协议中。例如:

- 攻击者控制内网一台 Web 服务器(开放 80/443 端口),可通过 TCP 443 隧道将内网其他主机的 3389 端口(远程桌面)流量转发到外部,绕过防火墙对 3389 端口的拦截。

2. 隐藏恶意通信特征

IDS/IPS 会通过特征码(如攻击指令、异常端口)识别恶意流量,而传输层隧道通过封装可掩盖这些特征。例如:

- 攻击者的 C2(命令与控制)流量若直接传输,可能因 “非标准端口 + 明文指令” 被检测;但通过 TCP 443 隧道封装后,流量会被识别为 “HTTPS 加密通信”,规避特征检测。

3. 维持稳定的 C2 连接

内网渗透中,攻击者需要与控制端(C2 服务器)保持长期通信,传输层隧道可利用 TCP 的 “可靠连接” 特性或 UDP 的 “穿透性”(如 NAT 环境),确保连接不被轻易中断。

4. 实现内网横向移动

当内网存在多网段隔离(如 DMZ 区与核心业务区、VLAN 划分)时,传输层隧道可作为跨网段的 “桥梁”。例如:

- 攻击者已控制 DMZ 区的服务器,可通过该服务器建立 TCP 隧道,将核心业务区的数据库端口(3306)流量转发到 DMZ 区,实现对核心区的横向访问。

五、工具

在传输层隧道技术中,工具没有太多的分类,主要有端口转发工具,其它的工具都能够利用TCP、UDP协议。这里工具主要有lcx端口转发工具,netcat工具,以及PowerCat工具。这些工具的安装,使用,我们会在下一篇文章进行讲解。

网硕互联帮助中心

网硕互联帮助中心![[破阵阁・网安淬锋公开赛 决赛] Secure File Viewer WP-网硕互联帮助中心](https://www.wsisp.com/helps/wp-content/uploads/2026/02/20260213154948-698f481c69403-220x150.png)

评论前必须登录!

注册