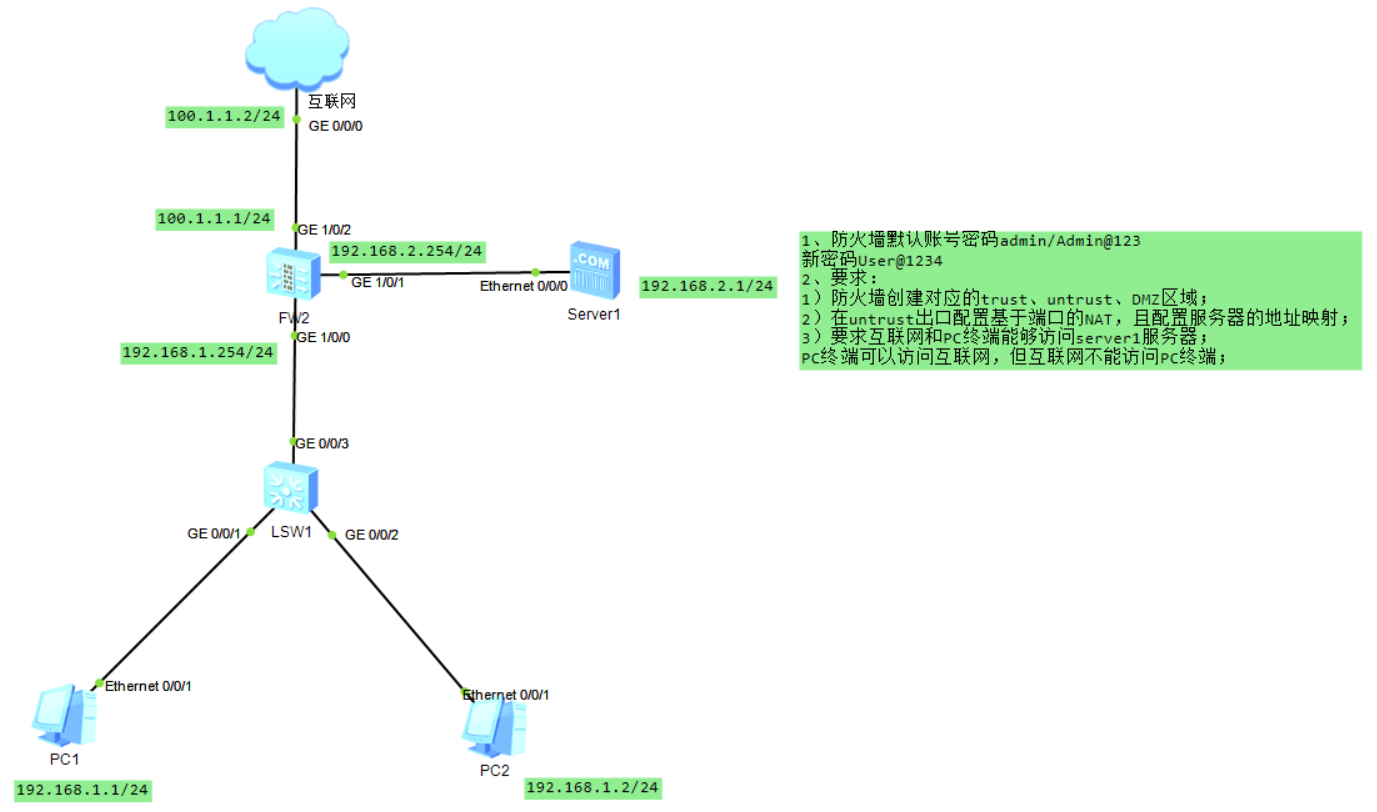

此次实验项目主要是为了学习在防火墙上进行安全策略的配置和NAT的相关功能配置,我们知道在路由器上也可以通过配置acl和nat达到同样的效果,但是在防火墙上配置流程和配置命令会存在差异,且防火墙本身是为了边界的安全防护而生的,因此相比于路由器而言,防火墙对于安全防护方面的能力会比路由器强,且功能更有针对性。下面我们一起来详细学习一下。

– 1、设备接口配置

进行IP地址的配置,因为都是基本的知识和配置,因此不进行详细的步骤说明;

– 2、配置防火墙

首先是需要划分对应的安全区域,防火墙默认存在4个区域,分别是local、trust、untrust和DMZ。因为防火墙一般是部署在网络的边界处,或者两个网络之间需要进行隔离的话也会使用到防火墙进行隔离,因此网络的内网区域会划分为trust区域(信任区域);外网区域(一般指互联网出口以外的区域或其余的网络隔离区域)这会划分为untrust区域(非信任区域);而DMZ又称为军事缓冲区,一般应用服务器会部署在此区域,假如外网区域的用户需要访问服务器时,流量只会到达DMZ区域而不会进入到trust区域中,这样降低了内部网络受攻击的風險。

思路:分析以上拓扑结构,可以看出防火墙以下的部分为内网区域,所以划分为trust区域;防火墙右边部署了一天服务器,主要作用于内外网对应用系统的访问,所以划分为DMZ区域;防火墙上面连接了互联网,此区域为网络的出口,所以划分为untrust区域。

[FW]firewall zone trust

[FW-zone-trust]add interface g1/0/0

[FW-zone-trust]qu

[FW]firewall zone dmz

[FW-zone-dmz]add interface g1/0/1

[FW-zone-dmz]qu

[FW]firewall zone untrust

[FW-zone-untrust]add interface g1/0/2

[FW-zone-untrust]qu

– 3、创建安全策略

进入安全策略视图,创建规则名称为trust_to_untrust,然后基于区域进行安全策略的配置。配置源区域为trust,目的区域为untrust,执行的动作为允许放行,意思是放行trust区域到untrust区域的流量,内网用户即可以访问互联网。

[FW]security–policy

[FW-policy-security]rule name trust_to_untrust

[FW-policy-security-rule-trust_to_untrust]source–zone trust

[FW-policy-security-rule-trust_to_untrust]destination–zone untrust

[FW-policy-security-rule-trust_to_untrust]action permit

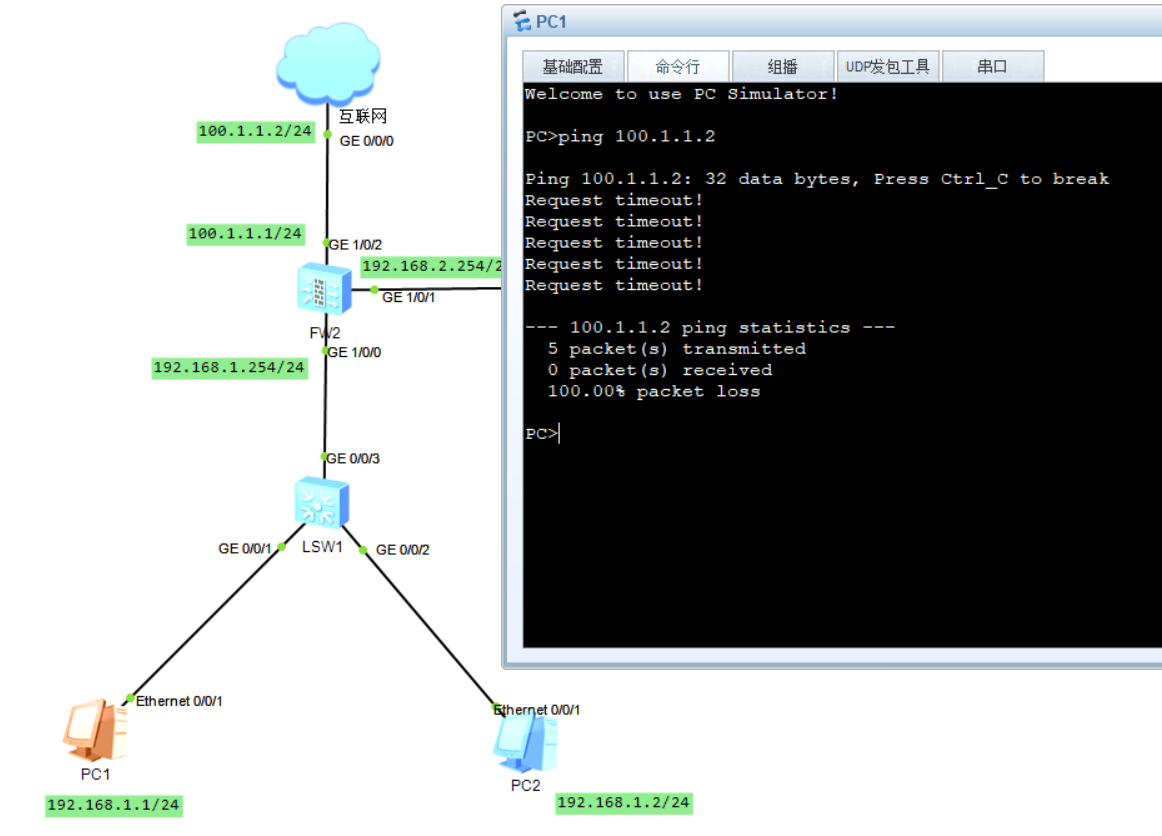

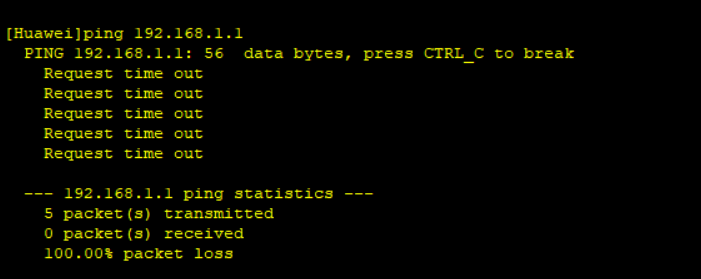

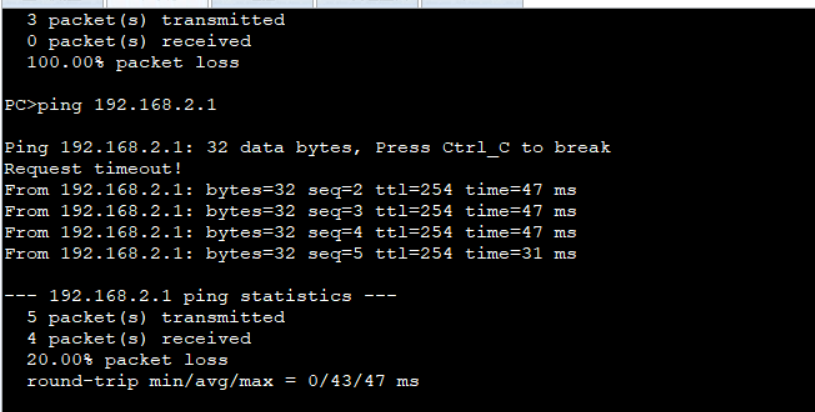

现在我们来测试一下pc1是否能够ping通互联网的地址。

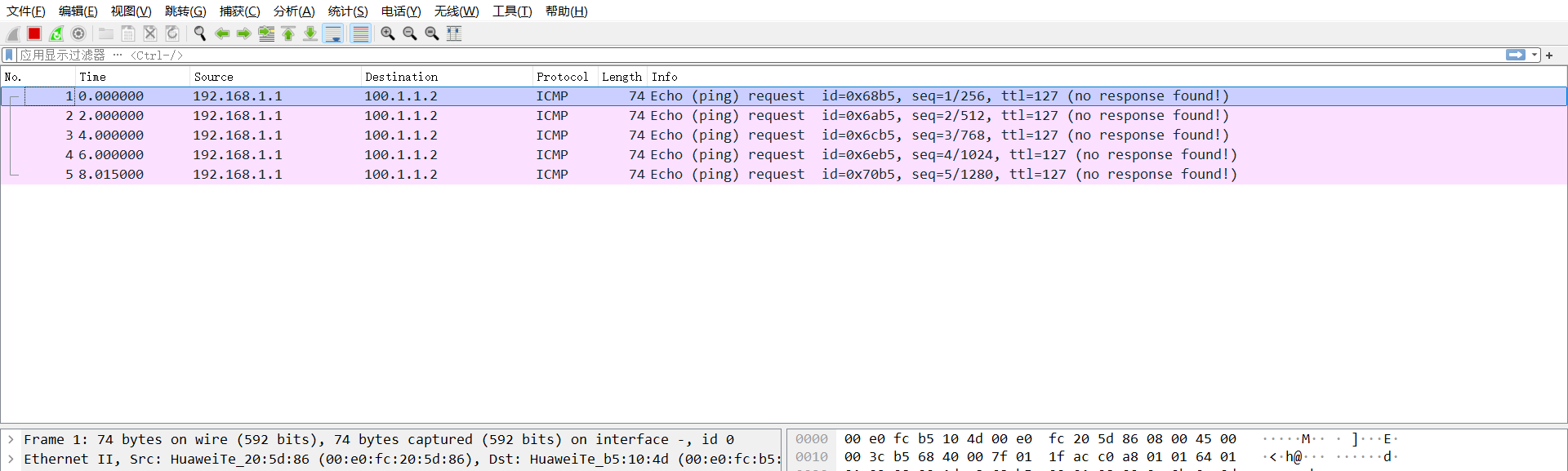

我们发现PC1没法ping通互联网的地址,对互联网的G0/0/0接口进行抓包分析,发现ping报文是能够达到互联网处的,但是没有响应的ICMP报文,因此可以判断,互联网处没有ICMP报文的回程路由。

我么你查看互联网处的路由表,发现没有到达192.168.1.0/24网段的路由,因此印证了我们的判断。

[Huawei]dis ip routing–table

Route Flags: R – relay, D – download to fib

—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–—–

Routing Tables: Public

Destinations : 7 Routes : 7

Destination/Mask Proto Pre Cost Flags NextHop Interface

100.1.1.0/24 Direct 0 0 D 100.1.1.2 GigabitEthernet

0/0/0

100.1.1.2/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/0

100.1.1.255/32 Direct 0 0 D 127.0.0.1 GigabitEthernet

0/0/0

127.0.0.0/8 Direct 0 0 D 127.0.0.1 InLoopBack0

127.0.0.1/32 Direct 0 0 D 127.0.0.1 InLoopBack0

127.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0

255.255.255.255/32 Direct 0 0 D 127.0.0.1 InLoopBack0

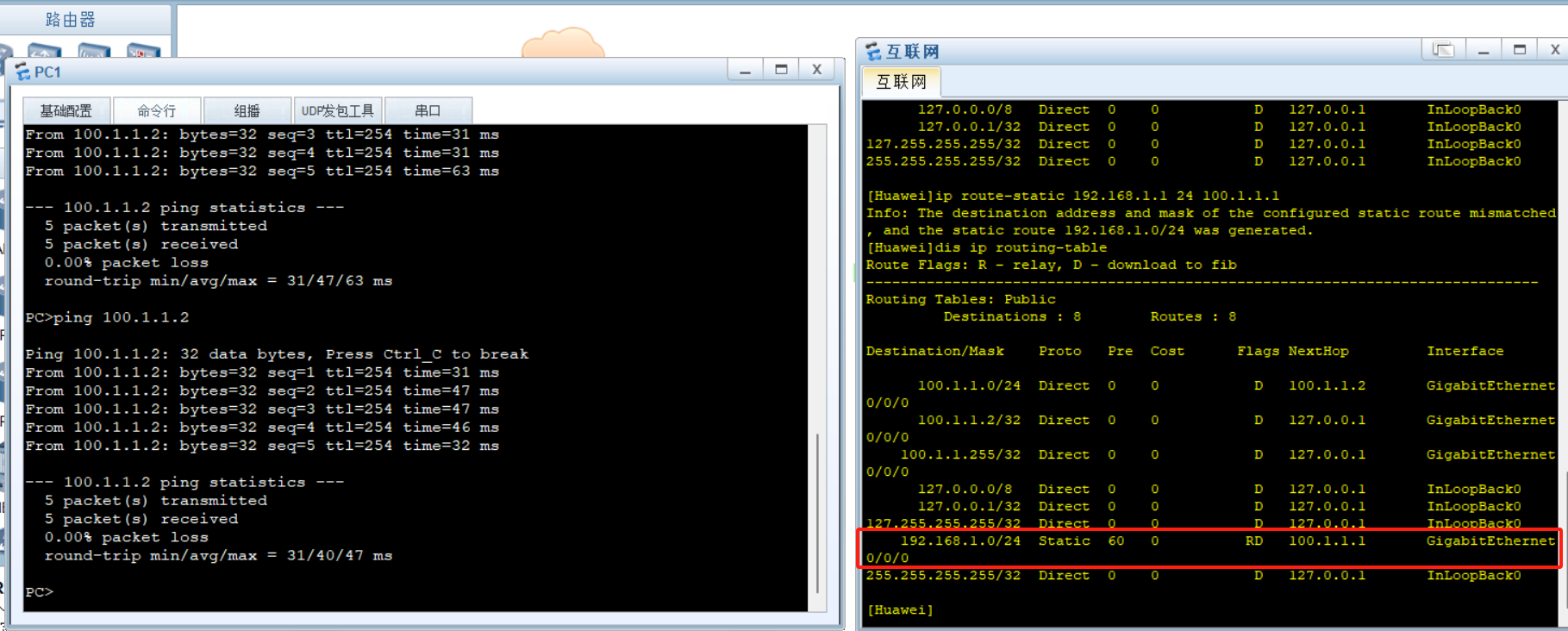

在互联网处配置了一天到达192.168.1.0/24的静态路由后,PC1能够顺利ping通互联网;而互联网访问PC1,流量将会受到阻拦;

– 4、基于端口配置NAT

以上我们通过配置静态路由的方式让ICMP的响应报文有了回程路由,但在实际网络部署中我们并不能查看和操作到互联网中的路由器,因此我们引入了一个新的技术-NAT技术,NAT技术主要用于内外网之间进行地址转换功能,能够把内网的地址转换成公网地址,并且在互联网中以公网IP作为源地址进行传输。

我们首先删除在互联网路由器中配置的静态路由,然后在防火墙中配置NAT地址。

[FW]nat–policy

[FW-policy-nat]rule name policy_nat1

[FW-policy-nat-rule-policy_nat1]action source–nat easy–ip

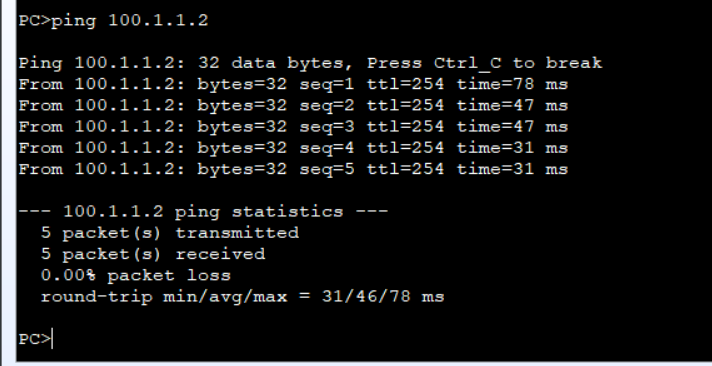

然后在PC1中对互联网进行ping测试,发现能够ping通;

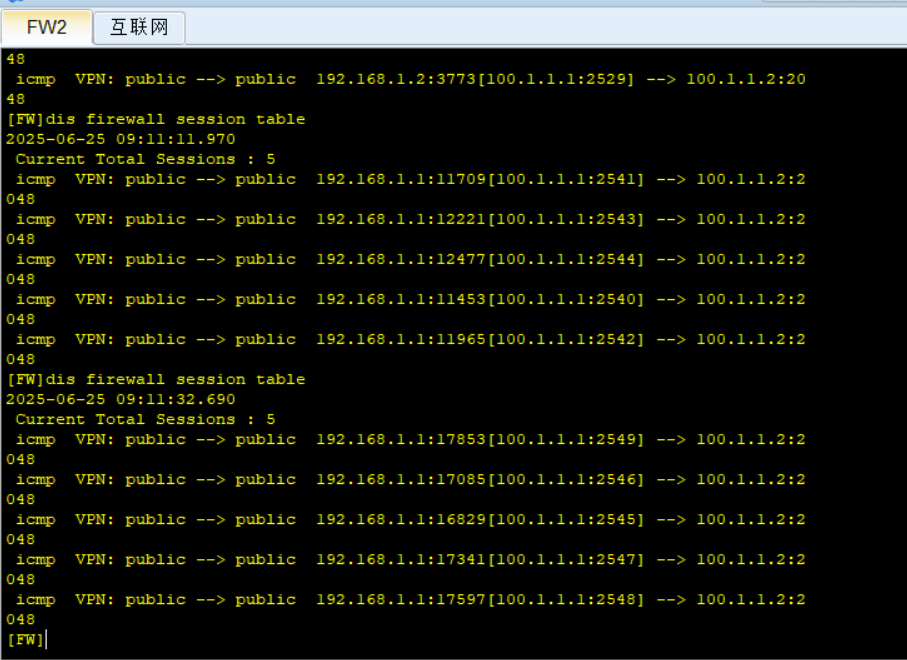

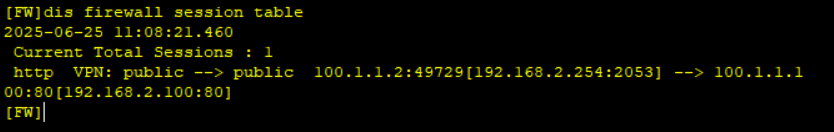

查看防火墙的地址转换表,IP地址能够正常进行转换,且基于通出口IP地址的不同端口进行数据包转发;

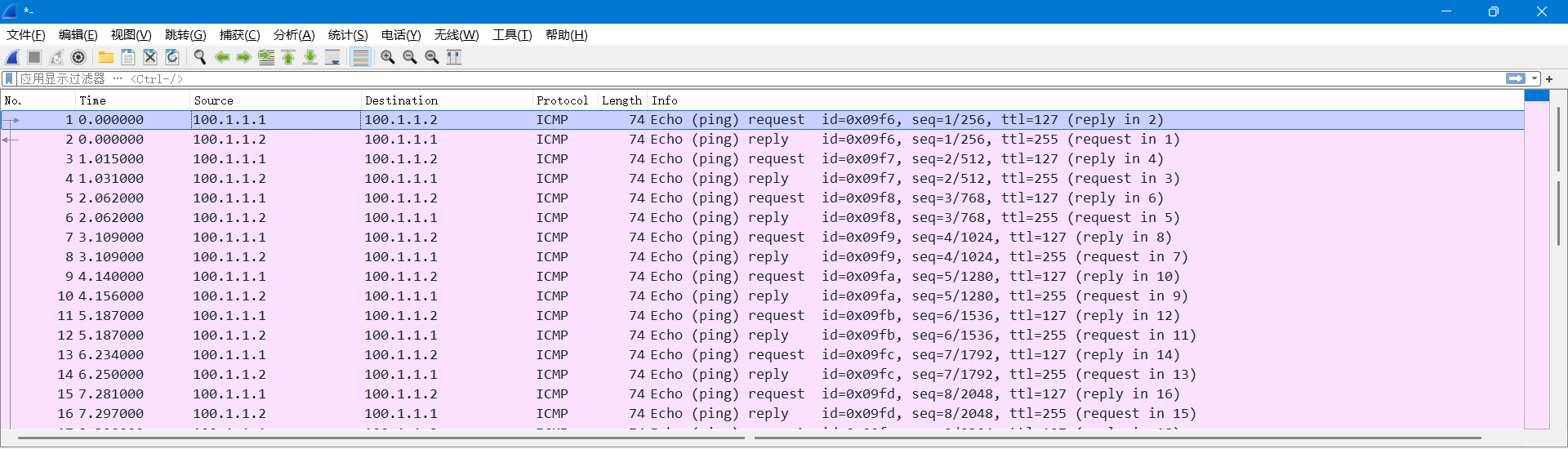

在互联网路由器的G0/0/0接口处进行抓包,源地址为出口IP地址;

– 5、服务器在公网中的端口映射

上面完成了,trust区域到untrust区域的安全策略配置,接下来需要配置流量到达DMZ区域的安全策略;

首先需要完成trust区域到达DMZ的流量放通,我们同样的也是创建相关的安全策略;

[FW]security–policy

[FW-policy-security]rule name trust_to_dmz

[FW-policy-security-rule-trust_to_dmz]source–zone trust

[FW-policy-security-rule-trust_to_dmz]destination–zone dmz

[FW-policy-security-rule-trust_to_dmz]action permit

[FW-policy-security-rule-trust_to_dmz]qu

测试PC1访问服务器,能够ping通

接下来需要配置互联网访问服务器的安全策略,但是期间我们需要注意,在真实网络中为了网络的安全性,我们一般不会把服务器的内网IP地址直接允许互联网的用户进行访问。因此我们会引入一个端口映射的技术,能够把服务器的端口映射到公网中,IP地址转换为公网的IP地址,公网的用户就可以通过此IP地址加上映射的端口对服务器进行访问。

首先在防火墙上配置端口映射,接着配置安全策略放通untrust到DMZ区域的流量;

[FW]nat server 1 protocol tcp global 100.1.1.100 80 inside 192.168.2.100 80

//100.1.1.100为转换的公网地址,映射的端口号为80端口,192.168.2.100为服务器的内网IP地址

[FW]security–policy

[FW-policy-security] rule name untrust_to_dmz

[FW-policy-security-rule-untrust_to_dmz] source–zone untrust

[FW-policy-security-rule-untrust_to_dmz] destination–zone dmz

[FW-policy-security-rule-untrust_to_dmz] action permit

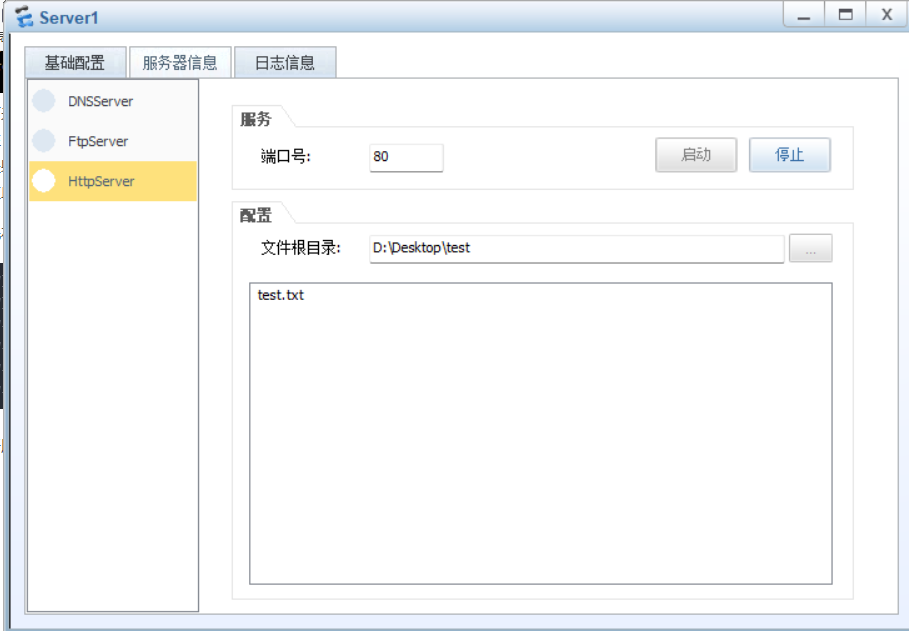

接下来测试结果,打开服务器的HttpServer功能;

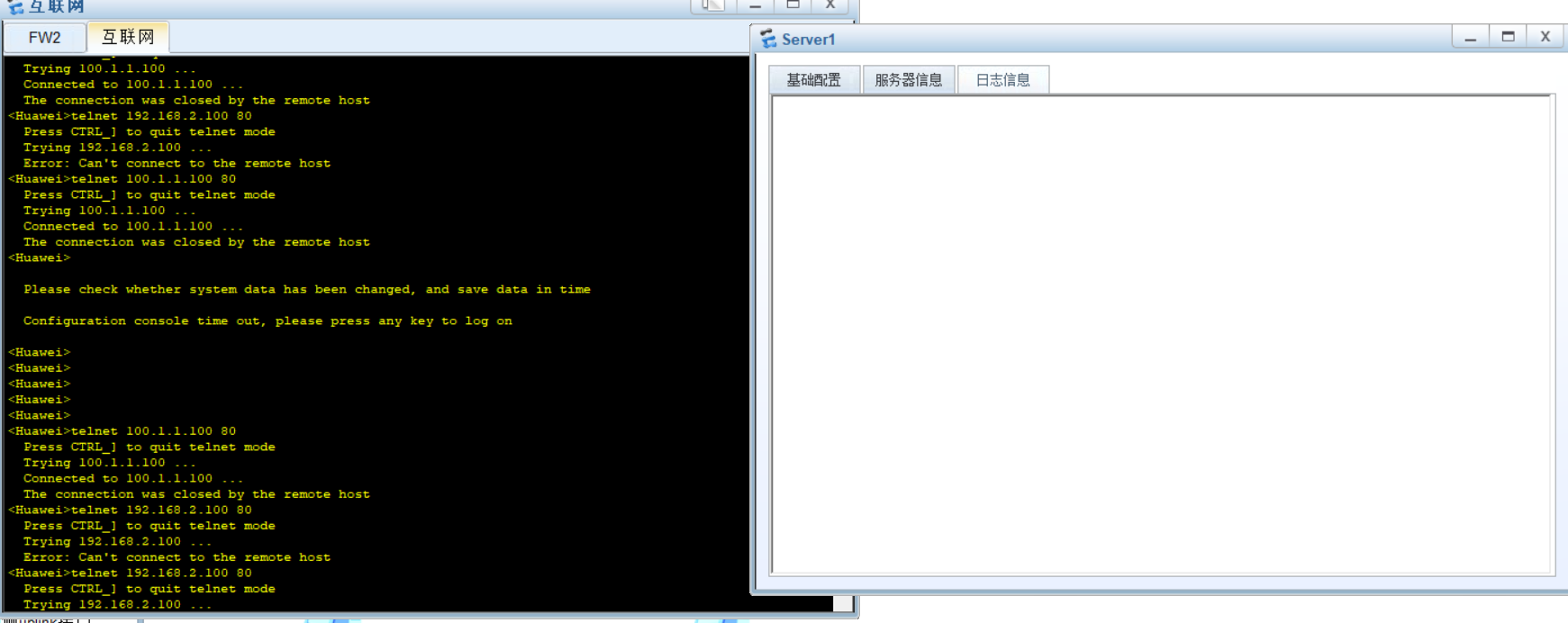

在互联网路由器中telnet服务器映射的端口;

<Huawei>telnet 100.1.1.100 80

Press CTRL_] to quit telnet mode

Trying 100.1.1.100 ...

Connected to 100.1.1.100 ...

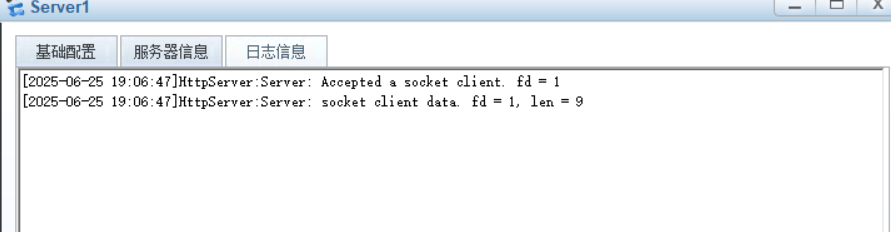

查看服务器上的日志信息,能够接收到服务请求信息;

在查看防火墙上nat的转换表,映射的IP地址和端口能够成功转换成服务器的内网地址和端口;

后面我们再验证一下时候只有使用映射的IP地址和端口才能访问服务器,能够发现服务器没有收到http的请求,互联网路由器无法访问服务器;

知识实践扩展;

我们还能通过web界面对防火墙进行管理,且在实际工作中更多用于后期设备安全策略和安全防护方面的运行维护,相比于命令行web界面对于设备的管理更为方便和简单,下面通过相应的配置实现防火墙的web界面操作和管理。

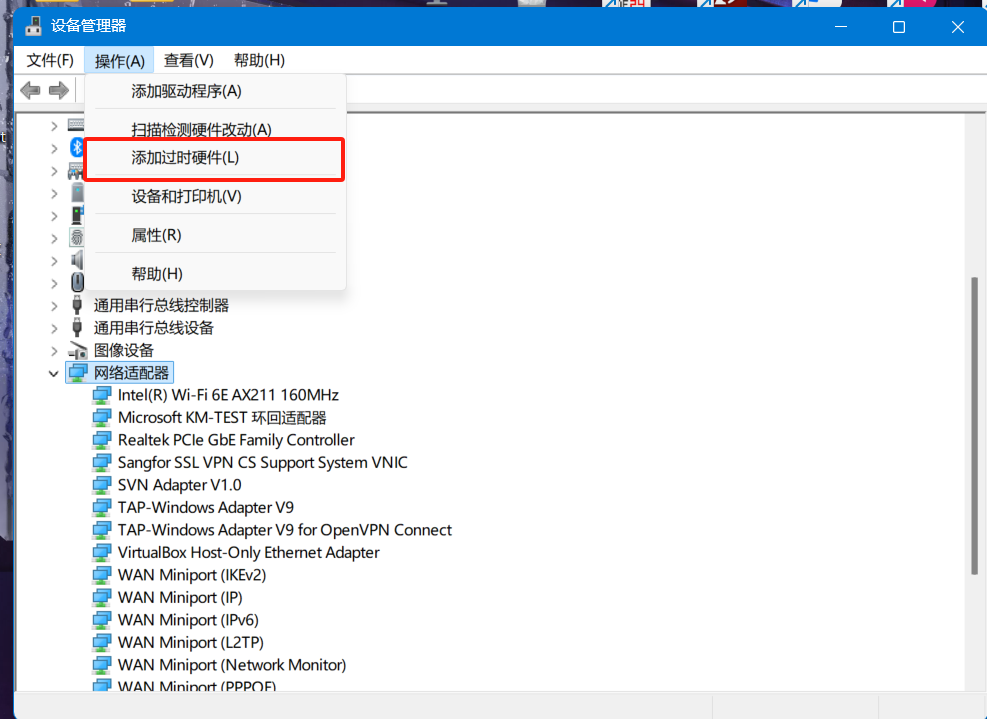

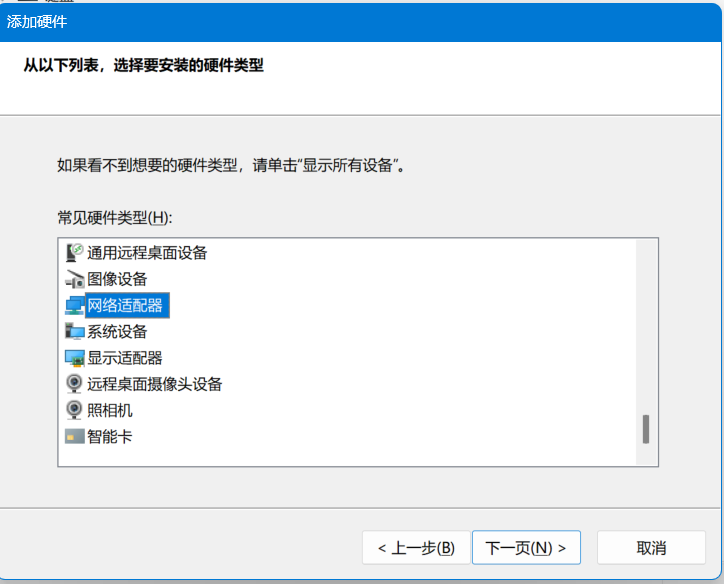

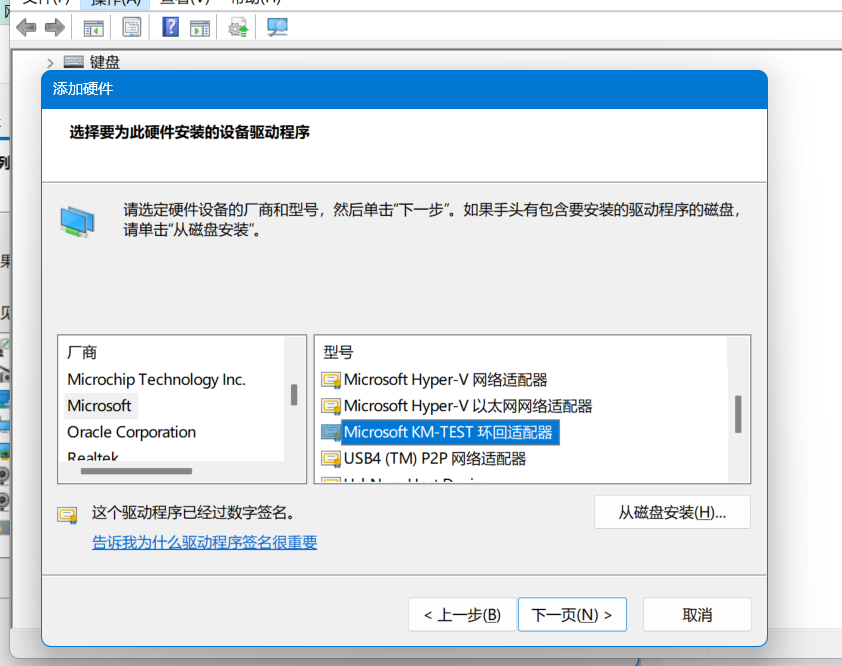

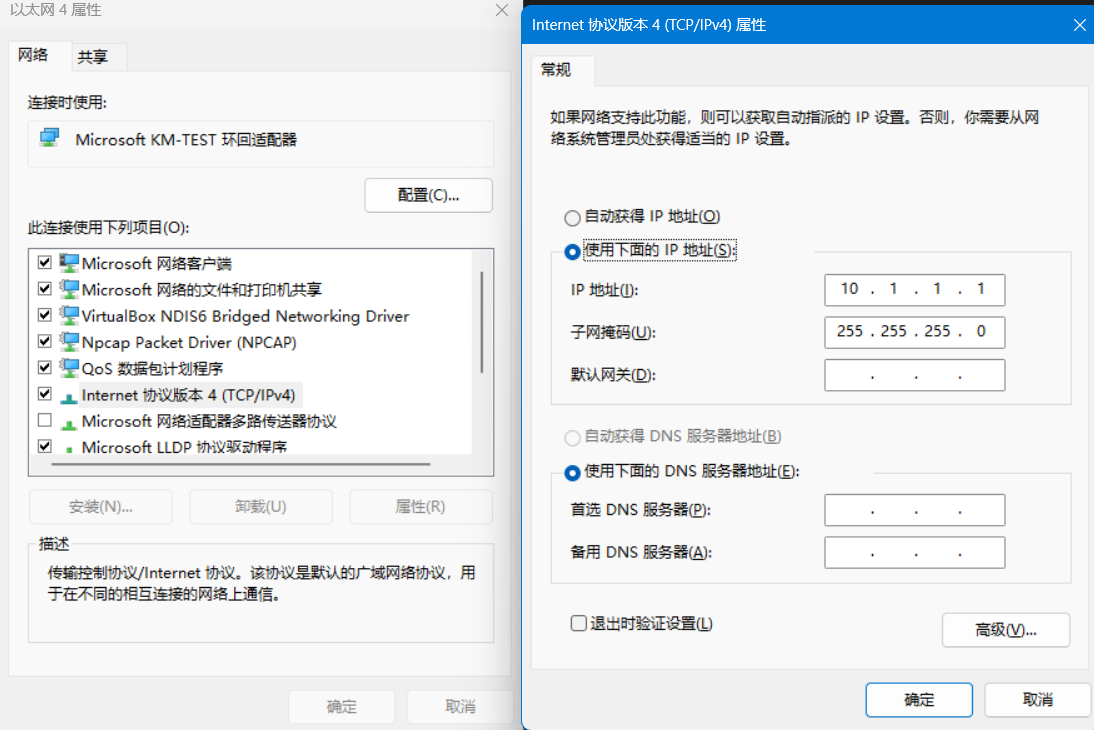

首先配置和添加网络适配器,安装回环适配器;

然后配置回环适配器的IP地址;

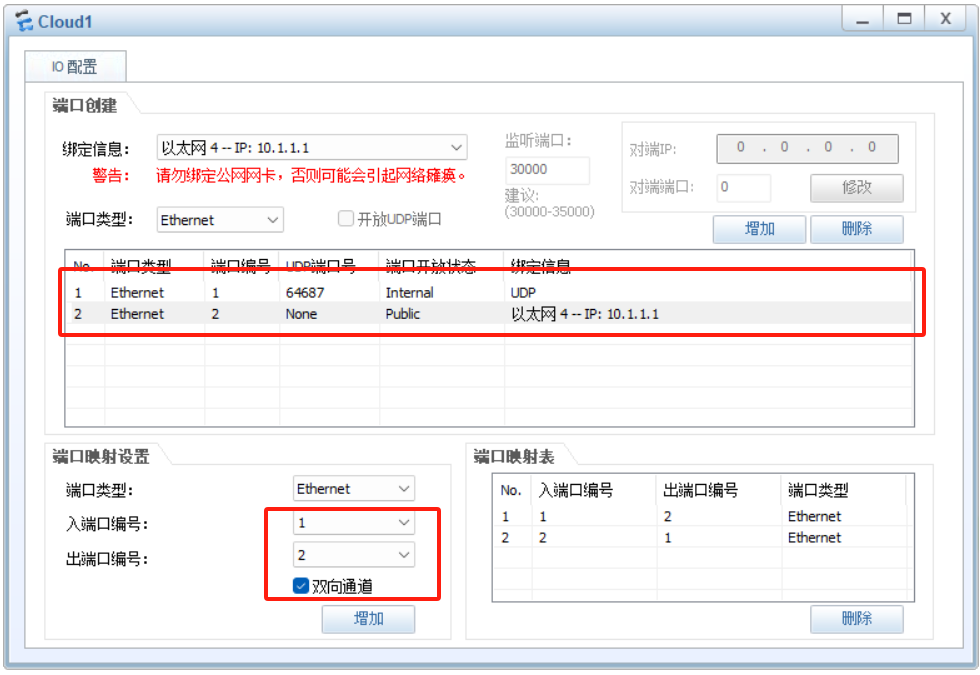

打开eNSP,配置Cloud完成后与防火墙进行连接,开启防火墙。

注意:添加了网络适配器后需要重新安装WinPcap,否则在绑定信息中不会显示。

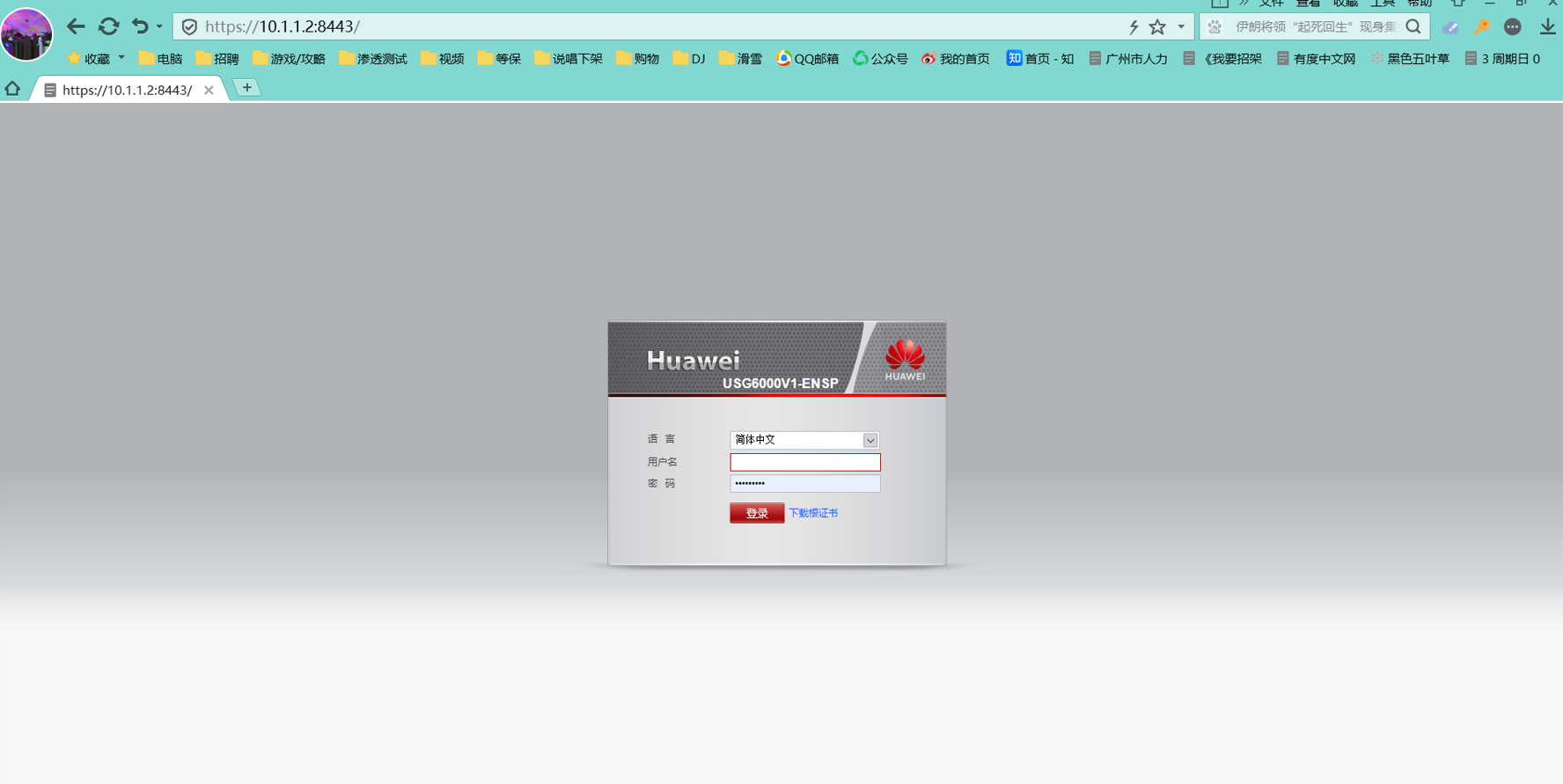

然后在防火墙中配置端口信息;

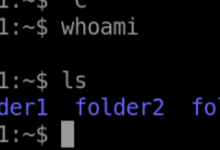

[USG6000V1]interface g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 10.1.1.2 24

[USG6000V1-GigabitEthernet0/0/0]service–manage all permit

在浏览器输入:https://10.1.1.2:8443 //8443是防火墙的固定端口,ip地址根据自己配置的接口地址而定。

后面截图的不多,因为启动防火墙时经常会蓝屏,不知道是软件bug还是我电脑问题,往后有需要会再研究研究,通过web进行安全配置的分享。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册