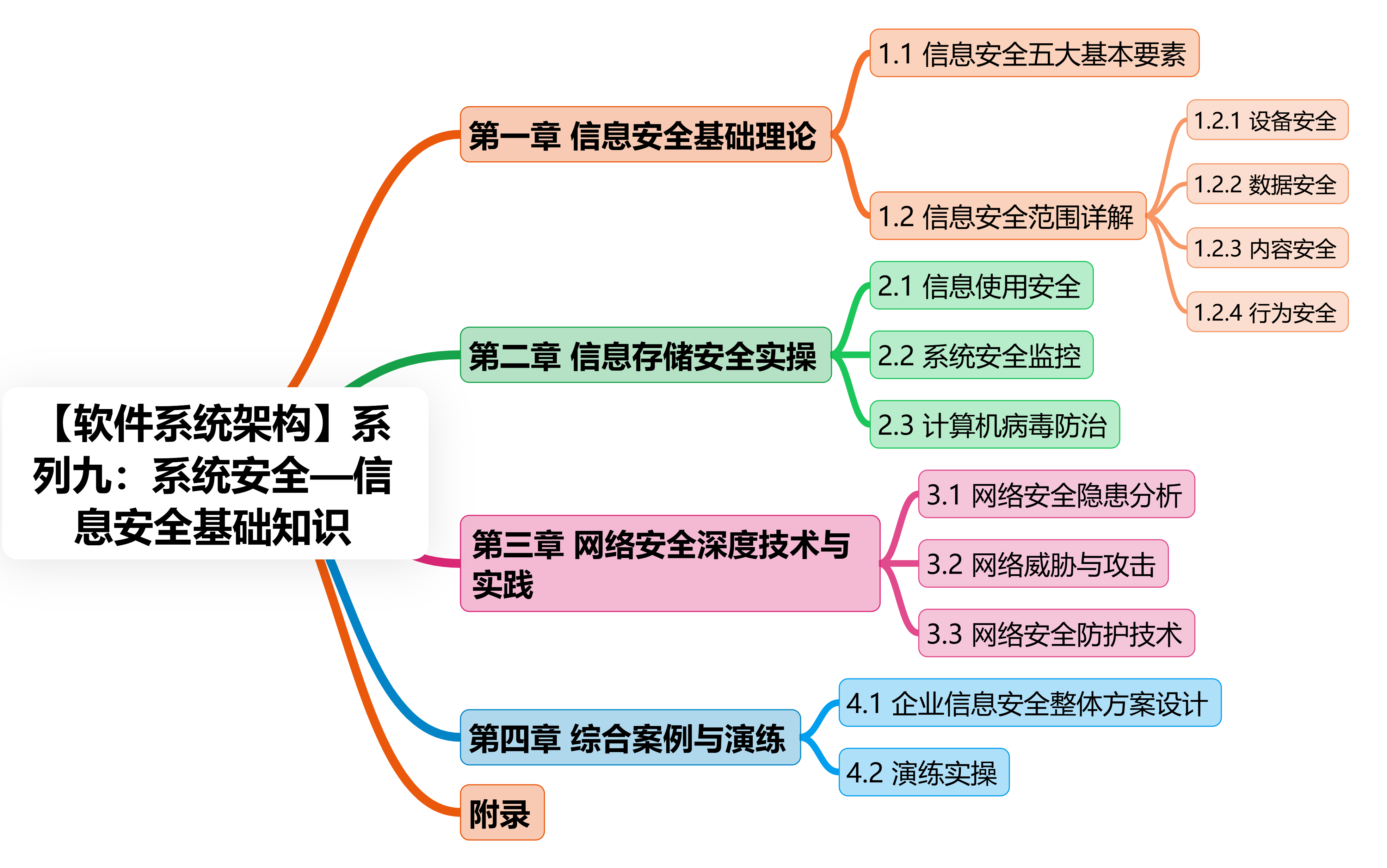

目录

第一章 信息安全基础理论

1.1 信息安全五大基本要素

1.1.1 机密性(Confidentiality)

1.1.2 完整性(Integrity)

1.1.3 可用性(Availability)

1.1.4 可控性(Control)

1.1.5 可审查性(Auditability)

1.2 信息安全范围详解

1.2.1 设备安全

1.2.2 数据安全

1.2.3 内容安全

1.2.4 行为安全

第二章 信息存储安全实操

2.1 信息使用安全

2.2 系统安全监控

2.3 计算机病毒防治

第三章 网络安全深度技术与实践

3.1 网络安全隐患分析

3.2 网络威胁与攻击

3.3 网络安全防护技术

第四章 综合案例与演练

4.1 企业信息安全整体方案设计

4.2 演练实操

附录

第一章 信息安全基础理论

1.1 信息安全五大基本要素

1.1.1 机密性(Confidentiality)

-

概念:保证信息只被授权用户访问,防止泄露。

-

实现方法:

-

访问控制:设置用户权限,限制资源访问。

-

加密技术:对敏感数据进行加密,传输时防止被截获。

-

身份验证:如用户名密码、多因素认证。

-

-

示例:银行账户信息加密存储,只有授权人员可查询。

1.1.2 完整性(Integrity)

-

概念:确保数据不被未授权修改,任何修改都能被检测。

-

实现方法:

-

哈希算法(MD5, SHA-256):生成数据摘要,用于校验。

-

数字签名:验证信息来源和内容的完整性。

-

访问权限管理:严格控制修改权限。

-

-

示例:软件升级包使用数字签名,防止被篡改。

1.1.3 可用性(Availability)

-

概念:确保授权用户在需要时能访问信息和系统。

-

实现方法:

-

系统冗余:多台服务器备份,防止单点故障。

-

防拒绝服务攻击(DoS/DDoS):流量清洗、防火墙规则。

-

备份与恢复:定期备份数据,出现故障快速恢复。

-

-

示例:电商平台高峰期保证响应速度和服务不中断。

1.1.4 可控性(Control)

-

概念:控制信息流动和访问权限,防止越权行为。

-

实现方法:

-

访问控制模型:如基于角色的访问控制(RBAC)。

-

策略制定与执行:权限审批、日志记录。

-

数据流向监控:防止数据泄露到非法渠道。

-

-

示例:财务部门只能访问财务数据,无法查看HR信息。

1.1.5 可审查性(Auditability)

-

概念:对安全事件进行记录和分析,便于追踪溯源。

-

实现方法:

-

日志记录:详细记录操作行为。

-

安全审计:定期检查日志,发现异常。

-

事件响应:设定响应流程,快速处理安全事件。

-

-

示例:异常登录时自动发送告警邮件给管理员。

1.2 信息安全范围详解

1.2.1 设备安全

-

内容:设备的稳定性、可靠性、可用性。

-

技术实现:

-

硬件安全模块(HSM):保护密钥和敏感数据。

-

物理安全措施:防盗、防拆、防破坏。

-

设备身份认证:防止伪造设备接入。

-

-

实操建议:演示设置设备访问权限,使用HSM管理密钥。

1.2.2 数据安全

-

内容:保护数据的保密性、完整性和可用性。

-

技术实现:

-

数据加密:静态数据加密(AES、RSA),动态传输加密(TLS/SSL)。

-

数据备份:周期性全量和增量备份。

-

数据访问控制:数据库权限管理。

-

-

实操建议:配置数据库加密,备份恢复流程演示。

1.2.3 内容安全

-

内容:信息内容必须符合政治、法律、道德规范。

-

措施:

-

内容审核系统:结合机器学习和人工审核。

-

合规培训:定期对员工进行法律法规培训。

-

自动过滤规则:关键词屏蔽,图像识别等。

-

-

案例分析:解析内容违规案例和应对措施。

1.2.4 行为安全

-

内容:确保系统操作行为的安全性和可控性。

-

技术实现:

-

权限分离:限制操作权限,防止滥用。

-

操作审计:记录所有关键操作行为。

-

异常检测:识别异常操作或行为。

-

-

实操建议:配置操作日志、审计工具使用。

第二章 信息存储安全实操

2.1 信息使用安全

-

用户身份标识:介绍身份标识体系,如何设计唯一ID。

-

用户认证:详解密码认证、多因素认证(OTP、指纹、人脸)。

-

权限管理:角色权限设计、最小权限原则应用。

-

实操演示:

-

创建用户和角色

-

配置权限策略

-

多因素认证开启演示

-

2.2 系统安全监控

-

安全监控系统组成:日志收集、分析、告警机制。

-

日志内容:登录登出、权限变更、异常操作。

-

审计流程:日志归档、定期检查、异常响应。

-

实操演示:

-

部署ELK日志系统

-

配置日志收集策略

-

创建告警规则

-

2.3 计算机病毒防治

-

病毒传播途径:邮件附件、下载文件、外部设备。

-

防护措施:杀毒软件部署、自动更新、行为监测。

-

定期检查与修复:全盘扫描、隔离病毒。

-

实操演示:

-

安装并配置杀毒软件

-

演示病毒检测与隔离

-

配置病毒库自动更新

-

第三章 网络安全深度技术与实践

3.1 网络安全隐患分析

-

物理安全:数据中心门禁、视频监控、环境安全。

-

软件漏洞:漏洞扫描、补丁管理。

-

不兼容性:环境一致性检查。

-

安全策略设计:安全策略制定流程与标准。

3.2 网络威胁与攻击

-

非授权访问:防火墙、VPN、访问控制。

-

信息泄露:端到端加密、数据脱敏。

-

数据篡改:完整性校验、入侵检测。

-

拒绝服务攻击:流量限速、防火墙规则、CDN抗DDoS。

-

病毒和恶意软件:网关防病毒、邮件过滤。

3.3 网络安全防护技术

-

访问控制:网络ACL、防火墙策略。

-

认证机制:LDAP、Kerberos、OAuth。

-

加密传输:TLS/SSL证书配置。

-

安全审计:网络流量监控、IDS/IPS部署。

-

实操演示:

-

配置防火墙规则

-

部署SSL证书

-

使用Wireshark抓包分析

-

第四章 综合案例与演练

4.1 企业信息安全整体方案设计

-

制定安全策略和规章制度。

-

设计身份认证与访问控制模型。

-

数据加密与备份方案。

-

安全监控与日志审计。

-

应急响应与事件处理。

4.2 演练实操

-

模拟未授权访问尝试及阻断。

-

使用工具检测系统漏洞。

-

演示日志审计发现异常登录。

-

防范DDoS攻击,配置流量清洗。

附录

-

常用信息安全标准:ISO 27001、NIST、GDPR。

-

常用安全工具:OpenSSL, Wireshark, Nessus, ELK。

-

推荐阅读:《信息安全管理体系》、《网络安全基础教程》。

-

学习资源:Coursera安全课程、OWASP项目。

扩展阅读:

| 【软件系统架构】系列八:信息系统深度解析 | 【软件系统架构】系列八:信息系统深度解析 |

| 【软件系统架构】系列八:信息系统—事务处理系统(TPS)深入解析 | 【软件系统架构】系列八:信息系统—事务处理系统(TPS)深入解析 |

| 【软件系统架构】系列八:信息系统—管理信息系统(MIS)深入解析 | 【软件系统架构】系列八:信息系统—管理信息系统(MIS)深入解析 |

| 【软件系统架构】系列八:信息系统—决策支持系统(DSS)深入解析 | 【软件系统架构】系列八:信息系统—决策支持系统(DSS)深入解析 |

| 【软件系统架构】系列八:信息系统—专家系统(ES)深入解析 | 【软件系统架构】系列八:信息系统—专家系统(ES)深入解析 |

| 【软件系统架构】系列八:信息系统—办公自动化系统(OAS)深入解析 | 【软件系统架构】系列八:信息系统—办公自动化系统(OAS)深入解析 |

| 【软件系统架构】系列八:信息系统—企业资源规划系统(ERP)深入解析 | 【软件系统架构】系列八:信息系统—企业资源规划系统(ERP)深入解析 |

| 【软件系统架构】系列八:信息系统—典型信息系统架构模型深入解析 | 【软件系统架构】系列八:信息系统—典型信息系统架构模型深入解析 |

| 软件系统架构模型的深入解析 | 软件系统架构模型的深入解析 |

| 【软件系统架构】系列九:系统安全—信息安全基础知识 | 【软件系统架构】系列九:系统安全—信息安全基础知识 |

| 【软件系统架构】系列九:系统安全—信息安全系统组成框架 | 【软件系统架构】系列九:系统安全—信息安全系统组成框架 |

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册