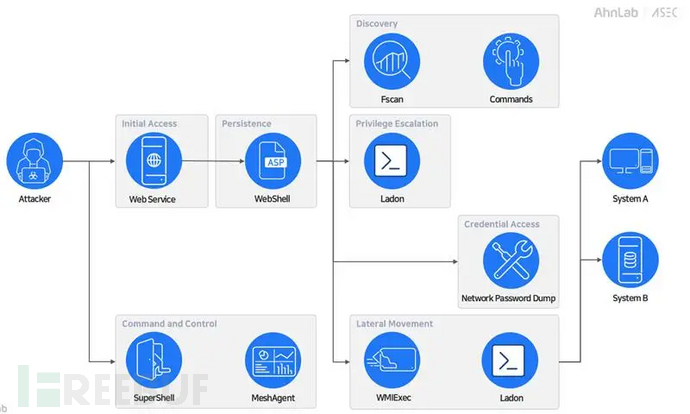

流程图 | 图片来源:ASEC

安博士安全情报中心(ASEC)近日发现针对韩国境内 Windows IIS 网页服务器和 Linux 系统的复杂攻击活动,攻击者混合使用了包括 WogRAT、MeshAgent 和 SuperShell 在内的开源与定制恶意软件。这些攻击活动展现出攻击者在网络间谍行为和横向渗透方面的广泛适应能力。

初始入侵:利用文件上传漏洞植入网页后门

攻击者通过利用 IIS 网页服务器的文件上传漏洞,在多个目录植入网页后门(Web Shell),实现初始访问、命令执行和后续载荷投递。常见植入路径包括:

- D:\\WEB\\…\\test6\\aa.asp

- D:\\WEB\\…\\test9\\1.aspx

攻击者使用 Chopper、Godzilla 和 ReGe-ORG 等网页后门进行系统侦察并安装其他恶意软件。ASEC 指出:"攻击者通过 ASP 和 ASPX 格式的网页后门控制失陷系统。"

内网侦察与权限提升

入侵成功后,攻击者使用扫描工具 Fscan 枚举受感染系统和内网信息:

fscan.exe -hf i.txt -nocolor -silent -o rr8.txt

fscan.exe -hf a.txt -nocolor -silent -p 445,135,22 -o rr6.txt

同时执行 ipconfig、systeminfo、tasklist 和 netstat 等标准枚举命令进行系统画像。为提升权限,攻击者部署 PowerShell 版 Ladon(PowerLadon),调用 SweetPotato 实施令牌权限提升:

powershell -exec bypass Import-Module .\\Ladon.ps1;Ladon SweetPotato whoami

该方法可绕过 w3wp.exe 等进程限制获取更高权限。

跨平台恶意软件部署

攻击者安装基于 Go 语言开发的跨平台反向 Shell 工具 SuperShell,该工具支持 Windows、Linux 和 Android 系统,曾被 UNC5174 等 APT(高级持续性威胁)组织使用。ASEC 强调:"SuperShell 使攻击者能远程控制受感染系统。"

此外,攻击者还滥用合法的远程管理工具 MeshAgent 实现远程桌面(RDP/VNC)、文件传输和用户监控功能。值得注意的是,攻击链中出现的 WogRAT 后门(基于 Tiny SHell,与 Rekoobe 类似)曾通过 aNotepad 传播,其当前版本仍使用历史攻击中相同的 C&C(命令与控制)服务器域名,表明可能为同一威胁行为者所为。

横向移动与数据窃取

攻击者使用 WMIExec 和 Network Password Dump 等工具横向移动并窃取凭据,甚至利用获取的管理员账户 NT 哈希入侵其他系统。针对 SQL 服务器,攻击者通过 Ladon 的 MssqlCmd 功能执行远程命令。

攻击溯源与防御建议

本次攻击活动显示出威胁行为者的多阶段、跨平台入侵能力,从利用网页服务器漏洞到部署跨平台恶意软件,具备隐蔽持久化、深度侦察和广泛横向移动等特点。ASEC 警告称:"虽然最终目标尚不明确,但攻击者可能窃取敏感信息或在完全控制网络后部署勒索软件。"

建议管理对外网页服务的组织采取以下措施:

- 审计文件上传机制安全性

- 监控网页后门活动

- 实施纵深防御策略防范横向移动和权限提升

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册