本文还有配套的精品资源,点击获取

简介:KeyTool1.6是Java内置的安全工具,用于管理和操作密钥对及数字证书,确保SSL/TLS加密通信的安全性。它支持JKS密钥存储库,可生成RSA公私钥和服务器证书,以及提供命令行和图形界面操作,包括密钥对生成、证书导入导出等。同时,KeyTool支持PFX/PKCS12格式,适用于跨平台密钥交换。熟练掌握KeyTool1.6是进行Java安全开发的关键。

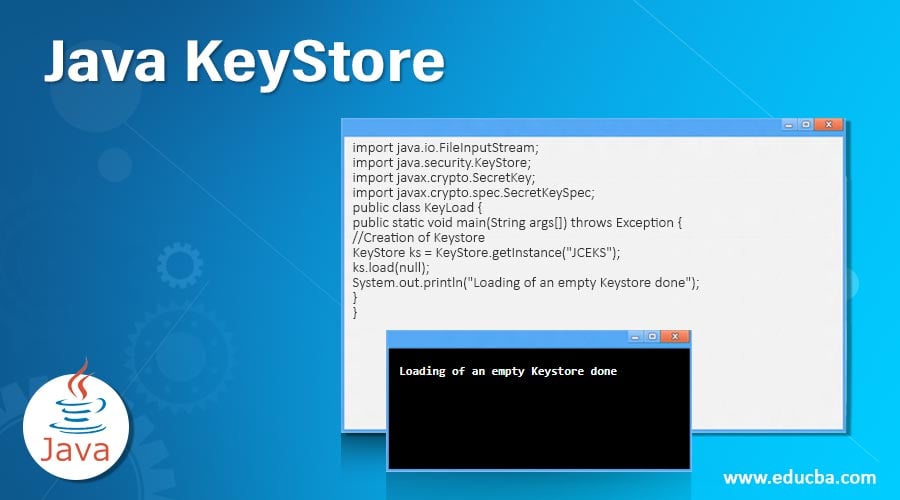

1. Java密钥存储库(JKS)管理

密钥存储库简介

Java密钥存储库(JKS)是一种用于存储密钥和证书的文件格式,它通常用于Java应用程序的安全配置。JKS文件以二进制形式存储信息,并提供了对存储信息的保护,通过使用密码来访问密钥库和其中的密钥。

JKS的创建与查看

创建JKS密钥库可以通过 keytool 命令行工具来完成。例如,创建一个名为 mykeystore.jks 的密钥库,你可以使用以下命令:

keytool -genkey -alias myalias -keyalg RSA -keystore mykeystore.jks

此命令会提示你输入密钥库和密钥的密码,并且会要求你提供一些用于标识密钥持有者身份的信息,如姓名、组织和地理位置信息。

查看JKS密钥库内容可以使用:

keytool -list -v -keystore mykeystore.jks

JKS的管理最佳实践

JKS密钥库的管理应当遵循安全性最佳实践,包括但不限于定期更新密钥库密码,确保只有授权人员能够访问密钥库,并定期备份密钥库。在企业环境中,密钥库的管理还可能需要与企业的身份验证和授权系统集成,以支持集中管理。

2. RSA公私钥生成与应用

2.1 密钥对的生成

在现代加密体系中,公钥和私钥的生成是加密通信和身份验证的基础。RSA算法作为广泛使用的非对称加密算法,其公私钥对的生成具有特定的规则和要求。

2.1.1 选择合适的密钥长度和算法

密钥长度和算法的选择对于确保系统的安全性至关重要。一个较长的密钥提供了更强的安全保障,但同时也增加了计算的复杂度和处理时间。通常,对于非商业用途,推荐的最小RSA密钥长度为2048位。对于商业或者高安全需求的场景,可能会选择更长的密钥,如4096位。密钥长度的选择应基于安全性和性能之间的平衡。

在选择算法时,除了RSA,还有如DSA、ECDSA等其他算法可供选择。RSA由于其算法成熟,兼容性好,因此在很多场景中依然被广泛采用。但需要注意的是,随着计算能力的增强和量子计算的发展,未来对于更长的密钥长度的需求可能会越来越高。

2.1.2 使用KeyTool生成密钥对

KeyTool是Java开发工具包(JDK)的一部分,它提供了一系列操作密钥库的命令。通过KeyTool可以方便地生成密钥对,并将它们存储在JKS(Java KeyStore)文件中。

keytool -genkeypair -alias mykey -keyalg RSA -keysize 2048 -keystore mykeystore.jks -validity 365

上面的命令指示KeyTool生成一个别名为 mykey ,使用RSA算法且密钥长度为2048位的密钥对,并将其保存在名为 mykeystore.jks 的密钥库文件中。 -validity 参数指定了密钥的有效期,这里设置为365天。

执行此命令后,系统会要求输入密钥库的密码,并进行一系列设置,包括组织信息、地域信息等。完成这些步骤后,密钥对就会生成并存储在指定的密钥库文件中。

2.2 公私钥的应用场景

公私钥对的生成只是第一步,接下来我们将详细探讨公私钥在数据加密、解密和数字签名中的应用。

2.2.1 数据加密与解密

公钥和私钥可以用于加密和解密数据。公钥用于加密数据,而私钥用于解密数据。这种机制确保了只有拥有私钥的人才能解密数据,从而保障了数据的机密性。

假设Alice需要向Bob发送加密信息,她可以使用Bob的公钥对信息进行加密。当Bob接收到加密信息后,他可以使用自己的私钥对信息进行解密,从而获取原始数据。这个过程中,即使加密的信息被第三方截获,也无法解密,因为只有Bob拥有解密的私钥。

2.2.2 数字签名与验证

数字签名是使用私钥对数据进行加密的过程,用于验证发送方的身份和数据的完整性。验证方可以使用发送方的公钥解密签名,并与数据的哈希值进行比对,确认数据在传输过程中没有被篡改。

在实际应用中,Alice可以使用自己的私钥对消息进行签名,然后将签名连同原始消息一起发送给Bob。Bob收到消息后,可以使用Alice的公钥对签名进行解密,并与消息的哈希值进行比对。如果两者一致,则说明消息确实是由Alice发送的,且在传输过程中未被篡改。

通过密钥对的生成和应用场景的介绍,我们了解到公私钥不仅可以在保证信息加密的同时,还能够进行身份验证。RSA算法通过这种机制为网络安全提供了强大的支持。接下来,我们将介绍服务器证书的创建与管理,这是密钥对在现实世界中应用的另一个重要方面。

3. 服务器证书的创建与管理

在本章节,我们将深入探讨如何创建和管理服务器证书,这在保障网络安全方面发挥着至关重要的作用。首先,我们会从创建自签名的服务器证书开始,然后详细解释如何将证书安装和部署到服务器上。

3.1 创建自签名的服务器证书

创建自签名证书是一个相对简单的过程,它允许用户在没有依赖第三方证书颁发机构(CA)的情况下生成证书。虽然自签名证书不适用于商业或公有环境,但它们对于测试和内部部署非常有用。

3.1.1 证书请求文件的生成

生成证书请求(Certificate Signing Request, CSR)是创建自签名证书的第一步。CSR 包含了公钥和一些组织信息,用于生成证书。

keytool -genkeypair -alias server -keyalg RSA -keysize 2048 -keystore serverkeystore.jks -storepass password -validity 365 -dname "CN=www.example.com, OU=Example, O=Example, L=City, S=State, C=Country"

keytool -certreq -alias server -keystore serverkeystore.jks -storepass password -file server.csr -keyalg RSA

以上命令中,我们设置了密钥别名为 server ,使用 RSA 算法,密钥长度为 2048 位,有效期为 365 天,并定义了组织的详细信息。然后,我们生成了一个 CSR 文件 server.csr 。

3.1.2 利用KeyTool生成自签名证书

自签名证书可以通过签名 CSR 文件来生成。虽然 CSR 未经过 CA 签发,但可以使用密钥库中的私钥来自行签署。

keytool -gencert -alias server -keystore serverkeystore.jks -storepass password -infile server.csr -outfile server.crt -rfc -validity 365

该命令使用 server 别名下的私钥对 CSR 文件 server.csr 进行签名,并输出生成的证书 server.crt 。证书同样设置了一年有效期。

3.2 服务器证书的安装和部署

生成的证书需要被正确安装和配置到服务器上,以确保 SSL/TLS 加密通信的安全性。

3.2.1 配置服务器使用证书

一旦有了证书文件,下一步是将其安装到你的服务器上。不同类型的服务器软件(如 Apache, Nginx, IIS 等)都有自己的配置方法。以 Nginx 为例:

server {

listen 443 ssl;

server_name www.example.com;

ssl_certificate /path/to/server.crt;

ssl_certificate_key /path/to/private.key;

ssl_session_cache shared:SSL:1m;

ssl_session_timeout 5m;

ssl_ciphers 'ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256';

ssl_prefer_server_ciphers on;

# 其他配置项…

}

3.2.2 证书链和信任存储的管理

安装证书后,确保客户端信任服务器的证书。对于自签名证书,客户端需要安装服务器的证书,或者将服务器证书添加到客户端的信任存储中。

以下是使用 keytool 导入证书到 Java 信任存储的示例:

keytool -import -alias intermediate -file intermediate.crt -keystore cacerts -storepass changeit -noprompt

在此命令中,将中间证书 intermediate.crt 导入到 Java 的默认信任存储 cacerts 中。

通过这些步骤,服务器证书就被创建、安装并配置完成了。这些操作为安全的网络通信提供了基础。在下一章节中,我们将介绍如何使用 KeyTool 命令行工具进行更复杂的操作。

4. KeyTool命令行工具使用方法

4.1 基本命令与操作

4.1.1 KeyTool命令结构解析

keytool 是Java开发工具包(JDK)提供的一个用于密钥和证书管理的命令行工具。其基本结构遵循“命令 [选项] [参数]”的格式。例如,要查看可用的keytool命令,可以在命令行输入 keytool -? 或 keytool –help 。

每个命令后可以跟多个选项和参数,选项通常由一个破折号(-)或两个破折号(–)引导,用于指定命令的附加行为。例如 -list 用于列出密钥库中的条目。

4.1.2 导入导出证书和密钥库

导入证书到密钥库:

keytool -import -file certificate.cer -alias myAlias -keystore mykeystore.jks

这里 -import 指定了导入命令, -file 指定证书文件的路径和名称, -alias 设置证书的别名, -keystore 指定目标密钥库的位置。

导出密钥库到一个文件:

keytool -exportkeystore -keystore mykeystore.jks -destkeystore newkeystore.jks

在这里 -exportkeystore 是导出密钥库的命令, -destkeystore 指定了新的密钥库文件名。

4.2 高级操作技巧

4.2.1 设置别名和密码

设置别名是管理密钥和证书时的重要步骤,它允许用户区分密钥库中的多个密钥和证书。更改别名使用命令如下:

keytool -changealias -keystore mykeystore.jks -alias oldAlias -destalias newAlias

在这个例子中, -changealias 指定更改别名的命令, -alias 指定旧别名, -destalias 指定新别名。

更改密钥库密码:

keytool -storepasswd -keystore mykeystore.jks

该命令提示用户输入当前密码,然后输入新密码。 -storepasswd 表示更改密钥库密码的命令。

4.2.2 证书撤销和更新

证书撤销是维护安全性的重要步骤,当证书不再需要或因某种原因不可信时,应将其撤销。撤销证书的基本命令如下:

keytool -delete -alias myAlias -keystore mykeystore.jks

-delete 表示删除指定别名的条目。

更新证书通常涉及撤销旧的证书并导入新的证书。可以使用 -import 命令导入新证书,并用 -delete 删除旧证书,或使用 -changealias 更改别名。

4.3 命令行工具实践案例

4.3.1 创建和管理密钥库

创建一个新的密钥库:

keytool -genkeypair -keystore mykeystore.jks -storepass password -alias myAlias -keyalg RSA -keysize 2048 -validity 365

这里 -genkeypair 是生成密钥对的命令, -storepass 设置密钥库密码, -keyalg 指定密钥算法为RSA, -keysize 指定密钥长度为2048位, -validity 指定密钥有效期为365天。

4.3.2 导出和导入密钥

要导出密钥,可以使用如下命令:

keytool -export -alias myAlias -keystore mykeystore.jks -file mycert.cer -storepass password

使用 -export 命令,导出别名为 myAlias 的密钥条目到文件 mycert.cer 。

导入密钥到另一个密钥库:

keytool -import -alias newAlias -keystore newkeystore.jks -file mycert.cer -storepass newpassword

这里 -import 指定导入命令, -alias 设置新别名 newAlias ,目标密钥库是 newkeystore.jks 。

4.4 参数和选项详解

4.4.1 keystore 参数

-keystore 用于指定密钥库文件的位置。密钥库是存储密钥和证书的容器。

4.4.2 alias 参数

-alias 用于指定密钥库条目的唯一名称。每个条目都有一个别名,用于标识和引用该条目。

4.4.3 storepass 参数

-storepass 用于指定密钥库的密码。必须输入此密码才能访问密钥库。

4.4.4 keyalg 参数

-keyalg 用于指定生成密钥时使用的算法。常见的选项包括 RSA, DSA, EC 等。

4.4.5 keysize 参数

-keysize 用于指定密钥长度。密钥长度决定了加密强度,对于 RSA,常见的密钥长度有1024, 2048, 4096等。

4.4.6 validity 参数

-validity 用于指定密钥的有效期,以天为单位。它定义了密钥或证书在其被签名后可以使用的时间长度。

4.4.7 file 参数

-file 指定操作中使用的文件路径和名称。

这些参数和选项是使用 keytool 进行日常密钥和证书管理工作的基础。掌握它们的使用方法是实现安全系统配置的关键。

5. KeytoolGUI图形界面工具

5.1 KeytoolGUI的功能介绍

5.1.1 图形界面与命令行的对比优势

KeytoolGUI 是 KeyTool 的图形化界面,为用户提供了一个直观且易于使用的界面来管理密钥和证书。虽然 KeyTool 是一个功能强大的命令行工具,但其复杂的命令结构和参数设置对新用户并不友好。KeytoolGUI 将这些操作简化为图形化元素,如按钮、文本框和选择菜单,用户可以直观地看到操作的结果,并即时获取错误和警告信息。

图形界面的最大优势在于它的可视化操作。它减少了用户出错的可能性,因为一些常见的错误,如打字错误或错误的命令参数,都在图形界面上被部分消除了。此外,KeytoolGUI 自动填充一些常用的参数和配置,使得原本需要手动输入的步骤变得自动化。用户不需要记住复杂的参数组合,可以专注于管理任务,而不是命令行语法。

5.1.2 界面操作流程展示

KeytoolGUI 的操作流程被设计得尽可能简单直观。用户首先打开 KeytoolGUI,然后可以选择新建密钥库、导入证书、导出密钥对等操作。下面是具体的操作流程:

5.2 实践中的应用案例

5.2.1 图形化操作密钥库实例

让我们通过一个简单的示例来演示 KeytoolGUI 在管理密钥库中的应用。假设我们有一个现有的密钥库文件,需要向其中添加一个新的密钥对。

5.2.2 与命令行工具的配合使用

尽管 KeytoolGUI 为用户提供了便捷的图形界面,但在某些高级场景中,可能需要利用 KeyTool 的命令行工具。KeytoolGUI 允许用户导出操作的命令行,以便在需要时可以复制并使用 KeyTool 命令。

例如,在上述密钥对生成的操作完成后,KeytoolGUI 提供了相应的命令行指令。用户可以复制此命令并根据需要进行修改或直接在命令行中执行。

keytool -genkeypair -alias newkey -keyalg RSA -keysize 2048 -keystore /path/to/keystore.jks -storepass keystorepass -keypass keypass

使用 KeytoolGUI 和 KeyTool 的组合,用户既享受了图形界面带来的便利性,又保留了命令行工具的灵活性和强大功能。这为 IT 专业人员提供了一个高效的密钥和证书管理解决方案。

6. PFX/PKCS12格式密钥与证书支持

6.1 PFX/PKCS12格式概述

6.1.1 格式特点与应用场景

PFX/PKCS12是一种用于存储私钥和证书的文件格式,它通常带有 .pfx 或 .p12 扩展名。这种格式被广泛用于互联网安全传输,特别是在需要同时存储密钥和证书时。它的一个显著特点就是能够把密钥和证书安全地封装在一起,便于在不同的系统和应用程序之间转移。

该格式支持密码保护,确保在存储和传输过程中不会轻易被破解。此外,它支持多个密钥和证书存储,使得管理更加方便。特别是在多应用环境中,用户可以使用同一个文件来访问所有的私钥和证书。

在实际应用中,PFX/PKCS12格式通常用于电子邮件加密、VPN连接、Web服务器配置以及许多需要证书认证的应用场景中。它提供了密钥和证书的移动性,这是其在众多格式中脱颖而出的一个重要原因。

6.1.2 与JKS的对比分析

PFX/PKCS12格式和Java密钥存储库(JKS)格式都是常用的密钥和证书存储方式,它们各有利弊,适用于不同的使用场景。

JKS格式主要用于Java应用程序和环境,是Java特有的密钥存储格式。它具有良好的互操作性,并且能够很好地与Java应用程序集成。JKS密钥库通过使用口令来保护存储的密钥,但其最大的局限性在于它不是跨平台的,也就是说它不能被非Java环境下的应用程序直接使用。

相比之下,PFX/PKCS12格式具有良好的跨平台兼容性,几乎可以在所有主流操作系统和浏览器中使用。它支持同时存储私钥和证书,而JKS通常需要分开存储。此外,PFX/PKCS12格式的文件可以通过密码保护,增加了安全性。

在选择使用哪种密钥存储格式时,需要考虑到应用的具体需求。如果是专门为Java环境开发的应用,JKS可能是更好的选择;如果应用需要跨平台工作,或者需要在非Java环境中使用密钥,那么PFX/PKCS12格式将会是一个更合适的选择。

6.2 导入导出PFX/PKCS12证书和密钥

6.2.1 利用KeyTool操作PFX/PKCS12文件

KeyTool工具是Java开发工具包(JDK)提供的一个用于管理密钥库的命令行工具。它同样可以用于处理PFX/PKCS12文件。以下是一个例子,展示如何使用KeyTool导出JKS格式的密钥对为PFX/PKCS12格式:

keytool -importkeystore -srckeystore keystore.jks -destkeystore keystore.p12 -srcstoretype JKS -deststoretype PKCS12 -srcstorepass sourcepassword -deststorepass destinationpassword

这个命令做了以下几件事: – -importkeystore 告诉KeyTool我们要进行密钥库的导入导出操作。 – -srckeystore keystore.jks 指定源密钥库文件为 keystore.jks 。 – -destkeystore keystore.p12 指定目标密钥库文件为 keystore.p12 。 – -srcstoretype JKS 和 -deststoretype PKCS12 分别指定源和目标密钥库的类型。 – -srcstorepass 和 -deststorepass 用于指定源和目标密钥库的密码。

6.2.2 在不同格式间转换密钥和证书

转换密钥和证书的格式是常见的操作,特别是在需要将密钥库从一个环境迁移到另一个环境时。使用KeyTool同样可以实现JKS到PFX/PKCS12的转换,反之亦然。以下是一个JKS到PFX/PKCS12转换的命令示例:

keytool -importkeystore -srckeystore keystore.jks -destkeystore keystore.p12 -srcstoretype JKS -deststoretype PKCS12 -srcalias myalias -destalias myalias -srcstorepass sourcepassword -deststorepass destinationpassword

在这个示例中, -srcalias 和 -destalias 用于指定要导出的别名(alias),这在密钥库中有多个密钥和证书时尤其有用。如果要从PFX/PKCS12转换回JKS格式,可以简单地交换 -src 和 -dest 参数。

在实际操作中,需要确保对密钥库文件的转换有足够的了解,以避免数据丢失。此外,进行此类操作前应确保已有备份,以防万一操作出错导致数据损坏。

7. 数字证书的撤销与更新

数字证书是网络安全中不可或缺的组件,它们具有有效期限,并且可能因为各种原因需要撤销。本章节将探讨数字证书的撤销过程,并介绍如何更新证书以保持其安全性和有效性。

7.1 数字证书撤销的原因与过程

数字证书撤销的原因多种多样,可能是因为私钥泄露、证书持有人不再使用该证书,或者是证书内的信息过时等。为了维护系统安全,撤销证书是必要的步骤。

7.1.1 证书撤销的触发事件

- 私钥泄露:如果私钥不慎泄露,必须立即撤销相应的证书。

- 证书过期:所有证书都有有效期限,过期后必须更新。

- 信息更改:如果证书持有人的信息发生变更,如域名更改,也需要撤销旧证书。

7.1.2 证书撤销列表(CRL)

撤销的数字证书信息会被加入到证书撤销列表(CRL)中,这是由证书颁发机构(CA)发布的,列出所有已撤销证书的序列号。系统在验证证书时会检查CRL,以确保证书未被撤销。

7.1.3 在线证书状态协议(OCSP)

在线证书状态协议(OCSP)提供了一种实时的证书状态查询机制,相较于CRL的周期性更新,OCSP可以即时反映证书的撤销状态。

7.2 使用KeyTool撤销和更新证书

7.2.1 撤销证书

在KeyTool中,可以通过以下命令撤销证书:

keytool -revoke -alias myAlias -keystore myKeystore.jks -storepass myPassword

该命令将指定的别名的证书标记为已撤销。撤销后,需要生成新的CRL:

keytool -gencrl -keystore myKeystore.jks -storepass myPassword -crlextension myCRLExt -file myCRL.crl

7.2.2 更新证书

更新证书涉及到生成新的密钥对和证书请求,然后通过CA重新签发新证书。以下是更新证书时使用KeyTool的基本步骤:

keytool -genkeypair -alias newAlias -keyalg RSA -keysize 2048 -keystore newKeystore.jks -storepass myNewPassword

keytool -certreq -alias newAlias -file newCertReq.csr -keystore newKeystore.jks -storepass myNewPassword

使用CA的工具将证书请求文件提交给CA,并获取新证书。

导入CA签发的新证书:

keytool -import -alias newAlias -file newCertificate.cer -keystore newKeystore.jks -storepass myNewPassword

7.2.3 证书更新的最佳实践

更新证书时,为了减少中断时间,可以采用以下最佳实践:

- 预先生成新的密钥对和证书请求文件,并在旧证书接近到期时提交给CA。

- 在证书更新期间,保持旧证书在信任的密钥库中,直到新的证书被确认可以正常工作。

- 使用自动化脚本和工具监控证书状态,确保在证书到期前完成更新。

7.2.4 使用KeytoolGUI进行证书撤销与更新

KeytoolGUI提供了一个图形界面,可以更直观地管理证书和密钥库。撤销和更新证书的操作与命令行工具类似,但图形界面可以简化操作流程。用户只需选择相应的密钥库和别名,然后执行撤销或更新操作即可。

7.3 案例研究:企业环境下的证书管理

在企业环境中,证书管理是一个涉及整个网络安全策略的复杂过程。企业可能需要管理成百上千的服务器和客户端证书。因此,采用自动化的工具和流程来管理证书的撤销和更新变得至关重要。

7.3.1 自动化证书更新流程

- 部署脚本监控证书有效期,并在必要时自动发送通知。

- 利用企业内部证书管理系统统一处理撤销和更新请求。

- 使用企业级密钥管理系统存储密钥和证书,并进行生命周期管理。

7.3.2 撤销证书的策略和流程

- 明确定义证书撤销的触发条件和审批流程。

- 制定响应计划,以快速反应撤销证书的需求。

- 进行定期的证书审计,以确保所有的证书都是最新的,并且符合企业安全政策。

7.3.3 训练和文档化

- 为管理员提供必要的培训,确保他们了解证书管理的最佳实践。

- 编写详细的文档和操作手册,以指导在紧急情况下撤销和更新证书的步骤。

7.4 总结

在本章节中,我们详细讨论了数字证书的撤销和更新的必要性及其过程。通过使用Java的KeyTool和KeyToolGUI工具,管理员可以有效地管理证书的生命周期。企业用户应该开发和维护一个全面的证书管理策略,包括自动化工具的使用和合理的操作流程,以确保网络环境的安全性和可靠性。

本文还有配套的精品资源,点击获取

简介:KeyTool1.6是Java内置的安全工具,用于管理和操作密钥对及数字证书,确保SSL/TLS加密通信的安全性。它支持JKS密钥存储库,可生成RSA公私钥和服务器证书,以及提供命令行和图形界面操作,包括密钥对生成、证书导入导出等。同时,KeyTool支持PFX/PKCS12格式,适用于跨平台密钥交换。熟练掌握KeyTool1.6是进行Java安全开发的关键。

本文还有配套的精品资源,点击获取

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册