漏洞1、远程桌面授权服务启用检测【原理扫描】

Windows Remote Desktop Licensing Service is running:

Get Server version: 0x60000604

1、解决方案:建议禁用相关服务避免目标被利用

方法一:使用服务管理器

方法二:使用组策略编辑器

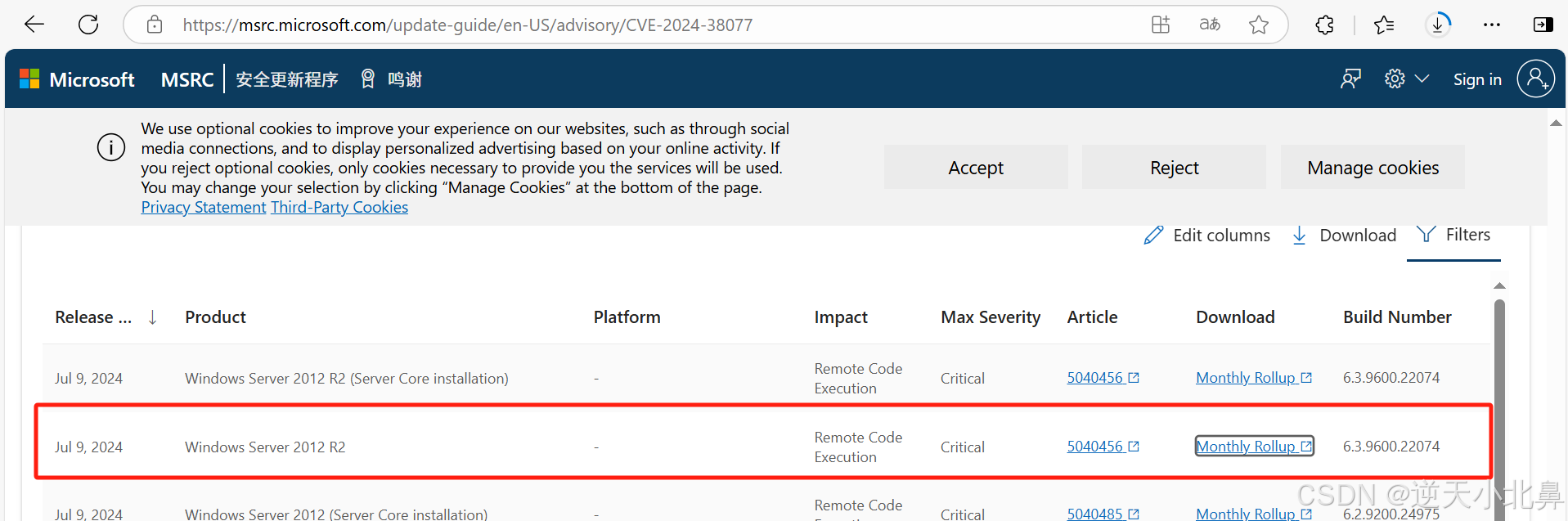

漏洞2:Microsoft Windows Remote Desktop Licensing Service远程代码执行漏洞(CVE-2024-38077)

解决方案:禁用“Remote Desktop Licensing”服务or 打补丁

方法一:使用服务管理器

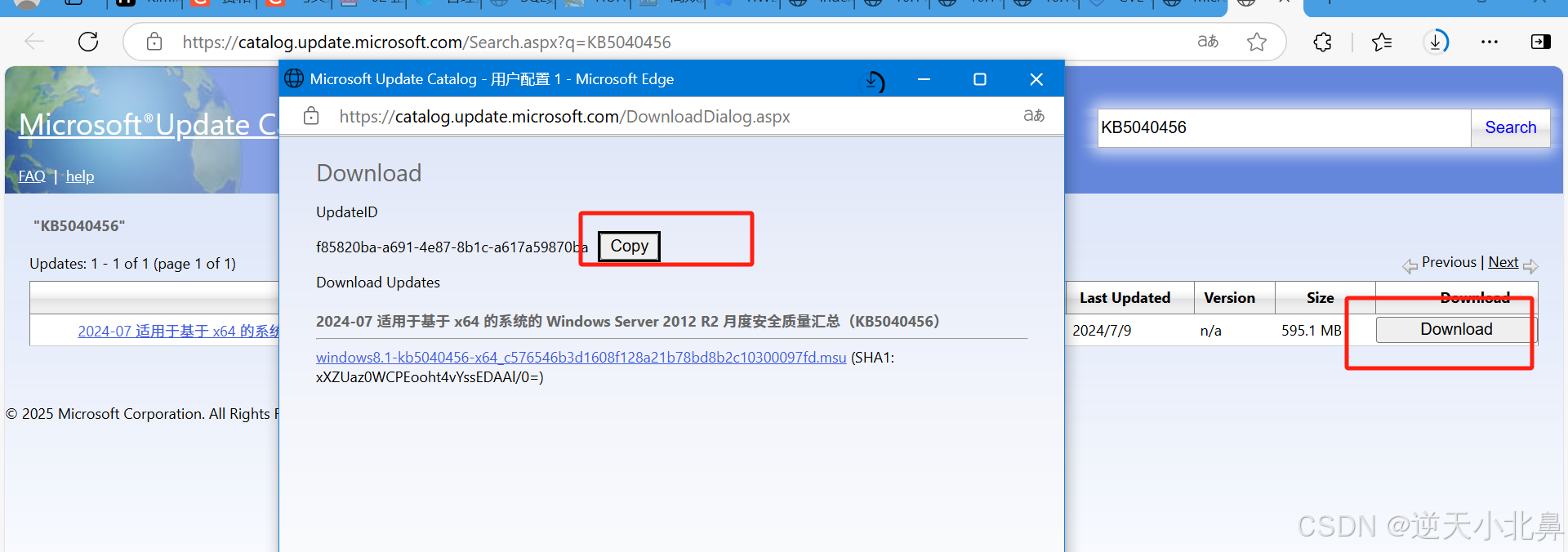

方法三:可以手动下载并安装补丁

漏洞3,tomcat漏洞

Apache Tomcat安全绕过漏洞(CVE-2017-5664)

Apache Tomcat 安全漏洞(CVE-2017-5647)

Apache Tomcat拒绝服务漏洞(CVE-2018-1336)

Apache Tomcat CORS Filter 安全漏洞(CVE-2018-8014)

Apache Tomcat安全限制绕过漏洞(CVE-2018-8034)

Apache Tomcat 安全漏洞(CVE-2017-5648)

Apache Tomcat信息泄露漏洞(CVE-2016-8745)

官方解释;

Apache Tomcat安全绕过漏洞(CVE-2017-5664)

- 漏洞描述:攻击者可以利用该漏洞构造恶意请求,导致文件删除。例如,若DefaultServlet配置为允许写,对于静态错误页面,可能会替换或删除自定义错误页面。

- 影响范围:Apache Tomcat 9.0.0.M1-9.0.0.M20, 8.5.0-8.5.14, 8.0.0.RC1-8.0.43, 7.0.0-7.0.77版本。

- 修复建议:升级到Apache Tomcat 9.0.0.M22或更高版本,8.5.15或更高版本,8.0.44或更高版本,7.0.78或更高版本。

Apache Tomcat安全漏洞(CVE-2017-5647)

- 漏洞描述:该漏洞是由于处理管道请求时出现错误,可能导致信息公开。

- 影响范围:Apache Tomcat 9.0.0.M1到9.0.0.M18,8.5.0到8.5.12,8.0.0.RC1到8.0.42,7.0.0到7.0.76,6.0.0到6.0.52版本。

- 修复建议:升级到Apache Tomcat 9.0.0.M19或更高版本,8.5.13或更高版本,8.0.43或更高版本,7.0.77或更高版本,6.0.53或更高版本。

Apache Tomcat拒绝服务漏洞(CVE-2018-1336)

- 漏洞描述:该漏洞是由于UTF-8解码器对输入字符处理不当,导致解码器陷入死循环中,从而造成拒绝服务攻击。

- 影响范围:Apache Tomcat 9.0.0.M9 – 9.0.7,8.5.0 – 8.5.30,8.0.0.RC1 – 8.0.51,7.0.28 – 7.0.86版本。

- 修复建议:升级到Apache Tomcat 9.0.8或更高版本,8.5.31或更高版本,8.0.52或更高版本,7.0.87或更高版本。

Apache Tomcat CORS Filter 安全漏洞(CVE-2018-8014)

- 漏洞描述:该漏洞是由于CORS Filter配置不当,导致攻击者可以绕过跨域请求的安全限制。

- 影响范围:Apache Tomcat 9.0.0.M1到9.0.8,8.5.0到8.5.30,8.0.0.RC1到8.0.51,7.0.28到7.0.86版本。

- 修复建议:升级到Apache Tomcat 9.0.9或更高版本,8.5.31或更高版本,8.0.52或更高版本,7.0.87或更高版本。

Apache Tomcat安全限制绕过漏洞(CVE-2018-8034)

- 漏洞描述:该漏洞是由于HTTP头解析不当,导致攻击者可以绕过安全限制。

- 影响范围:Apache Tomcat 9.0.0.M1到9.0.8,8.5.0到8.5.30,8.0.0.RC1到8.0.51,7.0.28到7.0.86版本。

- 修复建议:升级到Apache Tomcat 9.0.9或更高版本,8.5.31或更高版本,8.0.52或更高版本,7.0.87或更高版本。

Apache Tomcat 安全漏洞(CVE-2017-5648)

- 漏洞描述:该漏洞是由于处理请求时出现错误,可能导致未授权访问。

- 影响范围:Apache Tomcat 9.0.0.M1到9.0.0.M18,8.5.0到8.5.12,8.0.0.RC1到8.0.42,7.0.0到7.0.76版本。

- 修复建议:升级到Apache Tomcat 9.0.0.M19或更高版本,8.5.13或更高版本,8.0.43或更高版本,7.0.77或更高版本。

Apache Tomcat信息泄露漏洞(CVE-2016-8745)

- 漏洞描述:该漏洞是由于连接跟踪机制中的一个BUG,导致攻击者可以在新的会话连接中再次使用之前用户的会话凭证,从而造成用户信息泄露。

- 影响范围:Apache Tomcat 9.0.0.M1到9.0.0.M18,8.5.0到8.5.12,8.0.0.RC1到8.0.42,7.0.0到7.0.76版本。

- 修复建议:升级到Apache Tomcat 9.0.0.M19或更高版本,8.5.13或更高版本,8.0.43或更高版本,7.0.77或更高版本。

解决方案:升级tomcat版本至修复版本,比如当前我的版本Tomcat/8.0.39

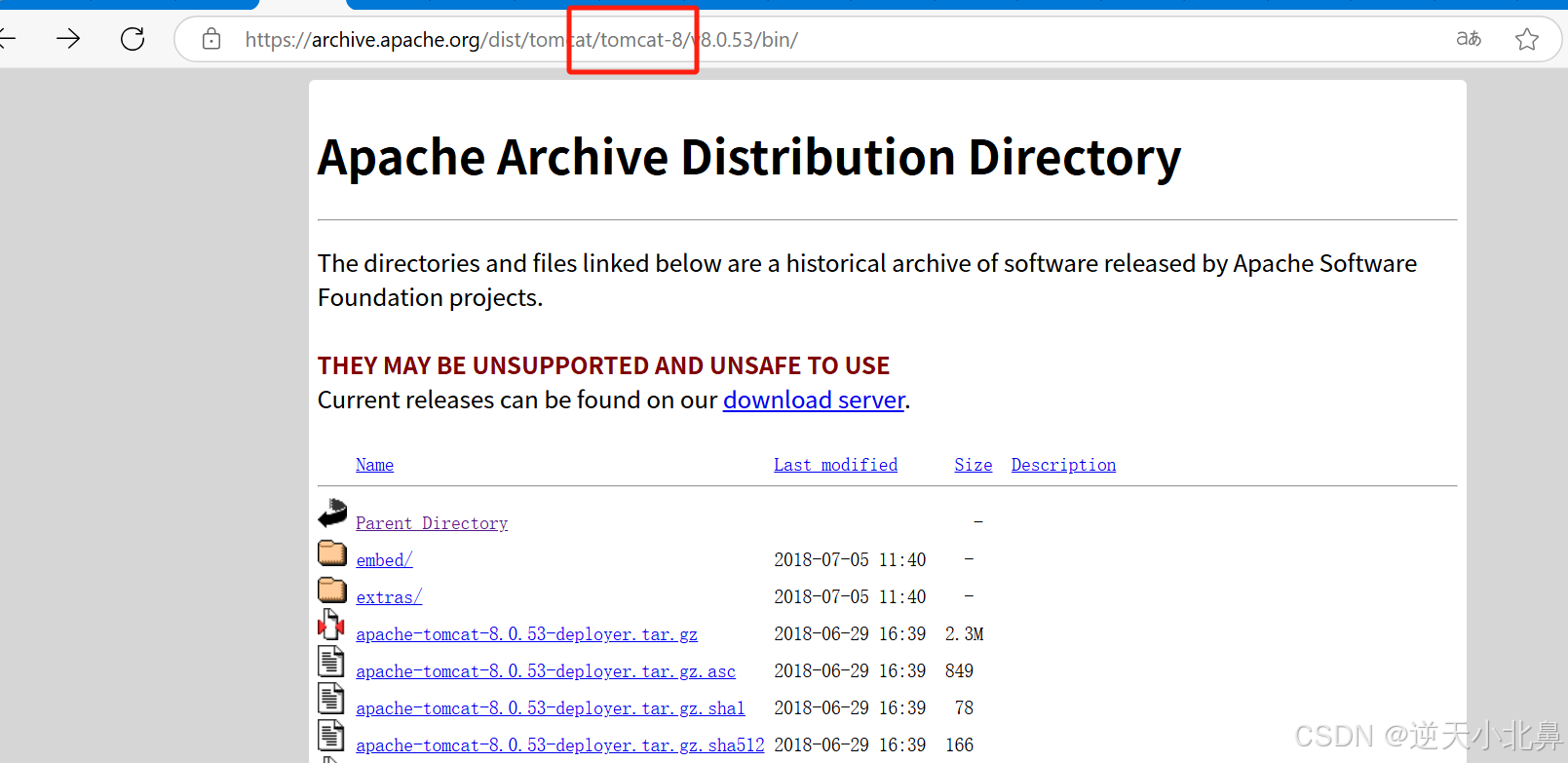

升级步骤:1、通过官网下载 https://tomcat.apache.org/

导航里面好像没有tomcat8了,这里可以点击tomcat9 ,然后手工改一下,然后进入bin目录

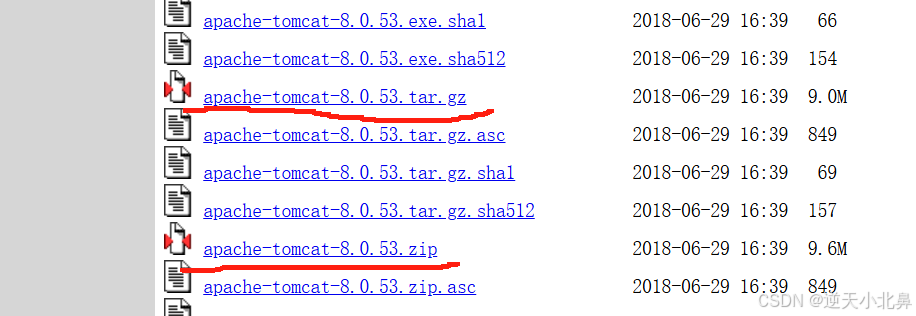

tar.gz是linux windows对应的是zip

上传 新版tomcat文件apache-tomcat-8.0.53.tar.gz

chmod -R 777 apache-tomcat-8.0.53.tar.gz

备份

tar -czvf apache-tomcat-8.0.39.tar.gz /apache-tomcat-8.0.39

解压

tar -zxvf apache-tomcat-8.0.53.tar.gz

cd apache-tomcat-8.0.53

根据项目需要,copy指定文件夹到新版tomcat文件中,一般包含 conf webapp文件夹

cd /home/apache-tomcat-8.0.39

cp -r conf webapp /home/apache-tomcat-8.0.53/

cd bin

启动

./startup.sh

查看端口

netstat -anp |grep 18080

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册