依然是服务器的内部问题—Deepseek体验

文章浏览阅读786次,点赞9次,收藏15次。以我刚才的经历举例:我得到的答复中的代码包含了别人正在开发的网页的网址,而我可以直接访问这个网页...且...这个网...

文章浏览阅读786次,点赞9次,收藏15次。以我刚才的经历举例:我得到的答复中的代码包含了别人正在开发的网页的网址,而我可以直接访问这个网页...且...这个网...

文章浏览阅读1k次,点赞21次,收藏25次。近期,在使用较新版本的OpenSSH客户端连接老旧SSH服务器时,会遇到。

文章浏览阅读718次,点赞21次,收藏12次。蚁剑、冰蝎、哥斯拉、metasploit、cobaltstrike

文章浏览阅读776次,点赞11次,收藏6次。本文分析了常见渗透工具蚁剑、冰蝎、哥斯拉以及Metasploit、CobaltStrike的流量特征。蚁剑流量包含P...

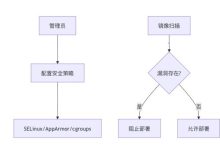

文章浏览阅读878次,点赞20次,收藏18次。当服务器遭遇黑客入侵时,应迅速采取应急措施:首先切断网络连接以隔离攻击;随后备份关键日志(如登录记录、系统事件)作...

文章浏览阅读890次,点赞17次,收藏9次。🔥「炎码工坊」技术弹药已装填!点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

文章浏览阅读2.3k次,点赞11次,收藏9次。推荐一个免费搭建服务器、虚拟主机、游戏云服务类网站链接放这里了https://www.rainyun.com/ND...

文章浏览阅读478次,点赞14次,收藏14次。🔥「炎码工坊」技术弹药已装填!点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

文章浏览阅读908次,点赞9次,收藏10次。🔥「炎码工坊」技术弹药已装填!点击关注 → 解锁工业级干货【工具实测|项目避坑|源码燃烧指南】

文章浏览阅读1k次,点赞5次,收藏9次。5. **域前置技术**:滥用云内容传递网络的功能来掩盖攻击者的真实地址、命令和控制来源以及数据泄露的去向。4. **远...