tryhackme-公钥密码学基础

任务一介绍 请考虑日常生活中的以下情景。假设你正在与一位商业伙伴共饮咖啡,讨论一些相对机密的商业计划。让我们从安全角度拆解会议。 你能看到并听到对...

任务一介绍 请考虑日常生活中的以下情景。假设你正在与一位商业伙伴共饮咖啡,讨论一些相对机密的商业计划。让我们从安全角度拆解会议。 你能看到并听到对...

文章浏览阅读763次,点赞11次,收藏9次。图灵以。

文章浏览阅读324次,点赞16次,收藏6次。本文介绍了DES对称加密算法的原理与实现。DES采用64位分组和56位有效密钥,通过16轮Feistel结构进行加密...

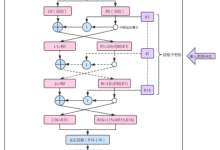

文章浏览阅读441次,点赞16次,收藏5次。HTTPS通过TLS/SSL协议融合多种密码学技术,解决了HTTP明文传输的三大安全隐患。其核心流程包括:1)握手阶...

文章浏览阅读14次。本文主要记录隐私计算中的同态加密(Homomorphic Encryption,HE)技术,包括部分同态加密(RSA、GM、ElGamal、...

文章浏览阅读884次,点赞10次,收藏24次。反向代理在 Linux 系统中(如通过 Nginx 实现)是常见的架构设计,在渗透测试中识别它至关重要。通过 HT...

文章浏览阅读972次,点赞5次,收藏10次。此外,一些新型的量子加密算法正在研究中,它们旨在利用量子计算的优势,抵御传统计算机和量子计算机的双重攻击。近年来,Q...

文章浏览阅读838次,点赞13次,收藏25次。本文深度解读商用密码产品的核心密钥体系架构,涵盖服务器密码机、金融数据密码机、VPN产品、动态口令系统及智能密码钥...

文章浏览阅读931次。②基于PKI体系,提供数字签名技术,关键数据、访问控制信息、日志信息通过SM2签名验签实现完整性保护。③基于SM2签名验签技术,在不可否认...

文章浏览阅读1.5k次,点赞17次,收藏6次。浏览器与服务器之间需要防止传输的数据被黑客破解。因此,浏览器在发送数据时会对数据进行加密,并把加密的密钥(或密钥的...