从入侵到恢复:服务器安全事件全流程应对

文章浏览阅读842次,点赞15次,收藏24次。下面我们看一个标准的服务器安全应急影响应该怎么做,也算是笔者从事安全事件应急近 6 年以来的一些经验之谈,借此抛砖...

文章浏览阅读842次,点赞15次,收藏24次。下面我们看一个标准的服务器安全应急影响应该怎么做,也算是笔者从事安全事件应急近 6 年以来的一些经验之谈,借此抛砖...

文章浏览阅读756次,点赞10次,收藏19次。Cloudflare采用多层防护架构,包括DDoS防护、Bot管理、WAF规则、频率控制和SSL加密等核心技术。其...

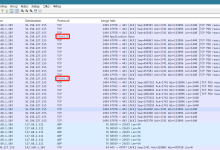

文章浏览阅读170次,点赞4次,收藏5次。文章摘要:Wireshark抓包常见TLSv1.2协议用于加密用户数据(Application Data)。TLSv1...

文章浏览阅读887次,点赞25次,收藏8次。所以,Python后端并不仅仅服务于Python框架的模型,而是被更广泛地用在Triton的推理流程中,这也使得它成...

文章浏览阅读38次。网络安全领域含金量最高的5大国际赛事:1)DEF CON CTF - 全球顶级黑客大会举办的标志性CTF比赛;2)Pwn2Own - 聚焦漏...

文章浏览阅读851次,点赞26次,收藏17次。本文记录了作者在网络安全学习过程中进行的一次内网渗透实战。首先通过外网打点获取JSP WebShell,但遇到命令...

文章浏览阅读1w次,点赞33次,收藏11次。2025年十大高潜力职业盘点:AI算法工程师(年薪25-70万)、新能源电池研发(月薪1.5-4万)、网络安全专家(...

文章浏览阅读913次,点赞26次,收藏13次。本文介绍了基于Python和Selenium的Web自动化测试框架构建及验证码处理技术。首先提出了包含Seleni...

文章浏览阅读66次。站在计算机角度上解释,黑客就是去寻找网站、系统、软件等漏洞,并利用漏洞来取得一些数据或达到控制,让对方程序崩溃等效果。刚入门的黑客大部分从事...

文章浏览阅读1k次,点赞39次,收藏9次。随着互联网技术的飞速发展,网络安全问题日益凸显。在这场由数据安全驱动的智能革命中,网络安全人才扮演着至关重要的角色,为...