SSH(Secure Shell)是管理服务器的基础工具,通过加密的方式实现安全的远程登录。传统的用户名和密码登录方式存在一定的安全风险,例如密码被暴力破解的概率较高。而SSH密钥登录是一种更安全的认证方式,通过使用私钥和公钥的配对机制,可以显著提升服务器的安全性。

本文将详细介绍如何配置SSH密钥登录,从密钥生成到配置的完整步骤,帮助用户更好地保护服务器的远程访问安全。

1. 什么是SSH密钥登录?

SSH密钥登录使用一对加密密钥进行认证,由私钥和公钥组成:

- 私钥:保存在客户端,必须妥善保护,不能泄露。

- 公钥:上传到服务器,用于验证客户端的身份。

与传统密码登录相比,SSH密钥登录具有以下优势:

- 免受暴力破解的威胁,因为没有密码可以尝试。

- 支持更强的加密算法,提供更高的安全性。

- 可以结合密码短语(passphrase)进一步保护私钥。

2. 配置SSH密钥登录的操作方法

以下是配置SSH密钥登录的详细步骤:

2.1 生成SSH密钥对

在客户端生成一对SSH密钥(私钥和公钥)。以下是生成密钥的具体命令:

# 生成SSH密钥对

ssh-keygen -t rsa -b 4096 -C "your_email@example.com"

执行以上命令后,系统会提示以下内容:

- 保存位置:默认保存到 ~/.ssh/id_rsa,也可以指定其他路径。

- 密码短语:设置一个密码短语为私钥增加额外的安全保护(可选)。

成功生成后,会得到以下两个文件:

- id_rsa:私钥,存储在客户端,需妥善保护。

- id_rsa.pub:公钥,上传到服务器。

2.2 将公钥上传到服务器

将生成的公钥上传到服务器的授权密钥文件中。可以通过以下方法完成:

方法1:使用 ssh-copy-id 工具

这是最简单的方法,适合大多数场景:

# 将公钥上传到服务器

ssh-copy-id -i ~/.ssh/id_rsa.pub user@your_server_ip

执行后,公钥会被自动追加到服务器的 ~/.ssh/authorized_keys 文件中。

方法2:手动上传

如果无法使用 ssh-copy-id,可以手动将公钥内容复制到服务器:

# 在客户端查看公钥内容

cat ~/.ssh/id_rsa.pub

# 在服务器上创建 .ssh 目录(如果不存在)

mkdir -p ~/.ssh

chmod 700 ~/.ssh

# 将公钥内容追加到 authorized_keys 文件

echo "公钥内容" >> ~/.ssh/authorized_keys

chmod 600 ~/.ssh/authorized_keys

2.3 配置SSH服务

为了确保SSH只允许密钥登录,可以修改SSH配置文件:

# 编辑SSH配置文件

sudo nano /etc/ssh/sshd_config

# 确保以下配置项

PubkeyAuthentication yes # 启用公钥认证

PasswordAuthentication no # 禁止密码登录

ChallengeResponseAuthentication no

保存文件后,重启SSH服务以应用配置:

# 重启SSH服务

sudo systemctl restart ssh

2.4 测试密钥登录

配置完成后,使用SSH密钥登录测试连接:

# 使用私钥登录服务器

ssh -i ~/.ssh/id_rsa user@your_server_ip

如果设置了密码短语,系统会提示输入密码短语进行解锁。

3. 提升密钥登录安全性的额外措施

为了进一步提升安全性,可以结合以下措施:

3.1 禁止Root用户登录

编辑SSH配置文件,禁止Root用户通过SSH登录:

# 禁止Root登录

sudo nano /etc/ssh/sshd_config

# 修改以下配置

PermitRootLogin no

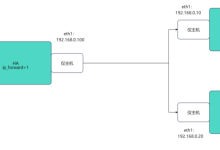

3.2 限制登录IP地址

通过防火墙或 /etc/hosts.allow 和 /etc/hosts.deny 文件限制允许访问的IP地址。

# 允许特定IP登录

echo "sshd: 192.168.1.100" >> /etc/hosts.allow

# 拒绝其他IP登录

echo "sshd: ALL" >> /etc/hosts.deny

3.3 定期更换密钥

定期更新SSH密钥对可以减少密钥泄露的风险。更新密钥时,请记得将旧密钥从 authorized_keys 文件中删除。

3.4 使用Fail2Ban防护暴力攻击

安装 fail2ban,自动封禁多次失败尝试的IP地址:

# 安装Fail2Ban

sudo apt-get install fail2ban

# 启动Fail2Ban服务

sudo systemctl enable fail2ban

sudo systemctl start fail2ban

总结

通过配置SSH密钥登录,可以显著提高服务器的安全性,避免密码被暴力破解的风险。本文详细介绍了SSH密钥的生成、公钥上传、服务配置和密钥登录测试的完整过程,同时提供了一些额外的安全措施,如禁止Root登录、限制IP访问和使用Fail2Ban防护。

在实际应用中,建议用户结合业务需求,定期审查和优化服务器的安全策略,并妥善保管私钥,避免泄露。通过合理配置和持续维护,SSH密钥登录将为服务器提供强大的安全保障。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册