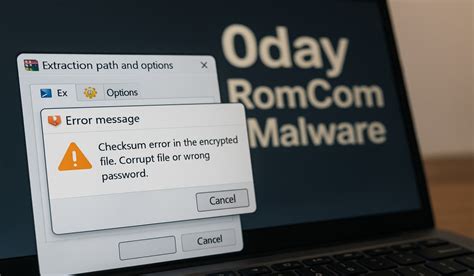

全球超10亿用户在用的软件,曝出可被实战利用的零日漏洞

如果你常用WinRAR解压文件,那这个消息必须重视——一款装机量超10亿的经典压缩软件WinRAR,被曝出存在一个已被黑客实战利用的零日漏洞(CVE-2025-8088)。攻击者通过精心构造的恶意压缩包,能在用户解压时悄悄把恶意软件植入电脑,甚至实现开机自动运行。更棘手的是,这个漏洞已被俄罗斯黑客组织RomCom用于钓鱼攻击,目标直指普通用户和企业机构。

一、漏洞核心信息:CVE-2025-8088是什么?为何危险?

1.1 漏洞类型:目录遍历漏洞,能绕过路径限制

CVE-2025-8088是一个目录遍历漏洞,存在于WinRAR的旧版本中。简单来说,当用户解压压缩包时,正常情况下文件会被提取到用户指定的文件夹;但利用这个漏洞,攻击者可以制作“特殊压缩包”,让WinRAR“误判”路径,把文件解压到攻击者预先设定的位置——比如电脑的启动文件夹。

WinRAR官方在7.13版本的更新日志中明确说明:“旧版本的WinRAR(Windows版)、UnRAR等工具,在解压时可能被特制压缩包欺骗,使用攻击者定义的路径而非用户指定路径。”

1.2 影响范围:Windows用户需警惕,这些系统和版本“躺枪”

- 受影响的软件版本:WinRAR旧版本(需更新至7.13及以上修复)、Windows版RAR、UnRAR、便携版UnRAR源码及UnRAR.dll。

- 不受影响的版本:Unix版RAR/UnRAR、安卓版RAR等(因系统机制不同,暂未发现风险)。

也就是说,绝大多数Windows系统的WinRAR用户,若未及时更新,都可能面临风险。

二、攻击链条拆解:RomCom如何用漏洞植入恶意软件?

2.1 钓鱼邮件为入口,恶意RAR是载体

根据ESET安全研究员Anton Cherepanov、Peter Košinár和Peter Strýček的发现,RomCom组织已通过“钓鱼邮件+恶意附件”的方式利用该漏洞:

2.2 RomCom组织:惯于用零日漏洞的“资深玩家”

RomCom并非首次作案,这个俄罗斯背景的黑客组织(也被称为Storm-0978、Tropical Scorpius或UNC2596)以“善用零日漏洞”和“定制恶意软件”闻名:

- 曾利用Firefox、Windows等零日漏洞发起攻击;

- 主打 ransomware(勒索软件)、数据窃取和凭证盗窃,关联过Cuba、Industrial Spy等勒索软件团伙;

- 此次用该漏洞传播的“RomCom后门”,可实现持久化控制、数据窃取等功能。

三、防护指南:立即行动,阻断风险

3.1 首要任务:升级WinRAR至7.13

由于WinRAR没有自动更新功能,必须手动下载安装最新版本:

3.2 额外防护:多维度降低被攻击概率

- 警惕不明附件:收到陌生邮件的RAR、ZIP附件时,先通过企业邮箱安全网关扫描,不轻易解压;

- 检查解压路径:解压文件前,确认目标路径是否为自己指定的文件夹,避免直接解压到“默认路径”;

- 强化终端防护:开启杀毒软件实时监控,对压缩包解压行为进行拦截分析;

- 定期备份数据:即使不幸中招,也能通过备份减少数据丢失损失。

总结:漏洞无小事,更新要及时

WinRAR作为全球广泛使用的工具,其漏洞的影响范围之广、利用门槛之低(通过钓鱼邮件即可发起攻击),让此次CVE-2025-8088事件必须引起足够重视。对于安全从业者而言,不仅要第一时间推动自身及客户的软件更新,更要加强对钓鱼攻击的监测与拦截;对于普通用户,“及时更新软件+不点开不明附件”仍是最有效的防护手段。

漏洞不会等待,但我们可以主动防御——现在就检查你的WinRAR版本,升级到7.13吧。

更多安全资讯 每日安全资讯

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册