对于依赖互联网的服务而言,分布式拒绝服务(DDoS)攻击如同悬在头顶的达摩克利斯之剑,随时可能给业务带来毁灭性打击。其中,UDP(用户数据报协议)由于其无连接、面向事务的特性,常被用作DDoS攻击的载体。那么,一个看似直接的防护手段——在服务器上封锁UDP端口,是否真能成为抵御这类攻击的有效盾牌呢?

为什么UDP协议成为攻击者的“帮凶”?

UDP协议的“无拘无束”特性

与需要建立稳定连接的TCP协议不同,UDP(用户数据报协议)就像“寄信不查收据”——发送方只管把数据包扔向目标地址,既不需要确认对方是否收到,也不保证传输顺序。这种无连接、低延迟的特性,让UDP广泛应用于视频直播、在线游戏、DNS解析等场景。

但正是这种“自由”,给了攻击者可乘之机。攻击者可以伪造大量虚假IP地址,向目标服务器发送海量UDP数据包,瞬间占满带宽和服务器资源,这就是典型的UDP洪水攻击(UDP Flood)。

攻击成本低到离谱

搭建一个UDP Flood攻击工具,仅需几行Python代码即可实现。根据Cloudflare的报告,2023年UDP类攻击占比高达37%,攻击流量峰值甚至达到1.4 Tbps(相当于同时下载350部4K电影)。

流量放大效应,DNS、NTP等基于UDP的服务存在天然漏洞。攻击者只需1Gbps的请求流量,通过协议漏洞可反射产生50-500倍的攻击流量,这种"四两拨千斤"的效果让黑客趋之若鹜。

封UDP:一道防火墙还是一扇虚掩的门?

封禁UDP端口(如关闭53、443等常用端口)的操作,相当于在服务器外围筑起一道墙,直接拒绝所有UDP数据包的访问。这种方法能快速阻断UDP洪水攻击,降低服务器负载。

直接在服务器层面封锁所有UDP流量,看似是一个简单的解决方案,实则可能带来“一刀切”的副作用。一方面,这确实能阻止未经请求的UDP数据流入,减少潜在的攻击向量。但另一方面,这也意味着所有依赖UDP的服务,如DNS查询、某些游戏服务器通信等,都将无法正常工作。因此,盲目地封禁UDP并非明智之举,它更像是关闭了一扇重要的交流窗口,而非精准地锁上了危险之门。

封禁UDP真的能防御DDoS攻击吗?

简短回答:可以缓解部分攻击,但不是万能的解决方案。

封禁UDP的积极效果

阻断纯UDP洪水攻击:完全关闭UDP端口后,直接的UDP洪水攻击将无法到达服务器

防止反射放大攻击:关闭不必要的UDP服务可避免成为放大攻击的反射点

减少攻击面:减少暴露在外的协议类型,降低被攻击概率

封禁UDP的局限性

无法防御TCP协议攻击:SYN洪水、HTTP洪水等基于TCP的攻击不受影响

影响正常业务:依赖UDP的服务(如语音视频、在线游戏、DNS等)将无法工作

高级攻击可绕过:攻击者可转为其他协议或混合攻击方式

不解决带宽饱和问题:大规模攻击仍可能导致上游带宽拥堵

不同业务对UDP协议的依赖程度不同,我的专业建议是:

Web服务:可完全封禁UDP(HTTP/HTTPS基于TCP)

游戏服务器:需开放特定UDP端口(如8000-9000),但配置严格限速

视频直播:UDP限速而非封禁,设置合理阈值

VoIP服务:采用SRTP加密的UDP流量,配合DDoS防护设备

针对UDP攻击的专项防御措施

对于特别关注UDP攻击防护的用户,以下专项措施可能更为有效:

UDP端口过滤:只开放业务必需的UDP端口,关闭其余所有端口

反欺骗(Anti-Spoofing)配置:确保数据包源地址的真实性

服务端加固:禁用或限制易被滥用的UDP服务(如DNS、NTP、SNMP等)

流量整形(Traffic Shaping):对UDP流量设置优先级和带宽限制

深度包检测(DPI):分析UDP负载内容,识别并丢弃恶意数据包

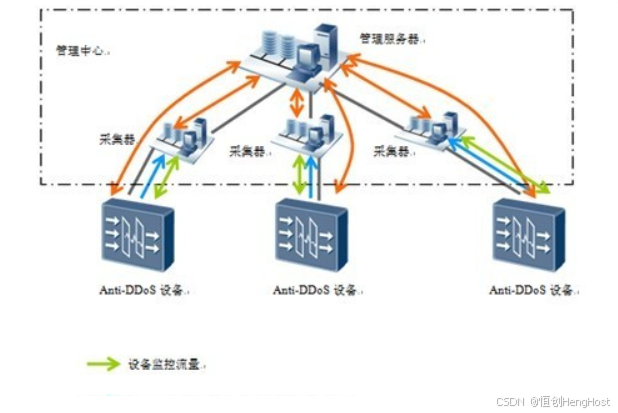

云计算环境下的UDP攻击防护

云计算平台通常提供更先进的防护机制,云环境下的优势包括:

原生DDoS防护:DDoS防护等内置服务

弹性IP地址:遭受攻击时可快速更换IP

全球清洗网络:利用云提供商的分布式基础设施分散攻击

API集成防御:通过API实现防护策略的自动化调整

回到最初的问题:服务器封UDP真的可以防御DDoS攻击吗?答案是部分有效,但不能依赖单一措施。封禁UDP可以阻止特定类型的攻击,但同时会限制业务功能,且无法防御其他协议的攻击。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册