本文还有配套的精品资源,点击获取

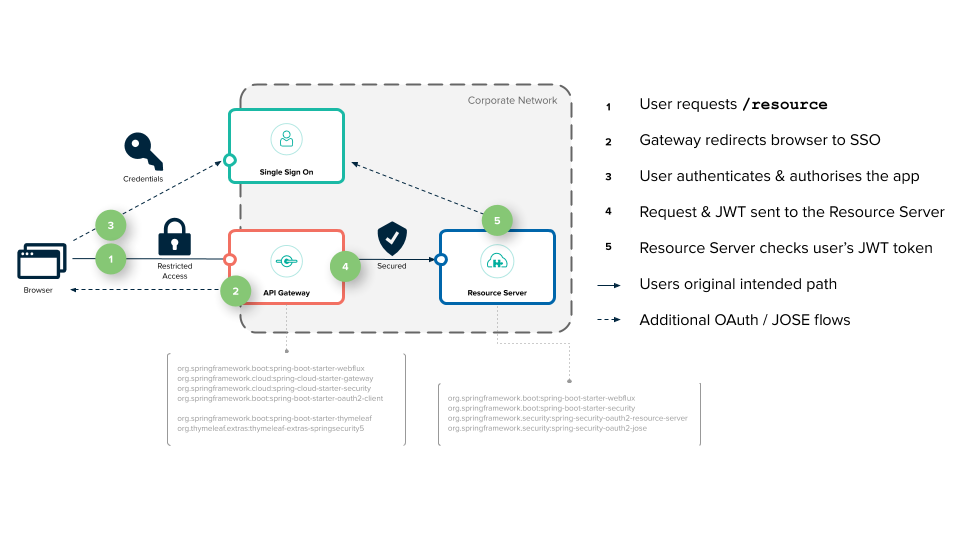

简介:本文详细介绍了如何使用Spring Boot 2框架实现一个OAuth2 JWT资源服务器,通过自定义令牌和主体信息来增强系统的安全性和灵活性。文章阐述了OAuth2和JWT的原理,以及如何集成这些技术来处理安全认证和授权。介绍了配置资源服务器和授权服务器的关键步骤,并展示了如何通过JWT自定义信息来实现细致的权限控制。同时,文章也讲解了在客户端请求时资源服务器如何验证JWT令牌,以及如何处理刷新令牌和异常情况,为开发者提供了一套完整且实用的资源服务器实现方案。

1. Spring Boot 2与OAuth2和JWT集成

在现代的Web开发中,安全性和身份验证是至关重要的环节。OAuth2和JWT(JSON Web Tokens)为我们在构建分布式应用时提供了强大的身份验证和授权机制。第一章将为我们搭建起Spring Boot 2与OAuth2和JWT集成的基础框架,不仅为初学者提供引导,也给经验丰富的开发者带来深入的见解和最佳实践。

1.1 OAuth2和JWT的核心概念

OAuth2是一个开放标准,它允许用户授权第三方应用访问他们存储在其他服务提供者上的信息,而无需将用户名和密码提供给第三方应用。OAuth2定义了四种授权模式:授权码模式、简化模式、密码模式和客户端模式,而JWT通常用作令牌机制,用于在客户端和服务器之间安全地传输信息。

1.2 Spring Boot的集成优势

Spring Boot以其快速、简便的开发特性而闻名,它简化了OAuth2和JWT的集成过程。利用Spring Security OAuth项目,我们可以轻松地将OAuth2保护应用于我们的RESTful服务,并使用JWT来实现无状态的认证机制。Spring Boot提供了自动配置、Starter POMs和配置属性,帮助我们更专注于业务逻辑的实现。

在本章结束时,我们将通过一个简单的示例项目来展示如何快速开始使用Spring Boot集成OAuth2和JWT。这个项目将为我们后续章节的深入探讨奠定基础。

2. OAuth2资源服务器配置

2.1 OAuth2资源服务器的基本配置

2.1.1 创建Spring Boot项目和配置文件

在开始配置OAuth2资源服务器之前,我们需要创建一个Spring Boot项目。这个项目将会使用Spring Initializr(https://start.spring.io/)来简化创建过程。选择需要的依赖,比如 spring-boot-starter-web 用于构建web应用, spring-boot-starter-security 用于安全控制,以及 spring-boot-starter-oauth2-resource-server 用于集成OAuth2资源服务器。

生成项目后,我们将得到一个标准的Spring Boot项目结构,包括 src/main/java 和 src/main/resources 目录。在 src/main/resources 目录下,我们需要创建一个配置文件 application.yml ,在这个文件中配置服务器的端口和其他相关设置:

server:

port: 8080

2.1.2 配置security和oauth2资源服务器

接下来,我们需要在Spring Boot项目中配置security和oauth2资源服务器。创建一个配置类,继承 WebSecurityConfigurerAdapter ,并实现必要的配置方法:

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests(authorizeRequests ->

authorizeRequests

.anyRequest().authenticated()

)

.oauth2ResourceServer(oauth2ResourceServer ->

oauth2ResourceServer

.jwt()

);

}

}

在上面的代码中,我们配置了所有请求都需要认证,并且指定了OAuth2资源服务器使用JWT令牌进行认证。

2.2 OAuth2资源服务器的安全配置

2.2.1 设置访问资源的安全策略

为了确保资源的安全访问,我们通常需要设置访问策略,来限制哪些用户或者客户端可以访问特定的资源。这可以通过配置HttpSecurity的 authorizeRequests() 方法来实现。下面是一个配置示例:

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests(authorizeRequests ->

authorizeRequests

.antMatchers("/public/**").permitAll()

.anyRequest().authenticated()

)

.oauth2ResourceServer(oauth2ResourceServer ->

oauth2ResourceServer

.jwt()

);

}

在这个配置中,我们允许所有用户访问以 /public/** 为前缀的资源,而其他所有请求都需要进行认证。

2.2.2 自定义资源服务器异常处理

在处理请求时,可能会遇到各种异常情况,比如令牌不合法、权限不足等。为了给用户提供更友好的反馈,我们可以自定义异常处理器。下面是一个异常处理器的实现示例:

import org.springframework.security.access.AccessDeniedException;

import org.springframework.security.web.access.AccessDeniedHandler;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import java.io.IOException;

import java.util.Collections;

public class CustomAccessDeniedHandler implements AccessDeniedHandler {

@Override

public void handle(HttpServletRequest request,

HttpServletResponse response,

AccessDeniedException accessDeniedException) throws IOException {

response.setStatus(HttpServletResponse.SC_FORBIDDEN);

response.setContentType("application/json;charset=UTF-8");

response.getWriter().write("{\\"error\\":\\"Access Denied: " + accessDeniedException.getMessage() + "\\"}");

}

}

然后我们需要将这个自定义的异常处理器添加到我们的安全配置中:

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// … 其他配置

.exceptionHandling()

.accessDeniedHandler(new CustomAccessDeniedHandler());

}

至此,我们完成了OAuth2资源服务器的基本配置和安全策略的设置。在接下来的章节中,我们将深入探讨如何自定义JWT令牌,以及如何利用JWT令牌和自定义主体信息来实现更精细的权限控制。

3. 自定义JWT令牌细节

3.1 JWT令牌结构深入解析

3.1.1 JWT令牌的组成和工作原理

JSON Web Token (JWT) 是一种开放标准 (RFC 7519),用于在网络应用环境间传递声明。这些声明在各方间传递时被编码成一个JSON对象,通过数字签名确保完整性。

JWT令牌主要由三部分组成:Header(头部),Payload(负载)和Signature(签名)。头部和负载使用Base64Url进行编码,签名使用Header中指定的算法进行加密。

头部(Header)通常是两部分:令牌的类型,即JWT,以及所使用的签名算法,如HMAC SHA256或RSA。

{

"alg": "HS256",

"typ": "JWT"

}

负载(Payload)是实际传递的数据,这些数据包括标准字段和自定义字段。标准字段定义了一系列关于令牌的元数据。

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}

签名(Signature)是为了确保JWT的安全性,使用头部指定的算法,结合编码后的头部,编码后的负载和一个密钥,生成签名。

String signature = HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload),

secret);

3.1.2 如何在JWT令牌中自定义信息

JWT令牌提供了丰富的标准字段,同时也支持自定义字段,用户可以在负载部分添加任何自定义的声明。这使得令牌可以携带用户相关的属性,例如用户的权限信息、用户ID、用户的电子邮件等。

JWTClaimsSet claimsSet = new JWTClaimsSet.Builder()

.subject("1234567890")

.issuer("https://example.com")

.expirationTime(new Date(System.currentTimeMillis() + (1000 * 60 * 60 * 24)))

.claim("customClaim", "customValue")

.build();

自定义信息时,需要注意不要存放敏感信息,因为负载部分在未签名的情况下是可以被客户端读取的。

3.2 在Spring Boot中处理JWT令牌

3.2.1 JWT的生成与解析机制

在Spring Boot应用中,可以使用例如 java-jwt 库来简化JWT的生成与解析工作。

JWT生成

String secretKey = "SecretKey";

long expireTime = 60 * 60; // expire time in seconds

// 创建JWT

JWT jwt = JWT.create()

.withSubject("1234567890") // 用户ID或其他唯一标识

.withExpiresAt(new Date(System.currentTimeMillis() + expireTime * 1000))

.withClaim("name", "John Doe")

.sign(Algorithm.HMAC256(secretKey));

在生成JWT时,使用了一个密钥进行加密,这个密钥对于生成和验证密钥是相同的。

JWT解析

// 解析JWT

DecodedJWT jwt = JWT.decode("your_jwt_token_here");

解析时,通常会验证签名是否匹配。如果在解析过程中发现令牌过期或签名不正确,会抛出异常。

3.2.2 集成JWT到Spring Security中

Spring Security 为JWT提供了良好的支持,可以使用 spring-security-jwt 模块将JWT与Spring Security集成。

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private JwtTokenProvider jwtTokenProvider;

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.httpBasic().disable()

.csrf().disable()

.authorizeRequests()

.antMatchers("/api/auth/**").permitAll()

.anyRequest().authenticated()

.and()

.apply(new JwtConfigurer(jwtTokenProvider));

}

}

这里定义了 JwtConfigurer ,该配置类负责处理JWT验证逻辑,并确保所有受保护的端点都需要有效的令牌。

public class JwtConfigurer extends SecurityConfigurerAdapter<DefaultSecurityFilterChain, HttpSecurity> {

private JwtTokenProvider jwtTokenProvider;

public JwtConfigurer(JwtTokenProvider jwtTokenProvider) {

this.jwtTokenProvider = jwtTokenProvider;

}

@Override

public void configure(HttpSecurity http) throws Exception {

JwtTokenFilter customFilter = new JwtTokenFilter(jwtTokenProvider);

http.addFilterBefore(customFilter, UsernamePasswordAuthenticationFilter.class);

}

}

在 JwtTokenFilter 中,我们从每个HTTP请求中提取JWT令牌,验证其有效性,并为有效的令牌创建一个Spring Security认证对象。

以上章节详尽介绍了JWT令牌的深入解析和在Spring Boot中的处理方法。通过理解JWT令牌结构和如何在Spring Boot中生成、解析和集成JWT,开发者可以更高效地实现安全的认证和授权机制。

4. 自定义主体信息实现权限控制

在当今的应用程序中,安全性和权限控制是不可或缺的组成部分。理解和实现安全上下文中的主体信息是构建强大、可扩展安全系统的基石。本章将深入探讨主体信息的重要性以及如何在Spring Boot应用程序中实现自定义主体信息来控制权限。

4.1 主体信息在安全上下文中的角色

4.1.1 了解主体信息与安全上下文的关系

主体信息,也称为认证信息,代表了当前正在请求的用户的详细信息。在Spring Security中,它通常包括用户的身份标识(通常是用户名)、凭证(密码)以及额外的用户属性(如角色、权限等)。安全上下文是一个存储当前已认证用户的线程安全区域,在应用程序的任何地方,我们都可以通过安全上下文获取当前的主体信息。

在Spring Security框架中,一旦用户通过认证,相关的主体信息会被存储在安全上下文中,并且在每个请求处理时都会被访问。主体信息的重要性在于,它提供了执行访问控制决策所需的信息。例如,我们可以根据用户的角色决定用户是否可以访问特定的资源或者执行特定的操作。

4.1.2 实现自定义主体信息的提取和配置

要实现自定义主体信息的提取和配置,我们需要扩展Spring Security的认证机制。以下步骤展示了如何实现这一目标:

创建自定义的UserDetailsService实现 : UserDetailsService是Spring Security中用于从数据源获取用户详细信息的核心接口。通过实现这个接口,我们定义了如何加载用户信息。

自定义UserDetails实现 : UserDetails接口需要被实现以创建一个包含用户认证信息的类。这个类可以包含用户的角色、权限、账户状态等信息。

配置认证流程 : 使用AuthenticationManagerBuilder配置认证流程,将自定义的UserDetailsService集成到Spring Security中。

以下是一个简单的代码示例,展示如何创建自定义的UserDetailsService和UserDetails实现:

@Service

public class CustomUserDetailsService implements UserDetailsService {

@Autowired

private UserRepository userRepository;

@Override

@Transactional

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

User user = userRepository.findByUsername(username)

.orElseThrow(() -> new UsernameNotFoundException("User Not Found with username: " + username));

return new org.springframework.security.core.userdetails.User(user.getUsername(), user.getPassword(), mapRolesToAuthorities(user.getRoles()));

}

private Collection<? extends GrantedAuthority> mapRolesToAuthorities(Set<Role> roles) {

return roles.stream().map(role -> new SimpleGrantedAuthority(role.getName())).collect(Collectors.toList());

}

}

在这个例子中,CustomUserDetailsService会根据用户名加载用户信息,并将用户的角色映射为Spring Security的GrantedAuthority对象。

4.2 利用主体信息实现细粒度权限控制

主体信息的提取只是第一步,接下来是利用这些信息实现细粒度的权限控制。

4.2.1 配置权限控制策略

在Spring Security中,可以通过配置HttpSecurity对象来设置基于角色和权限的访问控制策略。

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private CustomUserDetailsService customUserDetailsService;

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/user/**").hasAnyRole("USER", "ADMIN")

.antMatchers("/public/**").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.and()

.httpBasic();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(customUserDetailsService).passwordEncoder(passwordEncoder());

}

@Bean

PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

}

4.2.2 实现基于角色和权限的访问控制

Spring Security提供了一个简单的方法来实现基于角色和权限的访问控制。@PreAuthorize注解可以用于方法级别来保护服务层的操作。

@Service

public class SomeService {

@PreAuthorize("hasRole('ROLE_USER')")

public void someUserLevelService() {

// User level service logic

}

@PreAuthorize("hasAuthority('read:data')")

public void readData() {

// Read data logic

}

// Other service methods…

}

在这个例子中,someUserLevelService方法只有具有ROLE_USER角色的用户可以调用,而readData方法只有具有read:data权限的用户可以执行。

通过这些策略,我们可以为应用程序的每个部分提供细粒度的访问控制,确保只有被授权的用户才能执行他们被允许的操作。这样既保证了安全性,又提供了灵活性,让系统更容易适应不断变化的业务需求。

5. JWT令牌生成与验证

5.1 JWT令牌生成策略

5.1.1 生成JWT令牌的流程和原理

JWT(JSON Web Tokens)是一种在互联网中开放且紧凑的方法,用于在各方之间以JSON对象的形式安全传输信息。这种信息可以被验证和信任,因为它是数字签名的。JWT令牌的生成涉及到三个部分:Header(头部)、Payload(有效载荷)和Signature(签名)。头部通常用于存储令牌类型(即JWT)和所使用的签名算法(如HMAC SHA256或RSA)。有效载荷则包含了声明(claims),这些声明是关于实体(通常是用户)和其他数据的声明,声明在不同的应用和环境中会有不同的含义。签名部分是通过头部和有效载荷的编码字符串,并使用一个密钥进行签名。

生成JWT令牌的流程包括如下步骤:

5.1.2 在Spring Boot中生成JWT令牌

在Spring Boot中生成JWT令牌通常涉及使用专门的库,如 java-jwt 或 jjwt 。下面的代码展示了如何使用 jjwt 库生成一个简单的JWT令牌:

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureAlgorithm;

import java.util.Date;

public class JwtUtil {

private static final long EXPIRATION_TIME = 86400000; // 令牌有效期为1天

private static final String SECRET = "ThisIsASecret"; // 签名密钥

public static String generateToken(String username) {

return Jwts.builder()

.setSubject(username)

.setExpiration(new Date(System.currentTimeMillis() + EXPIRATION_TIME))

.signWith(SignatureAlgorithm.HS512, SECRET)

.compact();

}

}

在这个示例中,我们首先创建了一个 JwtUtil 类,该类提供了生成JWT令牌的静态方法。 generateToken 方法接收一个用户名作为参数,然后设置令牌的主题(即声明的用户),设置了令牌的过期时间,并使用HS512签名算法和一个秘密密钥进行签名。最后,使用 .compact() 方法生成一个紧凑的JWT字符串。

需要注意的是,在实际应用中,密钥(SECRET)应该保存在一个安全的地方,并且要足够复杂,以防止被轻易猜测。对于生产环境,还可以考虑使用加密库来生成和管理密钥。

5.2 JWT令牌验证机制

5.2.1 验证JWT令牌的有效性

JWT令牌的验证是一个关键环节,以确保令牌是可信的,并且可以用于授权。验证一个JWT令牌通常涉及以下步骤:

下面的代码演示了如何验证JWT令牌的有效性:

import io.jsonwebtoken.Claims;

import io.jsonwebtoken.Jwts;

import io.jsonwebtoken.SignatureException;

public class JwtUtil {

// …(之前的代码保持不变)

public static boolean validateToken(String token) {

try {

Jwts.parser().setSigningKey(SECRET).parseClaimsJws(token).getBody();

return true;

} catch (SignatureException e) {

// 签名不匹配

} catch (IllegalArgumentException e) {

// token为空或格式不正确

}

return false;

}

}

在这段代码中, validateToken 方法接收一个JWT令牌,然后使用相同的密钥对其签名进行验证。如果令牌的签名不匹配、令牌为空或格式不正确,将抛出异常,方法返回 false 表示令牌无效。如果一切验证顺利,方法返回 true 表示令牌有效。

5.2.2 实现令牌刷新和失效机制

JWT令牌是不能被撤销的,一旦签发,令牌就是有效的,直到过期。因此,为了增加安全性,通常会实现一种机制允许令牌刷新,即使令牌在用户使用期间失效。

在OAuth2中,通常会使用一个刷新令牌(Refresh Token)来获取新的访问令牌(Access Token)。当访问令牌过期时,可以通过刷新令牌来获取新的访问令牌,而不需要用户重新登录。

在Spring Boot中,可以通过创建一个专门的端点来处理令牌的刷新。下面是一个简化的实现示例:

@RestController

public class TokenController {

@PostMapping("/refresh")

public ResponseEntity<?> refreshToken(@RequestBody String refreshToken) {

// 验证刷新令牌的有效性

// …

// 生成新的访问令牌

String newAccessToken = JwtUtil.generateToken("newUser");

return ResponseEntity.ok(newAccessToken);

}

}

在这个示例中,我们创建了一个 TokenController 控制器,它包含一个 refreshToken 方法。这个方法接收一个刷新令牌作为请求体,并在验证其有效性后生成一个新的访问令牌返回给客户端。这种方式提高了用户体验,并增强了系统的安全性。

通过以上内容,我们详细探讨了JWT令牌的生成和验证机制,并提供了在Spring Boot应用中实现这些功能的代码示例。这些机制对于建立一个安全的认证和授权系统至关重要。

6. 刷新令牌处理与异常情况策略

6.1 刷新令牌机制的设计与实现

在OAuth2和JWT的集成应用中,令牌的刷新机制是保证用户长期安全访问的关键。刷新令牌(Refresh Token)允许用户在访问令牌(Access Token)过期后重新获取新的访问令牌,而无需重新进行身份认证。

6.1.1 刷新令牌的原理和流程

刷新令牌的工作原理在于,当用户首次通过认证服务器进行身份验证并获得访问令牌和刷新令牌后,后者通常有较长的有效期。如果访问令牌过期,客户端可以使用存储的刷新令牌请求新的访问令牌,而无需用户重新输入凭证。

流程如下:

刷新令牌通常不被缓存或存储在本地,而是保存在安全的后端系统中,以防止泄露风险。

6.1.2 在资源服务器中处理刷新令牌

资源服务器必须能够处理刷新令牌请求,并与认证服务器配合,以实现令牌的刷新。这通常涉及以下步骤:

- 验证传入的刷新令牌。

- 向认证服务器请求新的访问令牌,可能需要携带必要的安全凭证或密钥。

- 将新的访问令牌返回给客户端。

在Spring Security中,这可以通过自定义的过滤器来实现,或者使用现有的OAuth2认证库提供的功能。

6.2 异常情况的处理策略

在使用OAuth2和JWT的系统中,总会遇到各种异常情况。有效地处理这些异常对于系统稳定性和用户体验至关重要。

6.2.1 常见的OAuth2和JWT异常类型

在设计处理策略之前,需要了解以下几种常见的异常类型:

- InvalidRequestException :请求参数不完整或格式错误。

- InvalidClientException :客户端验证失败。

- InvalidGrantException :授权码无效、不正确或已过期。

- InvalidScopeException :请求的权限范围无效。

- InvalidTokenException :令牌无效、过期或被撤销。

- InsufficientScopeException :令牌权限不足。

6.2.2 设计异常处理流程和策略

处理这些异常的基本原则是确保它们能够被清晰地识别,并且系统能够提供有意义的响应给客户端。具体处理策略可能包括:

- 记录详细错误信息 :对于开发和调试来说,记录异常的详细堆栈跟踪是很有帮助的。但是,在生产环境中,可能需要对敏感信息进行过滤。

- 返回适当的HTTP状态码 :根据不同的错误类型返回相应的HTTP状态码,比如400表示客户端请求错误,401表示未授权,500表示服务器内部错误等。

- 提供错误描述信息 :为客户端提供清晰、易懂的错误描述信息,有助于快速定位问题。

代码示例:

@RestControllerAdvice

public class GlobalExceptionHandler {

@ExceptionHandler(InvalidRequestException.class)

public ResponseEntity<Object> handleInvalidRequest(InvalidRequestException ex) {

// 日志记录

log.error("Invalid request exception", ex);

return ResponseEntity.status(HttpStatus.BAD_REQUEST)

.body("Invalid request: " + ex.getMessage());

}

// 其他异常处理方法类似…

}

以上异常处理策略应该根据实际应用场景调整,以适应不同的安全和用户体验需求。

本文还有配套的精品资源,点击获取

简介:本文详细介绍了如何使用Spring Boot 2框架实现一个OAuth2 JWT资源服务器,通过自定义令牌和主体信息来增强系统的安全性和灵活性。文章阐述了OAuth2和JWT的原理,以及如何集成这些技术来处理安全认证和授权。介绍了配置资源服务器和授权服务器的关键步骤,并展示了如何通过JWT自定义信息来实现细致的权限控制。同时,文章也讲解了在客户端请求时资源服务器如何验证JWT令牌,以及如何处理刷新令牌和异常情况,为开发者提供了一套完整且实用的资源服务器实现方案。

本文还有配套的精品资源,点击获取

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册