【服务器与部署 23】HTTPS配置实战:Web应用安全传输协议配置让网站安全等级提升10倍

关键词:HTTPS配置、SSL证书、Web安全、传输加密、TLS协议、Nginx HTTPS、Apache HTTPS、证书申请、安全配置、HSTS

摘要:本文从零开始讲解HTTPS配置的完整流程,通过实际案例演示如何在Nginx和Apache服务器上配置SSL证书,实现Web应用的安全传输。涵盖证书申请、配置优化、安全加固等核心技术,帮助开发者构建企业级的HTTPS安全防护体系。

文章目录

- 【服务器与部署 23】HTTPS配置实战:Web应用安全传输协议配置让网站安全等级提升10倍

-

- 引言:为什么HTTPS是现代Web应用的必需品?

- 第一章:HTTPS工作原理深度解析

-

- 1.1 什么是HTTPS?

- 1.2 HTTPS握手过程详解

- 1.3 对称加密与非对称加密

- 第二章:SSL证书申请与管理

-

- 2.1 SSL证书类型详解

- 2.2 免费SSL证书 vs 付费SSL证书

- 2.3 Let's Encrypt证书申请实战

- 第三章:Nginx HTTPS配置详解

-

- 3.1 基础HTTPS配置

- 3.2 SSL安全配置优化

- 3.3 Python Web应用HTTPS配置

- 第四章:Apache HTTPS配置实战

-

- 4.1 Apache SSL模块启用

- 4.2 虚拟主机HTTPS配置

- 4.3 Python WSGI应用HTTPS配置

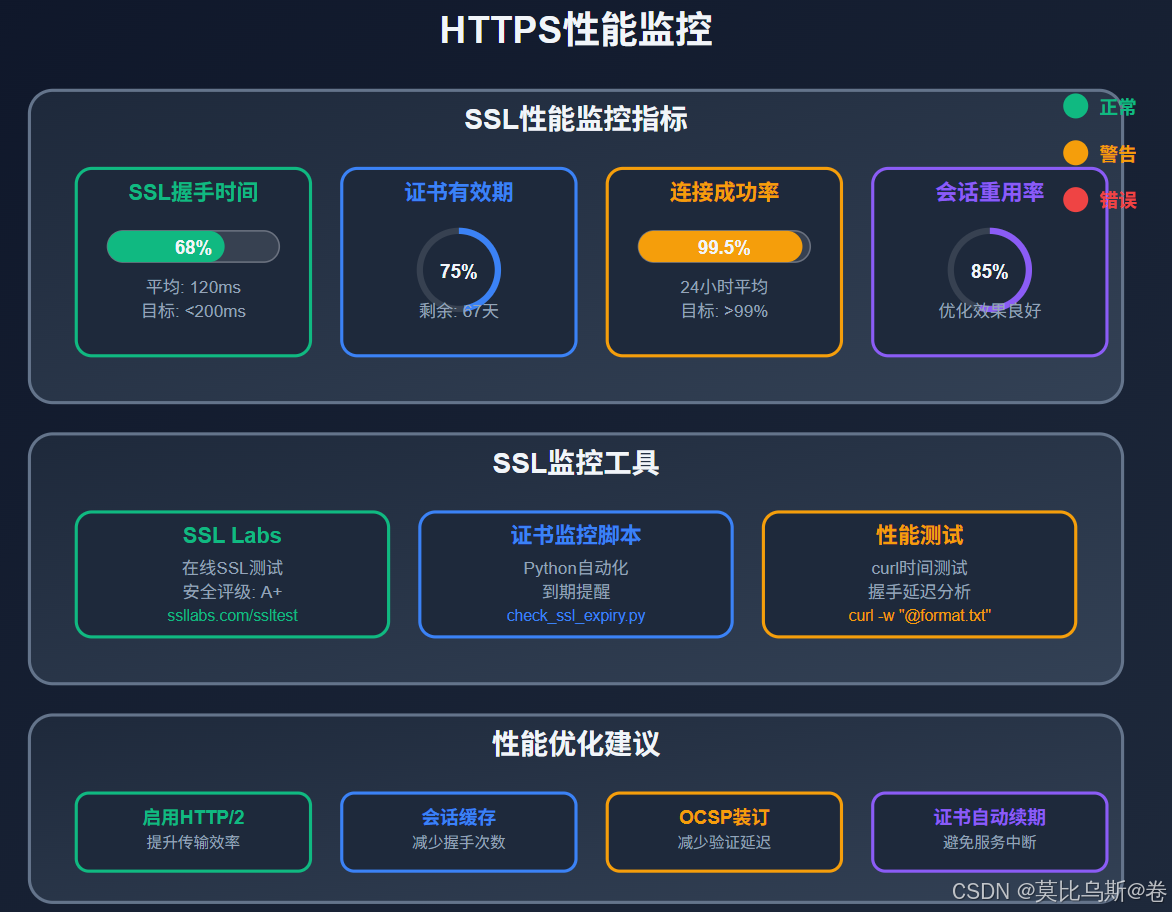

- 第五章:HTTPS性能优化与监控

-

- 5.1 SSL性能优化策略

- 5.2 SSL证书监控脚本

- 5.3 SSL配置安全评估

- 第六章:常见问题排查与解决

-

- 6.1 证书相关问题

- 6.2 性能问题排查

- 6.3 配置验证脚本

- 第七章:企业级HTTPS最佳实践

-

- 7.1 多域名证书管理

- 7.2 SSL证书自动化管理

- 7.3 HTTPS安全加固

- 结语:构建企业级HTTPS安全防护体系

- 参考资料

引言:为什么HTTPS是现代Web应用的必需品?

想象一下,你在咖啡店里连接公共WiFi,然后登录你的银行账户。如果这个网站使用的是HTTP协议,那么你的账号密码就像在大街上裸奔一样,任何人都可以轻易获取。而HTTPS就像给你的数据穿上了一件隐形的盔甲,让黑客无法窥探。

在今天的互联网世界中,HTTPS已经不再是可选项,而是必需品。Google从2014年开始就将HTTPS作为搜索排名的因素之一,Chrome浏览器也会对HTTP网站显示"不安全"警告。更重要的是,HTTPS能够:

- 保护用户隐私:加密传输数据,防止窃听

- 确保数据完整性:防止数据在传输过程中被篡改

- 身份验证:确认网站的真实性,防止钓鱼攻击

- 提升SEO排名:搜索引擎更偏爱HTTPS网站

- 增强用户信任:浏览器地址栏的绿色锁头让用户更有安全感

第一章:HTTPS工作原理深度解析

1.1 什么是HTTPS?

HTTPS(HyperText Transfer Protocol Secure)是HTTP的安全版本,它在HTTP和TCP之间添加了一个安全层。这个安全层主要由两个协议组成:

- SSL(Secure Sockets Layer):较老的协议,现在基本不用

- TLS(Transport Layer Security):SSL的继任者,目前主流版本是TLS 1.2和TLS 1.3

1.2 HTTPS握手过程详解

让我们用一个生动的比喻来理解HTTPS握手过程:

想象你要给朋友寄一封重要的信件,但你们之间没有约定好的密码。你们需要通过以下步骤建立安全通信:

客户端问候(Client Hello)

- 浏览器向服务器发送支持的加密算法列表

- 就像说:“我会这些加密方法,你选一个吧”

服务器回应(Server Hello)

- 服务器选择加密算法并发送数字证书

- 就像回复:“我选这个加密方法,这是我的身份证明”

证书验证

- 浏览器验证服务器证书的有效性

- 就像检查身份证是否是真的

密钥交换

- 双方协商出一个共同的密钥

- 就像约定好暗号

开始加密通信

- 使用协商好的密钥加密所有数据

- 开始用暗号通信

1.3 对称加密与非对称加密

HTTPS巧妙地结合了两种加密方式:

非对称加密:

- 用于握手阶段的密钥交换

- 有公钥和私钥两把钥匙

- 安全性高但速度慢

- 就像一个保险箱,任何人都可以往里放东西(公钥),但只有拥有私钥的人才能打开

对称加密:

- 用于实际数据传输

- 只有一把钥匙,双方共享

- 速度快但密钥分发困难

- 就像一个普通的锁,开锁和锁门用同一把钥匙

第二章:SSL证书申请与管理

2.1 SSL证书类型详解

SSL证书就像网站的身份证,不同类型的证书提供不同级别的验证:

1. 域名验证(DV)证书

- 最基础的证书类型

- 只验证域名所有权

- 申请简单,几分钟即可完成

- 适合个人网站和小型项目

2. 组织验证(OV)证书

- 验证域名所有权和组织信息

- 需要提供企业相关文件

- 申请时间1-3个工作日

- 适合中小企业网站

3. 扩展验证(EV)证书

- 最高级别的验证

- 严格验证企业身份和法律地位

- 浏览器地址栏显示绿色企业名称

- 申请时间5-10个工作日

- 适合大型企业和金融机构

2.2 免费SSL证书 vs 付费SSL证书

免费证书(如Let’s Encrypt):

# 优点

– 完全免费

– 自动化申请和续期

– 安全性与付费证书相同

– 支持通配符证书

# 缺点

– 只支持DV验证

– 有效期较短(90天)

– 技术支持有限

– 不适合企业级应用

付费证书:

# 优点

– 支持所有验证类型

– 有效期长(1-2年)

– 专业技术支持

– 保险赔付保障

– 企业级信任度高

# 缺点

– 需要付费

– 手动申请和管理

– 续期可能忘记

2.3 Let’s Encrypt证书申请实战

Let’s Encrypt是一个免费、自动化、开放的证书颁发机构,让我们看看如何申请:

安装Certbot:

# Ubuntu/Debian

sudo apt update

sudo apt install certbot python3-certbot-nginx

# CentOS/RHEL

sudo yum install certbot python3-certbot-nginx

# 或者使用snap安装(推荐)

sudo snap install –classic certbot

sudo ln -s /snap/bin/certbot /usr/bin/certbot

申请单域名证书:

# 为单个域名申请证书

sudo certbot –nginx -d example.com

# 为多个域名申请证书

sudo certbot –nginx -d example.com -d www.example.com

申请通配符证书:

# 通配符证书需要DNS验证

sudo certbot certonly –manual –preferred-challenges dns -d "*.example.com"

自动续期配置:

# 测试续期

sudo certbot renew –dry-run

# 设置自动续期

sudo crontab -e

# 添加以下行

0 12 * * * /usr/bin/certbot renew –quiet

第三章:Nginx HTTPS配置详解

3.1 基础HTTPS配置

让我们从一个简单的Nginx HTTPS配置开始:

server {

listen 80;

server_name example.com www.example.com;

# HTTP重定向到HTTPS

return 301 https://$server_name$request_uri;

}

server {

listen 443 ssl http2;

server_name example.com www.example.com;

# SSL证书配置

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

# SSL配置

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

# 网站根目录

root /var/www/html;

index index.html index.htm;

location / {

try_files $uri $uri/ =404;

}

}

3.2 SSL安全配置优化

强化SSL配置:

# SSL会话缓存

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

# SSL会话票据

ssl_session_tickets off;

# OCSP装订

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate /etc/letsencrypt/live/example.com/chain.pem;

# DNS解析器

resolver 8.8.8.8 8.8.4.4 valid=300s;

resolver_timeout 5s;

# 安全头部

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

add_header X-Frame-Options DENY always;

add_header X-Content-Type-Options nosniff always;

add_header X-XSS-Protection "1; mode=block" always;

add_header Referrer-Policy "strict-origin-when-cross-origin" always;

3.3 Python Web应用HTTPS配置

Flask应用配置:

server {

listen 443 ssl http2;

server_name api.example.com;

ssl_certificate /etc/letsencrypt/live/api.example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/api.example.com/privkey.pem;

location / {

proxy_pass http://127.0.0.1:5000;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

# WebSocket支持

proxy_http_version 1.1;

proxy_set_header Upgrade $http_upgrade;

proxy_set_header Connection "upgrade";

}

}

Django应用配置:

server {

listen 443 ssl http2;

server_name django.example.com;

ssl_certificate /etc/letsencrypt/live/django.example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/django.example.com/privkey.pem;

# 静态文件

location /static/ {

alias /var/www/django/static/;

expires 30d;

add_header Cache-Control "public, immutable";

}

# 媒体文件

location /media/ {

alias /var/www/django/media/;

expires 7d;

}

# 应用代理

location / {

proxy_pass http://unix:/run/gunicorn/django.sock;

proxy_set_header Host $host;

proxy_set_header X-Real-IP $remote_addr;

proxy_set_header X-Forwarded-For $proxy_add_x_forwarded_for;

proxy_set_header X-Forwarded-Proto $scheme;

}

}

第四章:Apache HTTPS配置实战

4.1 Apache SSL模块启用

启用SSL模块:

# Ubuntu/Debian

sudo a2enmod ssl

sudo a2enmod headers

sudo a2enmod rewrite

# CentOS/RHEL

# SSL模块通常默认启用

sudo systemctl restart httpd

4.2 虚拟主机HTTPS配置

基础配置:

# HTTP重定向配置

<VirtualHost *:80>

ServerName example.com

ServerAlias www.example.com

RewriteEngine On

RewriteCond %{HTTPS} off

RewriteRule ^(.*)$ https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

</VirtualHost>

# HTTPS配置

<VirtualHost *:443>

ServerName example.com

ServerAlias www.example.com

DocumentRoot /var/www/html

# SSL引擎启用

SSLEngine on

# 证书配置

SSLCertificateFile /etc/letsencrypt/live/example.com/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/example.com/privkey.pem

SSLCertificateChainFile /etc/letsencrypt/live/example.com/chain.pem

# SSL协议配置

SSLProtocol all -SSLv3 -TLSv1 -TLSv1.1

SSLCipherSuite ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256

SSLHonorCipherOrder off

# 安全头部

Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains; preload"

Header always set X-Frame-Options DENY

Header always set X-Content-Type-Options nosniff

</VirtualHost>

4.3 Python WSGI应用HTTPS配置

mod_wsgi配置:

<VirtualHost *:443>

ServerName python.example.com

DocumentRoot /var/www/python-app

SSLEngine on

SSLCertificateFile /etc/letsencrypt/live/python.example.com/cert.pem

SSLCertificateKeyFile /etc/letsencrypt/live/python.example.com/privkey.pem

SSLCertificateChainFile /etc/letsencrypt/live/python.example.com/chain.pem

# WSGI配置

WSGIDaemonProcess python-app python-path=/var/www/python-app

WSGIProcessGroup python-app

WSGIScriptAlias / /var/www/python-app/app.wsgi

<Directory /var/www/python-app>

WSGIApplicationGroup %{GLOBAL}

Require all granted

</Directory>

# 静态文件

Alias /static /var/www/python-app/static

<Directory /var/www/python-app/static>

Require all granted

</Directory>

</VirtualHost>

第五章:HTTPS性能优化与监控

5.1 SSL性能优化策略

1. 启用HTTP/2:

# Nginx配置

listen 443 ssl http2;

# Apache配置

LoadModule http2_module modules/mod_http2.so

Protocols h2 http/1.1

2. SSL会话重用:

# Nginx

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

# Apache

SSLSessionCache shmcb:/var/cache/mod_ssl/scache(512000)

SSLSessionCacheTimeout 300

3. OCSP装订:

# Nginx

ssl_stapling on;

ssl_stapling_verify on;

ssl_trusted_certificate /path/to/chain.pem;

# Apache

SSLUseStapling on

SSLStaplingCache shmcb:/var/run/ocsp(128000)

5.2 SSL证书监控脚本

证书到期监控:

#!/usr/bin/env python3

import ssl

import socket

import datetime

import smtplib

from email.mime.text import MIMEText

def check_ssl_expiry(hostname, port=443):

"""检查SSL证书到期时间"""

try:

# 创建SSL上下文

context = ssl.create_default_context()

# 连接到服务器

with socket.create_connection((hostname, port), timeout=10) as sock:

with context.wrap_socket(sock, server_hostname=hostname) as ssock:

# 获取证书信息

cert = ssock.getpeercert()

# 解析到期时间

expiry_date = datetime.datetime.strptime(

cert['notAfter'], '%b %d %H:%M:%S %Y %Z'

)

# 计算剩余天数

days_left = (expiry_date – datetime.datetime.now()).days

return {

'hostname': hostname,

'expiry_date': expiry_date,

'days_left': days_left,

'issuer': dict(x[0] for x in cert['issuer']),

'subject': dict(x[0] for x in cert['subject'])

}

except Exception as e:

return {'hostname': hostname, 'error': str(e)}

def send_alert(cert_info, threshold=30):

"""发送告警邮件"""

if cert_info.get('days_left', 0) < threshold:

subject = f"SSL证书即将过期: {cert_info['hostname']}"

body = f"""

域名: {cert_info['hostname']}

到期时间: {cert_info['expiry_date']}

剩余天数: {cert_info['days_left']}

颁发者: {cert_info['issuer'].get('organizationName', 'Unknown')}

"""

# 发送邮件逻辑

print(f"告警: {subject}")

print(body)

# 监控域名列表

domains = [

'example.com',

'api.example.com',

'admin.example.com'

]

# 检查所有域名

for domain in domains:

cert_info = check_ssl_expiry(domain)

if 'error' not in cert_info:

send_alert(cert_info)

print(f"{domain}: {cert_info['days_left']} days left")

else:

print(f"{domain}: Error – {cert_info['error']}")

5.3 SSL配置安全评估

使用SSL Labs测试:

# 在线测试

# https://www.ssllabs.com/ssltest/

# 命令行测试

curl -s "https://api.ssllabs.com/api/v3/analyze?host=example.com" | jq

本地SSL配置测试:

# 测试SSL连接

openssl s_client -connect example.com:443 -servername example.com

# 检查证书信息

openssl x509 -in /etc/letsencrypt/live/example.com/cert.pem -text -noout

# 测试SSL握手

nmap –script ssl-enum-ciphers -p 443 example.com

第六章:常见问题排查与解决

6.1 证书相关问题

问题1:证书链不完整

# 症状:浏览器显示证书错误

# 解决:检查证书链

openssl verify -CApath /etc/ssl/certs/ /etc/letsencrypt/live/example.com/cert.pem

# 使用完整证书链

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

问题2:证书过期

# 检查证书有效期

openssl x509 -in /etc/letsencrypt/live/example.com/cert.pem -dates -noout

# 手动续期

sudo certbot renew –force-renewal

问题3:SNI配置错误

# 确保server_name正确

server {

listen 443 ssl;

server_name example.com; # 必须与证书域名匹配

ssl_certificate /path/to/cert.pem;

ssl_certificate_key /path/to/key.pem;

}

6.2 性能问题排查

问题1:SSL握手慢

# 测试握手时间

curl -w "@curl-format.txt" -o /dev/null -s "https://example.com/"

# curl-format.txt内容:

# time_namelookup: %{time_namelookup}\\n

# time_connect: %{time_connect}\\n

# time_appconnect: %{time_appconnect}\\n

# time_pretransfer: %{time_pretransfer}\\n

问题2:会话重用失效

# 检查会话缓存配置

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

# 验证会话重用

openssl s_client -connect example.com:443 -sess_out session.pem

openssl s_client -connect example.com:443 -sess_in session.pem

6.3 配置验证脚本

HTTPS配置检查脚本:

#!/usr/bin/env python3

import requests

import ssl

import socket

from urllib.parse import urlparse

def check_https_config(url):

"""检查HTTPS配置"""

try:

# 解析URL

parsed = urlparse(url)

hostname = parsed.hostname

port = parsed.port or 443

# 检查HTTP重定向

http_response = requests.get(f"http://{hostname}", allow_redirects=False)

redirect_ok = http_response.status_code in [301, 302, 307, 308]

# 检查HTTPS连接

https_response = requests.get(url, timeout=10)

https_ok = https_response.status_code == 200

# 检查安全头部

headers = https_response.headers

security_headers = {

'Strict-Transport-Security': headers.get('Strict-Transport-Security'),

'X-Frame-Options': headers.get('X-Frame-Options'),

'X-Content-Type-Options': headers.get('X-Content-Type-Options'),

'X-XSS-Protection': headers.get('X-XSS-Protection')

}

# 检查SSL证书

context = ssl.create_default_context()

with socket.create_connection((hostname, port)) as sock:

with context.wrap_socket(sock, server_hostname=hostname) as ssock:

cert = ssock.getpeercert()

return {

'url': url,

'http_redirect': redirect_ok,

'https_accessible': https_ok,

'security_headers': security_headers,

'ssl_cert': {

'subject': dict(x[0] for x in cert['subject']),

'issuer': dict(x[0] for x in cert['issuer']),

'version': cert['version'],

'serial_number': cert['serialNumber']

}

}

except Exception as e:

return {'url': url, 'error': str(e)}

# 测试网站列表

websites = [

'https://example.com',

'https://api.example.com',

'https://admin.example.com'

]

for site in websites:

result = check_https_config(site)

print(f"\\n检查结果: {site}")

if 'error' in result:

print(f"错误: {result['error']}")

else:

print(f"HTTP重定向: {'✓' if result['http_redirect'] else '✗'}")

print(f"HTTPS访问: {'✓' if result['https_accessible'] else '✗'}")

print(f"安全头部: {result['security_headers']}")

print(f"SSL证书: {result['ssl_cert']['subject']}")

第七章:企业级HTTPS最佳实践

7.1 多域名证书管理

通配符证书配置:

# 主域名配置

server {

listen 443 ssl http2;

server_name example.com *.example.com;

ssl_certificate /etc/letsencrypt/live/example.com/fullchain.pem;

ssl_certificate_key /etc/letsencrypt/live/example.com/privkey.pem;

# 根据子域名分发请求

location / {

if ($host = "api.example.com") {

proxy_pass http://api_backend;

}

if ($host = "admin.example.com") {

proxy_pass http://admin_backend;

}

# 默认主站

root /var/www/html;

}

}

7.2 SSL证书自动化管理

Docker化证书管理:

# docker-compose.yml

version: '3.8'

services:

certbot:

image: certbot/certbot

volumes:

– ./letsencrypt:/etc/letsencrypt

– ./webroot:/var/www/html

command: >

certonly –webroot

–webroot-path=/var/www/html

–email admin@example.com

–agree-tos

–no-eff-email

-d example.com

-d www.example.com

nginx:

image: nginx:alpine

ports:

– "80:80"

– "443:443"

volumes:

– ./nginx.conf:/etc/nginx/nginx.conf

– ./letsencrypt:/etc/letsencrypt

– ./webroot:/var/www/html

depends_on:

– certbot

7.3 HTTPS安全加固

完整的安全配置:

# 全局SSL配置

ssl_protocols TLSv1.2 TLSv1.3;

ssl_ciphers ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384;

ssl_prefer_server_ciphers off;

# 会话配置

ssl_session_cache shared:SSL:10m;

ssl_session_timeout 10m;

ssl_session_tickets off;

# OCSP装订

ssl_stapling on;

ssl_stapling_verify on;

# 安全头部

add_header Strict-Transport-Security "max-age=31536000; includeSubDomains; preload" always;

add_header X-Frame-Options DENY always;

add_header X-Content-Type-Options nosniff always;

add_header X-XSS-Protection "1; mode=block" always;

add_header Referrer-Policy "strict-origin-when-cross-origin" always;

add_header Content-Security-Policy "default-src 'self'; script-src 'self' 'unsafe-inline'; style-src 'self' 'unsafe-inline';" always;

# 隐藏服务器信息

server_tokens off;

结语:构建企业级HTTPS安全防护体系

通过本文的深入讲解,我们已经掌握了HTTPS配置的完整流程:

HTTPS不仅仅是一个技术配置,更是现代Web应用安全的基石。正确配置HTTPS可以:

- 提升用户信任度:绿色锁头让用户更有安全感

- 保护敏感数据:加密传输防止数据泄露

- 改善SEO排名:搜索引擎更偏爱HTTPS网站

- 符合合规要求:满足各种安全标准和法规

记住,安全是一个持续的过程,而不是一次性的配置。定期更新证书、监控安全状态、优化配置参数,这些都是维护HTTPS安全的重要环节。

在下一篇文章中,我们将深入探讨API网关的部署与配置,学习如何构建微服务架构下的统一入口。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册