本文还有配套的精品资源,点击获取

简介:Ansible是一个强大的自动化工具,用于配置管理、应用部署以及任务执行。基于Agentless架构,Ansible利用SSH协议远程管理服务器,简化了系统管理员工作。本文深入探讨了Ansible的组成部分和主要操作,包括控制节点、被管理节点、Inventory、Playbook、Gathering Facts、Tasks、Handlers和Roles,以及如何使用Ansible执行服务器更新。特别强调了使用ansible-playbook来执行包含更新指令的脚本和ansible模块,以及如何根据环境配置Inventory来运行更新playbook。”ansible-update_servers”项目展示了如何自动化服务器更新流程,展示了Ansible在IT基础设施自动化中的应用。

1. Ansible自动化工具介绍

自动化是现代IT运维的标配之一,而Ansible就是该领域中的一颗耀眼明星。它基于Python开发,能够实现IaC(Infrastructure as Code),通过简单的配置即可实现复杂的系统管理任务。Ansible不需要在目标主机上安装代理,它利用SSH协议进行通信,结合YAML语言编写的Playbook,可以轻松部署应用、配置系统、执行任务。

在本章中,我们将简单回顾Ansible的历史和发展,深入探讨其无代理(Agentless)架构的优势,并初步了解SSH协议在Ansible工作流程中的应用。通过本章,读者将对Ansible有一个基本的认识,并为其后续章节的学习打下良好的基础。接下来的章节将逐步深入,详细介绍Ansible的关键组件,以及如何使用Ansible进行高效的自动化运维任务。

现在,让我们开始探索Ansible自动化工具的旅程。

2. Agentless架构和SSH协议

2.1 Ansible的Agentless架构优势

2.1.1 管理节点与被管理节点

Ansible的Agentless架构设计理念摒弃了传统需要在被管理节点上安装代理程序的做法,转而利用SSH协议直接连接至目标系统进行管理和配置。在这样的架构中,存在两个主要组件:管理节点(Control Node)和被管理节点(Managed Nodes)。

- 管理节点 :这是运行Ansible任务的机器。管理员在管理节点上编写和执行Playbook,控制被管理节点的操作。管理节点通常需要安装Ansible软件包及其依赖。

- 被管理节点 :这些是被Ansible控制和管理的远程服务器。它们不需要在系统上安装任何额外的Ansible代理或服务。通过SSH和基于Python的工具,Ansible能够从管理节点执行命令和脚本。

这种设计大幅简化了运维的复杂性,因为无需担心在各个服务器上安装和维护代理的问题。这意味着管理节点可以轻松地扩展以管理任意数量的被管理节点,只要它们可以通过SSH可达。

2.1.2 Agentless架构的效率与安全性

由于Agentless架构的主要优点之一是它消除了代理,因此整体管理开销大大降低,这带来了效率的提升:

- 无代理架构的效率 :在没有代理的情况下,部署和配置系统变得更快速,且不需要考虑代理的更新和兼容性问题。

- 维护开销的减少 :管理员无需管理、更新或补丁系统上的代理软件,从而节约时间和资源。

安全性方面,Ansible的Agentless架构同样表现出色:

- 安全的远程执行 :通过SSH密钥认证和主机密钥检查,确保了通信过程的安全性。

- 最小权限原则 :Ansible仅需要必要的权限来执行任务,大多数情况下使用sudo权限,而不是以root用户登录。这限制了潜在的安全风险。

此外,因为不需要打开更多的端口或设置代理监听服务,系统本身的暴露面相对更小,从而提高了安全性。

2.2 SSH协议在Ansible中的应用

2.2.1 SSH的工作原理

Secure Shell(SSH)是一种安全的网络协议,用于在不安全的网络中提供加密的网络服务。Ansible利用SSH协议来安全地连接到远程主机并执行命令。

SSH通过以下步骤进行通信:

2.2.2 SSH密钥交换与认证机制

SSH密钥交换算法确保了客户端和服务器之间可以安全地共享密钥信息。这个过程不需要提前交换密钥,并且使用了非对称加密方法,使得即使密钥在传输过程中被截获,也无法被第三方解密。

认证机制是SSH安全通信中的另一个关键组成部分,它包括:

- 密码认证 :用户输入密码进行身份验证。

- 公钥认证 :更安全的方式,客户端使用私钥签名消息,服务器使用相应的公钥验证签名。

- 多因素认证 :结合密码和密钥进行认证,甚至可以加入其他因素如短信验证码。

2.2.3 SSH端口转发与隧道

SSH不仅仅是一个远程登录协议,它还支持端口转发功能,这允许SSH隧道来保护内部网络的流量。

- 本地端口转发 :将远程服务器上的端口映射到本地机器上的一个端口,这样所有通过该本地端口的流量都会被转发到远程端口。

- 远程端口转发 :将本地机器的一个端口映射到远程服务器上的一个端口,这样所有通过该远程端口的流量都会被转发到本地端口。

通过端口转发,SSH可以创建加密的通道来传输敏感数据,例如数据库连接或内部服务的流量。

graph LR

A[本地机器] — SSH隧道 –> B[SSH服务器]

B — 端口转发 –> C[远程服务]

style A fill:#f9f,stroke:#333,stroke-width:2px

style B fill:#ccf,stroke:#333,stroke-width:2px

style C fill:#cfc,stroke:#333,stroke-width:2px

在上述场景中,网络流量通过SSH隧道安全地传输,保证了数据的机密性和完整性,避免了数据在传输过程中的监听和篡改。

在下一章节中,我们将继续探讨Ansible的其它组成部分,包括控制节点、被管理节点、Inventory和Playbook的设计与使用。

3. Ansible组成部分:控制节点、被管理节点、Inventory、Playbook

3.1 Ansible控制节点的配置与管理

3.1.1 控制节点的安装与配置

控制节点是Ansible的主要操作平台,负责发送任务到被管理节点执行。通常情况下,任何安装了Python的Linux或Unix系统都可以作为控制节点。安装Ansible非常简单,可以通过包管理器或pip来安装:

# 使用包管理器安装(以Ubuntu为例)

sudo apt-get update

sudo apt-get install ansible

# 使用pip安装

pip install ansible

安装完成后,需要配置控制节点,主要是编辑 /etc/ansible/hosts 文件,定义被管理节点。这里是一个简单的配置示例:

# /etc/ansible/hosts

[webservers]

webserver1 ansible_host=192.168.1.10

webserver2 ansible_host=192.168.1.11

[dbservers]

dbserver1 ansible_host=192.168.1.20

3.1.2 与被管理节点的通信与管理

配置好Inventory文件后,控制节点就可以通过SSH与被管理节点通信了。在实际使用中,需要确保SSH连接无密码认证,这通常意味着需要在控制节点上生成SSH密钥并将公钥复制到被管理节点。

# 在控制节点上生成密钥对

ssh-keygen -t rsa -b 4096

# 将公钥复制到被管理节点

ssh-copy-id root@192.168.1.10

ssh-copy-id root@192.168.1.11

ssh-copy-id root@192.168.1.20

接下来,可以测试控制节点和被管理节点之间的SSH通信:

ansible all -m ping

这个命令会向所有在Inventory文件中定义的主机发送一个ping请求,如果返回成功则表示配置正确。

3.2 Inventory的构建与管理

3.2.1 Inventory文件的作用与格式

Inventory文件在Ansible中扮演着重要角色,它是Ansible用来识别、分组和定位被管理节点的配置文件。默认的Inventory文件路径是 /etc/ansible/hosts ,但用户也可以通过 -i 参数指定一个不同的Inventory文件。

Inventory文件可以是简单的静态文件,也可以是动态生成的,例如,使用脚本查询DNS记录或者数据库来动态生成。下面是Inventory文件的一个示例:

# 示例Inventory文件

[webservers]

webserver1 ansible_host=192.168.1.10

webserver2 ansible_host=192.168.1.11

[dbservers]

dbserver1 ansible_host=192.168.1.20

dbserver2 ansible_host=192.168.1.21

# 使用别名简化对特定主机的操作

[webservers:vars]

ansible_user=myuser

在这个示例中,我们定义了两个组: webservers 和 dbservers 。每个组中的主机都有一个主机变量 ansible_host 用于指定IP地址。组 webservers 下还定义了组变量 ansible_user 来指定默认的SSH用户。

3.2.2 动态Inventory的使用

对于大型的IT环境,静态Inventory文件可能变得难以维护。Ansible支持动态Inventory,允许用户编写脚本来从云服务、容器编排系统、数据库等数据源动态生成Inventory。

一个常用的动态Inventory插件是 aws_ec2.py ,它可以用来从Amazon EC2自动提取Inventory信息。首先,需要安装AWS CLI并配置好访问凭证,然后运行以下命令:

aws ec2 describe-instances –output text –query 'Reservations[*].Instances[*].[Tags[?Key==`Name`]|[0].Value, PrivateIpAddress]' > ec2_inventory.txt

然后,需要在Ansible的配置文件中指定使用这个动态Inventory脚本:

# ansible.cfg

[defaults]

inventory = ec2_inventory.txt

现在Ansible就可以使用这个动态生成的Inventory文件来管理和部署EC2实例了。

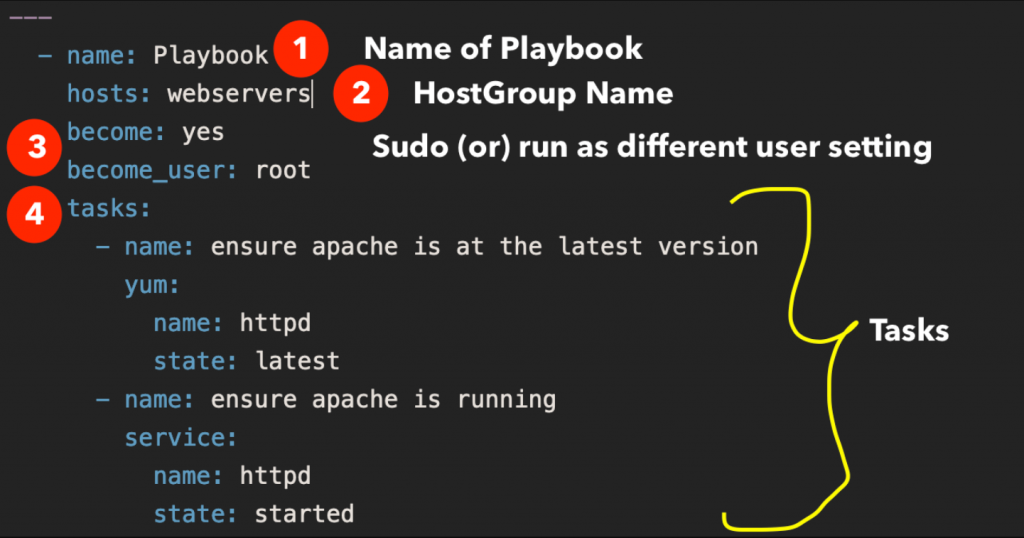

3.3 Playbook的设计与编写

3.3.1 Playbook的YAML语法基础

Playbook是Ansible任务和配置的描述性文件,它是用YAML格式编写的。YAML是一种人类可读的数据序列化标准格式,非常适合用于配置文件。下面是一个简单的Playbook示例,用于安装并配置Apache Web服务器:

– name: Install and start Apache

hosts: webservers

become: yes

tasks:

– name: Install apache2

apt:

name: apache2

state: present

– name: Start apache2

service:

name: apache2

state: started

enabled: yes

在这个Playbook中,我们定义了一个名为“Install and start Apache”的任务,指定了目标主机组为“webservers”。使用了 become: yes 来启用提升权限执行任务。然后定义了两个任务:安装Apache和启动Apache服务。

3.3.2 Playbook的结构和模块使用

Playbook通常包含以下几个结构部分:

- name : 描述Playbook的作用。

- hosts : 指定目标主机或主机组。

- tasks : 列出需要执行的任务。

- variables : 定义变量,可以在Playbook中使用。

- handlers : 定义任务触发时会执行的事件。

在编写Playbook时,推荐使用Ansible提供的模块来完成任务,而不是使用自定义脚本。模块是Ansible封装好的功能单元,它们被设计成幂等的,这意味着无论运行多少次,它们都会将系统配置成一个特定的状态。以下是一些常用的Ansible模块:

- apt : 用于管理Debian/Ubuntu软件包。

- yum : 用于管理RedHat/CentOS软件包。

- service : 用于管理系统服务。

- file : 用于管理文件和目录属性。

使用模块可以让Playbook更加简洁,易于维护。例如,前面的例子中使用了 apt 模块来安装软件包,而 service 模块用来管理服务。这些模块通过接收参数来执行具体的操作,使得整个Playbook更加模块化。

接下来的章节将更深入地探讨如何编写具体的Playbook,以及如何使用Ansible的高级特性来优化任务执行流程。

4. Ansible主要操作:Gathering Facts、Tasks、Handlers、Roles

4.1 Gathering Facts的自动化信息收集

在Ansible自动化运维工具中,Gathering Facts是自动化信息收集的环节。Gathering Facts能够帮助Ansible在运行Playbook之前,自动收集被管理节点上的有用信息,例如主机名、IP地址、操作系统类型、网络接口、磁盘信息等。这些事实变量在Playbook中可以随时调用,以实现基于目标节点不同特性的动态配置。

4.1.1 事实变量的使用与定制

在默认情况下,Ansible会在执行Playbook之前收集目标节点的事实信息,并存储到变量中,这些变量可以是 {{ ansible_hostname }} , {{ ansible_ip_addresses }} 等,它们在Playbook中可用于执行条件判断或生成动态配置。

如果需要定制或扩展这些事实信息,可以通过编写自定义的插件或创建自定义的facts来实现。自定义facts可以存放在 /etc/ansible/facts.d/ 目录下,文件格式可以是 .fact 、 .ini 或 .json 等。

# /etc/ansible/facts.d/host.fact

[host_info]

hostname={{ ansible_hostname }}

ip_address={{ ansible_all_ipv4_addresses[0] }}

上述配置后,自定义的事实变量 {{ host_info.hostname }} 和 {{ host_info.ip_address }} 就可以在Playbook中被引用。

4.1.2 自定义facts的方法

自定义facts的创建方法多样,主要通过编写配置文件或者直接编写Python脚本实现。对于复杂场景,推荐使用自定义Python脚本,因为其更灵活、功能强大。

对于Python脚本,需要遵守以下规则:

例如,创建一个名为 custom_facts.py 的Python脚本:

# custom_facts.py

# -*- coding: utf-8 -*-

def run():

custom_facts = {}

custom_facts['hostname'] = 'MyCustomHostname'

custom_facts['uptime'] = '480 hours'

return custom_facts

if __name__ == '__main__':

print run()

将此脚本放置在 /etc/ansible/facts.d/ 目录下,然后使用 ansible localhost -m setup 命令执行时,将看到自定义的事实信息。

4.2 Tasks的任务执行与管理

4.2.1 Task模块的介绍与应用

Task是Ansible Playbook中的基本执行单元,用于定义在特定主机上要执行的具体任务。每个Task通常对应一个Ansible模块,例如 copy 、 file 、 yum 等,这些模块能够完成从文件传输到软件安装等各类操作。

一个Task的定义格式如下:

– name: Task description

module: module arguments

Task的执行可以通过 ansible-playbook 命令行工具启动,一个典型的Task例子为安装Apache:

– name: Install httpd package

yum:

name: httpd

state: present

在这个Task中, yum 模块被用来安装 httpd 软件包, state 参数指定要确保包处于已安装状态。

4.2.2 多任务的组织与执行策略

在Playbook中,多个Task可以组织在一起形成一个工作流程。通过在Task之间设置依赖关系,可以优化执行顺序,确保任务以正确的顺序执行。例如,先创建目录,然后复制文件:

– name: Create web directory

file:

path: "/var/www/html"

state: directory

– name: Copy index.html

copy:

src: index.html

dest: "/var/www/html/index.html"

notify: restart apache

tasks:

– name: Restart apache

service:

name: httpd

state: restarted

在这个例子中, notify 关键字用于在 copy 任务完成后,触发由 handlers 定义的 restart apache 任务。

4.3 Handlers与Roles的高级操作

4.3.1 Handlers的条件触发机制

Handlers是一种特殊的Task,只在被通知时才执行,并且在同一个Playbook的执行中,即使被多次通知也只会执行一次。这种机制非常适合用于配置文件变动后的服务重启或重新加载。

Handlers的定义方式与普通Task相同,但其只有在被 notify 指令调用时才会执行。如果多个任务触发了同一个Handler,Handler只会执行一次。

handlers:

– name: restart apache

service:

name: httpd

state: restarted

在上述例子中, notify: restart apache 将会在相应的Task执行完毕后,触发Handler任务。

4.3.2 Roles的目录结构与作用

Roles是Ansible中组织Playbook的一种方式,它通过标准化的目录结构来存放相关的文件和信息,使得Playbook更易于管理和重用。

一个Role的目录结构通常如下:

/roles/

/rolename/

/tasks/

/handlers/

/files/

/templates/

/vars/

/meta/

- tasks 目录存放Role的主要任务。

- handlers 目录存放该Role专用的Handlers。

- files 目录存放静态文件,如配置文件或二进制文件。

- templates 目录存放Jinja2模板文件。

- vars 目录存放变量文件。

- meta 目录存放Role的元信息,如依赖关系。

例如,创建一个名为 myrole 的Role,其目录结构和内容示例如下:

/roles/

/myrole/

/tasks/

main.yml

/handlers/

main.yml

/files/

myconfig.conf

/templates/

template.j2

在 tasks/main.yml 中定义Role的主要任务,而在 handlers/main.yml 中定义Handlers。通过这样的组织方式,Playbook可以按逻辑组合不同的Role,从而达到高效和可维护的目的。

根据上述内容,可以看出Ansible中Gathering Facts、Tasks、Handlers和Roles的操作是实现系统自动化管理和维护的关键部分。通过合理设计和使用这些组件,可以构建出强大且高效的自动化流程。

5. 更新服务器流程和ansible-playbook使用

更新服务器是维护系统安全与稳定的重要手段。它不仅涉及系统文件的同步,还可能包括应用程序和依赖包的升级。因此,更新服务器的流程需要谨慎规划并自动化执行,以减少手动操作的风险和时间消耗。Ansible作为一款强大的自动化运维工具,其playbook功能可以大大简化更新服务器的复杂性。

5.1 更新服务器的策略与规划

在进行服务器更新之前,首先需要对更新目标和需求进行详细分析,然后制定出详细的更新流程步骤。这一过程是更新服务器的基础,它确保更新后的服务器能够满足业务需求和系统稳定性的要求。

5.1.1 系统更新的目标与需求分析

更新服务器前需要明确目标,例如更新的操作系统、应用程序,或者特定的库文件等。同时需要收集需求,比如更新后需要支持的新特性、安全性要求、兼容性测试等。

需求分析完成后,需要制定更新策略。策略可能包括:

- 回滚计划 :确保在更新出现问题时能够迅速恢复到更新前的状态。

- 测试环境的更新 :在正式更新之前,在测试环境中模拟更新流程,验证更新是否稳定可行。

- 时间窗口选择 :为了减少对业务的影响,更新操作应选择在业务负载低谷期执行。

5.1.2 更新流程的步骤规划

规划更新流程时,需要考虑以下步骤:

5.2 ansible-playbook的编写与执行

一旦更新策略和步骤规划完成,接下来就可以通过编写ansible-playbook来自动化更新服务器的过程。

5.2.1 编写更新用的Playbook

Playbook是用YAML语言编写的脚本,它描述了自动化任务的执行顺序和逻辑。一个典型的更新服务器的Playbook可能包含以下结构:

– name: 更新服务器

hosts: all

become: yes

tasks:

– name: 安装aptitude(用于管理Debian系列系统包)

apt:

name: aptitude

state: present

– name: 更新系统软件包

apt:

upgrade: dist

update_cache: yes

– name: 确认系统更新状态

shell: dpkg –get-selections | grep hold

register: output

failed_when: output is not failed

changed_when: output is changed

在上面的例子中,Playbook包含了三个任务:安装 aptitude 、更新所有软件包以及确认系统更新状态。

5.2.2 执行Playbook进行系统更新

编写完Playbook后,就可以通过 ansible-playbook 命令来执行更新操作。执行命令通常在控制节点上运行,如下所示:

ansible-playbook -i inventory_file /path/to/your playbook.yml

其中, inventory_file 是服务器的清单文件, playbook.yml 是前面创建的更新脚本文件。执行该命令后,Ansible会自动在所有指定的服务器上执行Playbook中的任务。

通过这种自动化方式,可以在保持高可靠性和高效性的同时完成服务器更新任务。此外,Ansible的幂等性保证了如果Playbook已经执行且系统处于期望状态,再次执行相同的Playbook不会导致系统状态不一致。

请注意,实际操作中,服务器更新应遵循具体的业务需求和安全策略,并在测试环境中充分验证后再应用到生产环境中。

本文还有配套的精品资源,点击获取

简介:Ansible是一个强大的自动化工具,用于配置管理、应用部署以及任务执行。基于Agentless架构,Ansible利用SSH协议远程管理服务器,简化了系统管理员工作。本文深入探讨了Ansible的组成部分和主要操作,包括控制节点、被管理节点、Inventory、Playbook、Gathering Facts、Tasks、Handlers和Roles,以及如何使用Ansible执行服务器更新。特别强调了使用ansible-playbook来执行包含更新指令的脚本和ansible模块,以及如何根据环境配置Inventory来运行更新playbook。”ansible-update_servers”项目展示了如何自动化服务器更新流程,展示了Ansible在IT基础设施自动化中的应用。

本文还有配套的精品资源,点击获取

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册