本文还有配套的精品资源,点击获取

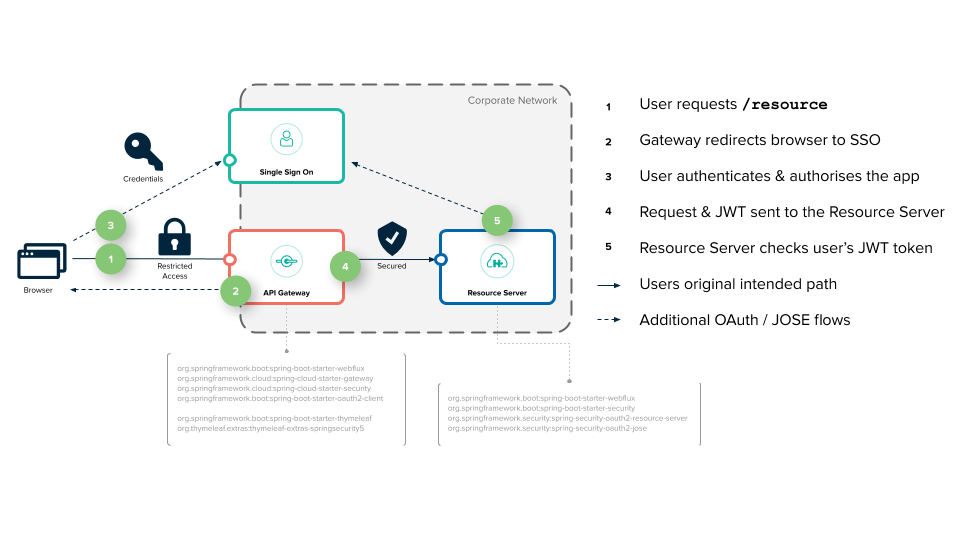

简介:在Web应用开发中,保护API的安全性至关重要。Spring Security OAuth2为Java开发者提供了一个强大的安全框架,用于构建授权服务器,确保API的安全访问。本项目详细指导如何使用Spring Security OAuth2创建授权服务器,同时涵盖了授权服务器、资源服务器、客户端配置和用户授权等核心组件,旨在帮助开发者理解和应用OAuth2标准,确保用户数据的安全性并提升应用的安全性。

1. Spring Security OAuth2 简介

什么是Spring Security OAuth2

Spring Security OAuth2 是一个开源的安全框架,用于为应用添加认证授权功能,特别是用于支持OAuth2协议。它与Spring Security紧密集成,提供了一种安全的方式来保护Web资源,使得我们可以轻松地为应用程序构建安全的API接口。

OAuth2的场景应用

OAuth2广泛应用于第三方登录、API安全、微服务架构等场景中。它通过一系列认证授权机制,保证了不同服务间调用的安全性,让服务间的调用更加方便、安全。在Spring框架中,OAuth2已经成为处理这类问题的标准解决方案之一。

Spring Security OAuth2的优势

Spring Security OAuth2的设计非常灵活,支持不同的授权模式,如授权码模式、简化模式、密码模式和客户端模式等。它还能够与Spring生态中的其他组件如Spring Boot无缝集成,使得安全配置更加简便高效。借助Spring Security OAuth2,开发者可以专注于业务逻辑,不必从零开始构建复杂的认证授权机制。

2. 授权服务器的构建和配置

2.1 授权服务器核心组件分析

在深入探讨授权服务器的核心组件之前,理解它们的基本功能和用途至关重要。授权服务器是OAuth 2.0协议的核心,主要负责处理客户端的认证请求、发放访问令牌,以及其它与授权相关的操作。

2.1.1 认证管理器的配置

认证管理器(AuthenticationManager)是Spring Security框架中的关键组件,负责认证过程的管理。其配置通常包括设置一个或多个认证提供者(AuthenticationProvider),这些提供者负责根据不同的认证机制进行用户身份验证。

以下是一个简单的配置示例,使用内存中的用户存储和基于密码的认证机制:

@Configuration

public class AuthServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

private AuthenticationManager authenticationManager;

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.authenticationManager(authenticationManager);

}

// … 其他配置代码 …

}

在此代码中,我们通过 AuthorizationServerConfigurerAdapter 类配置了授权服务器,并通过 configure(AuthorizationServerEndpointsConfigurer endpoints) 方法设置了 AuthenticationManager 。 AuthenticationManager 是Spring Security中用来进行认证处理的组件,它最终负责调用具体的 AuthenticationProvider 来完成认证任务。

2.1.2 授权码服务的实现

授权码服务是授权服务器中一个重要的组件,用于处理授权码流程。授权码流程是OAuth 2.0协议中一种常见的授权模式,它涉及到用户代理(通常是Web浏览器)与授权服务器之间的一系列交互。

以下是一个授权码服务的简单实现示例:

@Bean

@Primary

public AuthorizationServerEndpointsConfigurer endpointsConfigurer() {

AuthorizationServerEndpointsConfigurer endpoints = new AuthorizationServerEndpointsConfigurer();

endpoints.authorizationCodeServices(new InMemoryAuthorizationCodeServices());

// 其他配置代码…

return endpoints;

}

@Bean

public AuthorizationCodeServices authorizationCodeServices() {

return new InMemoryAuthorizationCodeServices();

}

在这段代码中,我们首先创建了一个 AuthorizationServerEndpointsConfigurer 的实例,它用于配置授权服务器的端点。然后,我们通过调用 authorizationCodeServices 方法设置了一个简单的内存式授权码服务。在实际的应用中,可能需要将其替换为数据库存储或其他类型的持久化服务以支持高并发场景。

2.2 授权服务器的安全配置

2.2.1 安全适配器的选择

安全适配器(SecurityConfigurerAdapter)负责将Spring Security安全框架集成到OAuth2授权服务器中。它允许我们自定义安全配置,如使用HTTPS、配置CSRF保护等。

以下是一个使用 WebSecurityConfigurerAdapter 来配置授权服务器安全适配器的示例:

@Configuration

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.requestMatchers()

.antMatchers("/oauth/authorize", "/oauth/token")

.and()

.authorizeRequests()

.anyRequest().authenticated()

.and()

.csrf()

.disable(); //OAuth2推荐关闭CSRF保护

}

// … 其他配置代码 …

}

在此代码段中,我们配置了HTTP安全处理器,指定了仅对 /oauth/authorize 和 /oauth/token 端点进行保护,并且要求所有这些端点的请求必须经过认证。此外,我们还禁用了CSRF保护,因为OAuth2协议有其自身的保护措施。

2.2.2 客户端认证策略设置

客户端认证策略是授权服务器安全配置的一个重要方面。客户端是指那些想要代表用户获取令牌的应用程序。为了保证安全性,授权服务器需要对这些客户端进行身份验证。

在Spring Security OAuth2中,客户端认证策略可以非常灵活地配置。以下是一个基于HTTP基本认证的客户端认证策略配置示例:

@Bean

public ClientDetailsServiceConfigurer clientDetailsServiceConfigurer() {

return new ClientDetailsServiceConfigurer() {

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient("client-id")

.secret(new BCryptPasswordEncoder().encode("client-secret"))

.scopes("read", "write")

.authorizedGrantTypes("authorization_code", "refresh_token")

.redirectUris("http://localhost:8080/callback")

.autoApprove(true);

}

};

}

在这个例子中,我们使用内存存储定义了两个客户端,并为每个客户端指定了唯一的客户端ID和密钥,它们的授权类型、作用域以及重定向URI。这个配置确保了只有符合这些条件的客户端才能请求令牌。

2.3 授权服务器的端点配置

2.3.1 授权码端点的配置

授权码端点是用户代理(浏览器)访问授权服务器以获取授权码的地址。以下是Spring Security OAuth2中授权码端点配置的一个基本示例:

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints

.authorizationCodeServices(authorizationCodeServices())

.pathMapping("/oauth/authorize", "/custom/authorize")

// … 其他端点配置 …

}

在这段代码中, pathMapping 方法允许我们重写授权码端点的URL路径,使其更加符合特定的应用需求。例如,我们将其重写为 /custom/authorize ,以实现更加个性化的端点命名。

2.3.2 令牌端点的配置

令牌端点负责处理客户端的令牌请求,通常由客户端在后端发起。为了保护这个端点不被恶意利用,我们需要对其进行安全配置。

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints

.tokenServices(tokenServices())

.pathMapping("/oauth/token", "/custom/token");

// … 其他端点配置 …

}

在这个配置中,通过 pathMapping 方法同样可以改变默认的令牌端点URL路径。这样配置之后,客户端需要通过新的路径来请求令牌,增加了端点的安全性。

配置检查表

| 功能点 | 配置选项 | 备注 | |———————-|———————————-|————————————————————-| | 认证管理器配置 | AuthenticationManager | 控制授权服务器的认证流程。 | | 授权码服务配置 | AuthorizationCodeServices | 管理授权码的生成、存储与验证。 | | 安全适配器配置 | WebSecurityConfigurerAdapter | 设置授权服务器的安全保护机制。 | | 客户端认证策略配置 | ClientDetailsServiceConfigurer | 管理客户端的注册信息及其认证方式。 | | 授权码端点路径配置 | pathMapping | 自定义授权码端点URL路径。 | | 令牌端点路径配置 | pathMapping | 自定义令牌端点URL路径,增强安全性。 |

在配置授权服务器时,务必确保每个组件都正确设置,以避免可能的安全漏洞。从认证管理器到端点配置,每一步都是构建安全可靠的授权服务器的关键。

3. 资源服务器的作用和配置

3.1 资源服务器与授权服务器的关系

3.1.1 资源服务器的角色定位

资源服务器在OAuth2架构中扮演着保护资源的角色。它负责处理经过授权的访问令牌,确保只有合法用户才能访问其管理的资源。资源服务器通常与授权服务器分离,但它们可以是同一应用的一部分,或者通过网络与授权服务器通信。

在Spring Security OAuth2中,资源服务器的核心职责是验证令牌,并根据令牌中包含的声明来授权或拒绝用户的访问请求。资源服务器通常通过拦截器来实现对请求的拦截和令牌的验证。

3.1.2 令牌的验证和使用

资源服务器需要与授权服务器协作,以获取公钥来验证签名的访问令牌。在Spring Security OAuth2中,资源服务器通过配置来指定令牌服务和令牌的存储方式,从而实现对访问令牌的验证。

- 令牌可以是JWT(JSON Web Tokens)或其他格式,资源服务器需要知道如何解析和验证这些令牌。

- 一旦令牌被验证通过,资源服务器就会解析令牌中的声明,并根据这些声明来确定用户的权限。

3.1.3 资源服务器的安全配置

资源服务器的安全配置涉及到如何处理令牌请求以及如何验证令牌的有效性。以下是一个简化的Spring Security配置代码块:

@Configuration

@EnableWebSecurity

public class ResourceServerConfiguration extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.anyRequest().authenticated()

.and()

.oauth2ResourceServer()

.jwt();

}

}

在这个配置中,我们指定了资源服务器将处理经过验证的JWT令牌。

3.1.4 令牌的存储方式

资源服务器需要知道访问令牌的存储方式。访问令牌可以存储在HTTP请求的头部、查询参数中,或是作为一个表单参数。Spring Security OAuth2提供了不同的方式来指定令牌的存储位置,包括 authorizationHeaderTokenExtractor , cookieTokenExtractor , formSubmissionTokenExtractor 等。

3.2 资源服务器的安全配置

3.2.1 资源服务器的安全适配器

资源服务器需要配置一个安全适配器,以确保所有请求都经过授权。这个适配器通常会在Spring Security的配置中定义,如下所示:

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.csrf().disable() // OAuth2不需要CSRF保护

.authorizeRequests()

.antMatchers("/api/public/**").permitAll()

.antMatchers("/api/private/**").authenticated();

}

}

在这个例子中,我们定义了两个不同的路径模式,一个是公开访问的,另一个是需要认证才能访问的。

3.2.2 令牌服务的配置和使用

资源服务器通过配置令牌服务来处理访问令牌。这个服务通常被用来从授权服务器获取公钥,并使用它来验证令牌的签名。

- 通常,令牌服务的配置涉及到指定令牌端点和公钥的位置。

- 如果使用JWT,Spring Security OAuth2会使用JWT解析器来验证签名和过期时间。

3.2.3 令牌端点配置

资源服务器需要知道授权服务器的令牌端点地址,以便在需要时验证令牌。这通常通过配置资源服务器时指定端点来实现。例如:

@Bean

public ResourceServerConfigurer resourceServerConfigurer() {

return new ResourceServerConfigurerAdapter() {

@Override

public void configure(ResourceServerSecurityConfigurer resources) {

resources.tokenServices(tokenServices());

}

@Override

public void configure(HttpSecurity http) throws Exception {

http

// 其他配置…

;

}

private RemoteTokenServices tokenServices() {

RemoteTokenServices services = new RemoteTokenServices();

services.setCheckTokenEndpointUrl("http://auth-server:8080/oauth/check_token");

services.setClientId("client-id");

services.setClientSecret("client-secret");

return services;

}

};

}

在这个配置中, RemoteTokenServices 用于远程调用授权服务器的令牌验证端点。

3.2.4 安全适配器的实现细节

资源服务器的安全适配器需要处理用户身份认证失败的情况。例如,当访问令牌无效时,资源服务器应该拒绝访问并返回适当的HTTP状态码。在Spring Security中,这通常通过配置异常处理器来实现。

http.exceptionHandling()

.authenticationEntryPoint(new LoginUrlAuthenticationEntryPoint("/login"));

在上述配置中,当用户未认证访问受保护的资源时,会被重定向到登录页面。

通过上述的配置和代码分析,我们可以看到资源服务器在Spring Security OAuth2架构中所扮演的角色。资源服务器确保了对用户访问请求的正确处理,并与授权服务器紧密协作,以确保资源的安全性。在接下来的章节中,我们将继续深入探讨如何实现和配置资源服务器,以及如何确保其与授权服务器的有效协作。

4. OAuth2 客户端定义与配置

OAuth2 是一个工业标准的授权协议,它允许应用获取用户的有限授权,并使用这些授权代表用户获取访问令牌来访问服务。在Spring Security OAuth2中,客户端的定义与配置是构建OAuth2生态系统的一个重要环节。接下来,我们将深入探讨客户端的核心概念以及如何注册和管理客户端。

4.1 OAuth2 客户端核心概念

4.1.1 客户端ID和密钥的作用

客户端ID和密钥是客户端应用在注册时由授权服务器颁发的一对凭证,用于标识客户端身份和验证客户端请求。客户端ID是一个公开的标识符,而密钥是一个保密的字符串,这两者共同构成了客户端的凭证。

在配置OAuth2客户端时,客户端ID和密钥通常被设置在应用的配置文件中。例如,在Spring Security OAuth2中,可以在 application.yml 或 application.properties 文件中添加以下配置:

spring:

security:

oauth2:

client:

registration:

my-client:

clientId: your-client-id

clientSecret: your-client-secret

这里的 my-client 是为该客户端定义的唯一名称。 clientId 和 clientSecret 分别对应注册时获得的客户端ID和密钥。

4.1.2 授权模式和作用域的配置

OAuth2支持多种授权模式,如授权码模式、简化模式、密码模式和客户端凭证模式。客户端需要在注册时明确其支持的授权模式。作用域(Scopes)是另一种重要的配置项,它定义了客户端请求访问权限的范围。

在Spring Security OAuth2中配置授权模式和作用域通常在客户端配置类中完成。下面是一个配置代码示例:

@Configuration

@EnableOAuth2Client

public class OAuth2ClientConfig {

@Bean

public OAuth2RestTemplate oauth2RestTemplate(OAuth2ProtectedResourceDetails details, OAuth2ClientContext context) {

return new OAuth2RestTemplate(details, context);

}

@Bean

@ConfigurationProperties("my.client")

public OAuth2ProtectedResourceDetails clientCredentialsResource() {

return new ClientCredentialsResourceDetails();

}

}

在上述代码中, my.client 部分需要在配置文件中定义相应的授权模式和作用域。

4.2 OAuth2 客户端的注册和管理

4.2.1 客户端信息的注册

客户端应用在授权服务器进行注册是获取授权的第一步。这一过程可以手工完成,也可以通过特定的API接口实现自动化注册。在手动注册过程中,应用开发者通常需要提供以下信息:

- 应用名称

- 应用描述

- 重定向URL

- 授权模式

- 作用域

注册过程可以通过填写表单,或通过编写脚本调用授权服务器的注册接口完成。在Spring Security OAuth2中,客户端注册信息通常配置在应用的 application.yml 文件中。

4.2.2 客户端凭证的获取和使用

客户端注册完成后,授权服务器会给客户端应用发放凭证,包括客户端ID和密钥。在客户端应用中,这些凭证被用于发送请求到授权服务器,以获取访问令牌。

客户端应用需要妥善管理这些凭证,避免泄露给未授权的第三方。同时,客户端在发送请求时,通常需要在请求头中附加 Authorization 字段,并将其值设置为 Basic 后跟经过Base64编码的客户端ID和密钥的组合。

String credentials = "clientId:clientSecret";

String basicAuthValue = "Basic " + new String(Base64.getEncoder().encode(credentials.getBytes(StandardCharsets.UTF_8)));

HttpHeaders headers = new HttpHeaders();

headers.set("Authorization", basicAuthValue);

这段Java代码将凭证编码并设置到请求头中。这里只是示例,实际应用中还需要添加其他必要的HTTP请求头部信息。

在接下来的章节中,我们将探讨如何在Spring Boot应用中整合MySQL数据库,以及如何配置和管理令牌。我们将逐步揭示如何创建访问令牌,以及如何安全地使用刷新令牌来延长访问权限的有效期。

5. 用户和作用域(Scopes)管理

用户和作用域(Scopes)的管理是OAuth2授权体系中极为关键的一环,它涉及到对系统内认证的用户身份的管理,以及定义权限范围以供客户端应用使用。在本章节中,我们将深入探讨如何实现用户认证机制以及作用域的定义和管理。

5.1 用户认证机制的实现

用户认证机制的实现确保了只有合法用户能够访问授权服务器提供的资源。对于用户身份的识别和验证是整个安全体系的基础,接下来我们将了解如何配置用户信息服务以及处理认证过程中的用户信息。

5.1.1 用户信息服务的配置

为了实现用户认证,首先需要配置用户信息服务。在Spring Security OAuth2中,通常使用 UserDetailsService 接口来加载用户信息。以下是一个配置 UserDetailsService 的基本示例:

@Configuration

public class UserDetailsServiceConfig {

@Autowired

private DataSource dataSource;

@Bean

public UserDetailsService userDetailsService() {

JdbcUserDetailsManager manager = new JdbcUserDetailsManager(dataSource);

manager.setUsersByUsernameQuery("SELECT username, password, enabled FROM users WHERE username = ?");

manager.setAuthoritiesByUsernameQuery("SELECT username, authority FROM authorities WHERE username = ?");

return manager;

}

}

在上述代码段中,我们通过 JdbcUserDetailsManager 实现来创建用户详情服务,并通过配置数据源来连接数据库,其中 setUsersByUsernameQuery 和 setAuthoritiesByUsernameQuery 方法用于自定义用户查询和权限查询。

参数说明与执行逻辑

- dataSource : 提供了访问数据库的连接信息,这是Spring通过依赖注入的方式传入的。

- setUsersByUsernameQuery : 此查询用于根据用户名检索用户信息,包括密码和用户是否启用。

- setAuthoritiesByUsernameQuery : 此查询用于检索用户的权限(角色),这通常用于确定用户在应用中具有的权限范围。

确保数据库中用户表的结构和权限表的结构要与查询相匹配,否则将无法正确加载用户信息。

5.1.2 认证过程中的用户信息处理

在用户登录认证过程中,认证管理器( AuthenticationManager )会使用 UserDetailsService 来加载用户信息,并与用户提供的凭据进行对比,以验证用户身份。这个过程涉及到密码编码器( PasswordEncoder )的使用,它用于对用户输入的密码进行加密处理,以便与数据库中存储的加密密码进行匹配。

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

在这个例子中,我们使用了 BCryptPasswordEncoder ,它是一种强哈希方法,适用于将用户密码以加密的形式存储到数据库中。

参数说明与执行逻辑

- BCryptPasswordEncoder : 这是一种安全的密码编码器,它使用bcrypt强哈希方法。在编码和验证密码时,它会自动生成一个盐值,并使用它来保护密码免受彩虹表攻击。

当用户尝试登录时,认证管理器会调用 UserDetailsService ,后者通过用户名查询数据库并加载用户详细信息,包括密码和权限。然后, PasswordEncoder 将用户提供的密码进行加密并与数据库中的加密密码进行对比。如果匹配,则用户认证成功。

5.2 作用域的定义和管理

作用域(Scopes)定义了一组预定义的权限,客户端应用可以请求这些权限以访问用户资源。作用域是授权过程中灵活性和粒度控制的核心。本节将介绍作用域的作用和配置方式,以及作用域与权限之间的关联。

5.2.1 作用域的作用和配置方式

作用域为客户端应用提供了一种方式,来声明其访问用户资源所需的具体权限。这些权限会在用户授权时进行展示,并且仅当用户明确同意后,客户端应用才能获得相应的权限。

在Spring Security OAuth2中,可以通过配置授权服务器来定义作用域,以及它们代表的权限:

@Configuration

@EnableAuthorizationServer

protected static class AuthServerConfig extends AuthorizationServerConfigurerAdapter {

@Autowired

private AuthenticationManager authenticationManager;

@Autowired

private UserDetailsService userDetailsService;

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.authenticationManager(authenticationManager)

.userDetailsService(userDetailsService);

}

@Override

public void configure(ClientDetailsServiceConfigurer clients) throws Exception {

clients.inMemory()

.withClient("client-id")

.secret(passwordEncoder().encode("client-secret"))

.authorizedGrantTypes("authorization_code", "refresh_token", "password")

.scopes("read", "write", "trust")

.autoApprove(false);

}

}

在这段代码中,我们通过 AuthorizationServerConfigurerAdapter 配置了授权服务器。我们定义了一个客户端应用,并为其设置了作用域。这些作用域包括 read 、 write 和 trust 。

参数说明与执行逻辑

- .scopes("read", "write", "trust") : 指定了客户端应用可以请求的作用域。这些作用域代表了不同级别的权限。

- .autoApprove(false) : 表示客户端应用请求的作用域不会自动被用户批准,用户需要在授权时看到这些作用域,并进行明确的批准操作。

5.2.2 作用域与权限的关联

作用域与实际权限之间的关联通常通过配置 AuthorizationServerEndpointsConfigurer 实现。在上述示例中, userDetailsService 扮演了关键角色,它负责加载用户的权限信息,这些信息将与请求的作用域进行匹配。

@Override

public void configure(AuthorizationServerEndpointsConfigurer endpoints) throws Exception {

endpoints.authenticationManager(authenticationManager)

.userDetailsService(userDetailsService);

}

在这部分配置中,当客户端应用尝试访问受保护的资源时, userDetailsService 会根据用户的身份信息加载其权限,并将其与客户端请求的作用域进行比较。如果用户具有相应的权限,请求将被允许,否则将被拒绝。

作用域与权限关联的逻辑分析

- 当客户端应用请求访问用户资源时,它会提供一个或多个作用域。

- 授权服务器通过 UserDetailsService 获取用户权限。

- 授权服务器检查用户权限与请求作用域之间的匹配关系。

- 如果用户拥有请求的作用域对应的权限,则请求被授权;如果不拥有,则请求被拒绝。

作用域和权限之间的这种关联机制,为开发者提供了高度的灵活性和控制力,使得授权策略可以根据不同的应用场景进行定制。

在本章节中,我们深入探讨了如何通过Spring Security OAuth2实现用户认证机制和作用域管理。通过分析配置 UserDetailsService 和 AuthorizationServerEndpointsConfigurer 的方式,我们了解到用户认证和作用域定义的具体实现逻辑。这些环节是构建安全的OAuth2授权服务器不可或缺的部分,确保了系统的安全性和灵活性。

6. Spring Boot 和 MySQL 整合

Spring Boot 的出现极大地简化了 Java 应用的开发和部署,而与数据库的整合是现代应用不可或缺的部分。在本章节中,我们将探讨如何在使用 Spring Boot 时将 MySQL 数据库集成应用到项目中。我们会从项目结构搭建开始,逐步深入到数据库连接配置,实体类映射,以及数据访问层的实现。

6.1 Spring Boot 项目结构搭建

6.1.1 Maven依赖配置

当使用 Maven 作为构建工具时,我们需要在 pom.xml 文件中添加依赖来支持 Spring Boot 和 MySQL 的整合。Spring Boot 提供了起步依赖(starter),使得依赖的管理变得简单。

<dependencies>

<!– Spring Boot Web Starter –>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!– Spring Boot Data JPA Starter –>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-data-jpa</artifactId>

</dependency>

<!– MySQL Connector –>

<dependency>

<groupId>mysql</groupId>

<artifactId>mysql-connector-java</artifactId>

<scope>runtime</scope>

</dependency>

</dependencies>

以上依赖包括 Spring Web MVC、Spring Data JPA 和 MySQL 驱动。其中, spring-boot-starter-web 包含了构建 Web 应用所需的全部依赖, spring-boot-starter-data-jpa 提供了对 JPA(Java Persistence API)的支持,并且包含了 Hibernate 的依赖。 mysql-connector-java 是 MySQL 连接器,它用于在运行时连接 MySQL 数据库。

6.1.2 数据库连接配置

Spring Boot 提供了自动配置和外部化配置的特性,这意味着你可以通过属性文件轻松配置数据库连接。

在 application.properties 或 application.yml 文件中添加如下配置:

# application.properties

spring.datasource.url=jdbc:mysql://localhost:3306/your_database?useSSL=false&serverTimezone=UTC

spring.datasource.username=your_username

spring.datasource.password=your_password

spring.jpa.hibernate.ddl-auto=update

spring.jpa.show-sql=true

spring.jpa.properties.hibernate.dialect=org.hibernate.dialect.MySQL5InnoDBDialect

这些配置项指定了数据库的 URL、用户名和密码。 spring.jpa.hibernate.ddl-auto 设置了 Hibernate 的操作模式, update 模式会在应用启动时自动更新数据库结构,这在开发过程中非常方便。 spring.jpa.show-sql 设置为 true 时,Hibernate 会在控制台打印出生成的 SQL 语句,便于调试。

6.2 MySQL 数据库的集成应用

6.2.1 实体类与数据表的映射

在 Spring Data JPA 中,实体类与数据库表的映射是通过注解来实现的。首先,我们定义一个实体类来表示数据库中的表。

import javax.persistence.Entity;

import javax.persistence.Id;

@Entity

public class User {

@Id

private Long id;

private String username;

private String password;

// Getters and setters

}

在上述代码中, @Entity 注解标记了该类为一个实体类,并且与数据库中的某张表相对应。 @Id 注解表示 id 字段是该实体的主键。

6.2.2 数据访问层的实现

数据访问层通常使用 Spring Data JPA 提供的 JpaRepository 接口来实现。通过继承 JpaRepository ,我们可以得到很多预定义的方法,如 findAll() , findById() , save() , 和 delete() 等。

import org.springframework.data.jpa.repository.JpaRepository;

public interface UserRepository extends JpaRepository<User, Long> {

}

在这里,我们定义了一个接口 UserRepository 继承了 JpaRepository 。Spring Data JPA 将自动为我们提供 UserRepository 接口的实现,我们无需手动编写实现代码。这样,我们就可以直接在我们的服务层代码中注入 UserRepository 并使用它。

通过这种模式,Spring Boot 和 MySQL 的整合变得简单快捷,大大降低了数据库操作的复杂性,同时保留了强大的功能和灵活性。在下一章节中,我们将继续探讨 OAuth2 令牌的生成与管理,深入理解其在现代应用中的作用和配置细节。

7. OAuth2 令牌的生成与管理

OAuth2 协议的一个核心部分是访问令牌(Access Tokens)的生成和管理,它允许客户端访问资源服务器上的资源。为了实现这一点,需要详细理解令牌的生成策略、持久化存储,以及刷新令牌(Refresh Tokens)的使用和安全考虑。

7.1 访问令牌(Access Tokens)的创建

7.1.1 令牌的生成策略

访问令牌是客户端访问受保护资源的凭证,它通过授权服务器进行生成。令牌的生成策略通常包含以下步骤:

Spring Security OAuth2 提供了 DefaultTokenServices 类来处理令牌的生成,可以通过以下配置来指定令牌的生成策略:

@Bean

public AuthorizationServerTokenServices tokenServices() {

DefaultTokenServices services = new DefaultTokenServices();

services.setSupportRefreshToken(true);

services.setTokenStore(tokenStore());

// 设置访问令牌的默认生命周期

services.setAccessTokenValiditySeconds(3600);

// 设置刷新令牌的默认生命周期

services.setRefreshTokenValiditySeconds(259200);

return services;

}

7.1.2 令牌的持久化存储

生成的令牌需要持久化存储,以便授权服务器能够验证令牌的有效性。Spring Security OAuth2 支持多种令牌存储机制,例如内存、JWT、JDBC 等。

以使用 JDBC 存储令牌为例,我们需要配置一个 JdbcTokenStore ,并设置数据库连接信息:

@Bean

public TokenStore tokenStore() {

return new JdbcTokenStore(dataSource());

}

@Bean

public DataSource dataSource() {

// 配置数据库连接,这里以 H2 数据库为例

BasicDataSource dataSource = new BasicDataSource();

dataSource.setDriverClassName("org.h2.Driver");

dataSource.setUrl("jdbc:h2:mem:testdb;DB_CLOSE_DELAY=-1");

dataSource.setUsername("sa");

dataSource.setPassword("");

return dataSource;

}

确保数据库连接配置正确,并且数据库中存在 OAuth 相关的表结构。

7.2 刷新令牌(Refresh Tokens)的使用

7.2.1 刷新令牌的工作原理

刷新令牌允许客户端在访问令牌过期后,不重新向用户请求授权即可获取新的访问令牌。刷新令牌的工作原理如下:

在 Spring Security OAuth2 中, DefaultTokenServices 默认支持刷新令牌的使用,只需要配置好刷新令牌的有效期即可。

7.2.2 刷新令牌的安全考虑

由于刷新令牌具有较长的生命周期,并且能够在不与用户交互的情况下获取新的访问令牌,因此必须确保其安全。

- 应对刷新令牌进行加密存储。

- 可以设定刷新令牌与特定的客户端绑定,以限制令牌的使用范围。

- 应考虑刷新令牌的撤回机制,当客户端或用户认证信息变更时,能够使相关的刷新令牌失效。

// 为 DefaultTokenServices 添加刷新令牌约束

services.setSupportRefreshToken(true);

services.setReuseRefreshToken(false); // 确保每次请求刷新令牌都生成新的令牌

在配置刷新令牌时,需要考虑到这些安全因素,确保系统安全的同时,也保证用户体验的流畅性。

以上章节内容详细解析了 OAuth2 令牌的生成和管理,涵盖了令牌生成策略、持久化存储方法、刷新令牌的使用以及安全考量。这些知识对于理解和实施 OAuth2 协议至关重要,并为后续章节中对用户认证逻辑和安全配置的深入讨论提供了坚实的基础。

本文还有配套的精品资源,点击获取

简介:在Web应用开发中,保护API的安全性至关重要。Spring Security OAuth2为Java开发者提供了一个强大的安全框架,用于构建授权服务器,确保API的安全访问。本项目详细指导如何使用Spring Security OAuth2创建授权服务器,同时涵盖了授权服务器、资源服务器、客户端配置和用户授权等核心组件,旨在帮助开发者理解和应用OAuth2标准,确保用户数据的安全性并提升应用的安全性。

本文还有配套的精品资源,点击获取

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册