文章目录

-

- 一、从银行办业务说起(场景带入)

- 二、Cookie:带着小纸条的浏览器

-

- 运行原理(超直白版)

- 使用场景举例

- 致命缺陷(划重点)

- 三、Session:服务器的大账本

-

- 工作流程(带你看源码)

- 性能优化技巧

- 四、Token:新时代的通行证

-

- JWT结构拆解(图示法)

- 代码实战(Node.js版)

- 五、三剑客对比表格(收藏级干货)

- 六、实战选型指南(避坑经验)

-

- 企业级方案推荐

- 常见误区警示(血泪教训)

- 七、安全加固方案(进阶技巧)

-

- 防御套餐推荐

- 监控指标清单

- 八、未来趋势预测(技术前瞻)

- 结语(灵魂拷问)

一、从银行办业务说起(场景带入)

老铁们想象一下这样的场景:你去银行柜台办业务(经典比喻又来了)

- 第一次办理:柜员让你填表(创建session)

- 二次办理:柜员拿出你的档案袋(读取session)

- 问题来了:如果每天有100万人办业务,银行要准备多少档案柜?(服务器存储压力)

这时候三种解决方案应运而生:

二、Cookie:带着小纸条的浏览器

运行原理(超直白版)

// 服务器说:存着这个!

response.setHeader('Set-Cookie', 'userID=9527')

// 浏览器说:给你之前的纸条

request.headers.get('Cookie') // userID=9527

使用场景举例

- 记住用户语言偏好

- 保持购物车信息

- 广告追踪(这个要慎用!!)

致命缺陷(划重点)

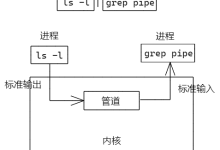

三、Session:服务器的大账本

工作流程(带你看源码)

# 生成sessionID(重点!)

session_id = generate_random_string(32)

# 服务器存数据

session_store[session_id] = {

'user_id': 9527,

'last_login': '2023-08-20'

}

# 通过cookie传递sessionID

response.set_cookie('sessionID', session_id)

性能优化技巧

- Redis集群存储(别用文件系统!)

- 合理设置过期时间(别让session堆积成山)

- 分布式一致性处理(集群环境下的坑)

四、Token:新时代的通行证

JWT结构拆解(图示法)

header.payload.signature

┌─────────┬─────────────┬──────────┐

│ 加密算法 │ 用户数据 │ 数字签名 │

└─────────┴─────────────┴──────────┘

代码实战(Node.js版)

// 生成token

const token = jwt.sign(

{ user: 'jack' },

'secret_key',

{ expiresIn: '2h' }

);

// 验证token

jwt.verify(token, 'secret_key', (err, decoded) => {

console.log(decoded.user) // jack

});

五、三剑客对比表格(收藏级干货)

| 存储位置 | 浏览器 | 服务器 | 客户端 |

| 安全性 | 低(易被窃取) | 中(依赖sessionID) | 高(签名验证) |

| 扩展性 | 差(同源限制) | 一般(需共享存储) | 好(天然支持分布式) |

| 适用场景 | 简单状态保持 | 传统Web应用 | 前后端分离/API调用 |

| 性能影响 | 无 | 服务器内存/存储压力 | 解密计算开销 |

六、实战选型指南(避坑经验)

企业级方案推荐

常见误区警示(血泪教训)

- ❌ Token不需要加密存储(大错特错!)

- ❌ SessionID直接放URL(等着被劫持吧)

- ❌ Cookie存敏感信息(等着上新闻吧)

七、安全加固方案(进阶技巧)

防御套餐推荐

监控指标清单

- Cookie盗用报警

- Session超限预警

- Token异常刷新检测

八、未来趋势预测(技术前瞻)

结语(灵魂拷问)

下次面试官再问这三者区别,你能脱口而出:Cookie是带在身上工作证,Session是公司内部档案,Token是防伪数字证书!搞懂了这些,Web安全的大门才算真正向你敞开~(记得动手实践!)

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册