1. 服务器攻击一共包含哪些部分?

(1) 核心组成

-

攻击目标:

- 攻击者针对的目标可能是服务器上的应用程序、操作系统、网络服务或数据库。

-

攻击手段:

- 常见攻击手段包括:

- DDoS(分布式拒绝服务攻击):通过大量请求使服务器资源耗尽。

- SQL 注入:利用未过滤的用户输入执行恶意 SQL 查询。

- 命令注入:通过系统命令执行函数运行恶意代码。

- 文件上传漏洞:上传恶意文件并执行。

- 缓冲区溢出:通过超长输入覆盖内存区域,执行任意代码。

- 权限提升:利用漏洞获取更高权限。

- 常见攻击手段包括:

-

攻击入口:

- 攻击者通过开放端口、未防护的 API、弱密码或其他漏洞进入服务器。

-

危害结果:

- 数据泄露、服务中断、系统被控制等。

2. 使用场景

(1) DDoS 攻击

- 示例:hping3 –flood –rand-source <server-ip>

- 场景:

- 攻击者通过大量伪造请求淹没服务器,使其无法响应合法请求。

(2) SQL 注入

- 示例:$query = "SELECT * FROM users WHERE username = '$username'";

- 场景:

- 动态拼接 SQL 查询字符串时未对用户输入进行转义。

(3) 命令注入

- 示例:system("ping $ip");

- 场景:

- 用户输入被直接传递给系统命令执行函数。

(4) 文件上传漏洞

- 示例:move_uploaded_file($_FILES['file']['tmp_name'], $_FILES['file']['name']);

- 场景:

- 攻击者上传恶意脚本文件并执行。

(5) 缓冲区溢出

- 示例:char buffer[10];

strcpy(buffer, "This string is too long!"); - 场景:

- 超长输入覆盖内存区域,导致程序崩溃或执行恶意代码。

3. 底层原理

(1) 数据存储

-

输入点:

- 攻击者通过开放端口、API 接口或其他漏洞提交恶意数据。

-

解析与执行:

- 恶意数据被解析后触发漏洞,导致系统行为异常。

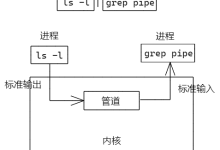

(2) 程序流

当服务器受到攻击时,系统会执行以下步骤:

接收输入:

- 攻击者通过网络请求、文件上传或其他方式发送恶意数据。

处理输入:

- 输入数据被服务器程序接收并处理。

触发漏洞:

- 恶意数据触发漏洞,导致非预期的行为(如资源耗尽、代码执行等)。

造成危害:

- 攻击者可能窃取数据、篡改内容或控制服务器。

(3) 数据流

-

写入数据:

- 攻击者通过输入点提交恶意数据。

-

读取数据:

- 恶意数据被解析并触发漏洞。

4. 示例代码及详细注释

以下是一个完整的示例,展示常见的服务器攻击及其防御方法,并附上详细注释。

<?php

// 示例 1:SQL 注入

// 模拟用户输入

// 作用:模拟用户提交的用户名。

// 原因:需要验证和转义用户输入以防止 SQL 注入。

// 知识点:PHP 的字符串类型,用于存储文本数据。

$username = "admin' OR '1'='1";

// 构造 SQL 查询(未加防护)

// 作用:动态拼接 SQL 查询字符串。

// 原因:如果未对用户输入进行转义,可能导致 SQL 注入。

// 知识点:SQL 注入的基本原理。

$query = "SELECT * FROM users WHERE username = '$username'";

// 输出查询字符串

// 作用:查看构造的 SQL 查询。

// 原因:帮助理解 SQL 注入的危害。

// 知识点:PHP 的 echo 语句,用于输出字符串。

echo $query; // 输出:SELECT * FROM users WHERE username = 'admin' OR '1'='1'

// 防御 SQL 注入

// 作用:使用预处理语句防止 SQL 注入。

// 原因:预处理语句可以有效避免恶意输入的影响。

// 知识点:PDO 的预处理语句机制。

$pdo = new PDO('mysql:host=localhost;dbname=test', 'root', '');

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = :username");

$stmt->execute(['username' => $username]);

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

// 示例 2:命令注入

// 模拟用户输入

// 作用:模拟用户提交的 IP 地址。

// 原因:需要验证和过滤用户输入以防止命令注入。

// 知识点:PHP 的字符串类型,用于存储文本数据。

$ip = "127.0.0.1; rm -rf /";

// 执行系统命令(未加防护)

// 作用:直接将用户输入传递给系统命令。

// 原因:如果未对用户输入进行过滤,可能导致命令注入。

// 知识点:命令注入的基本原理。

system("ping $ip");

// 防御命令注入

// 作用:验证和过滤用户输入。

// 原因:确保输入只包含合法的 IP 地址。

// 知识点:正则表达式的使用。

if (filter_var($ip, FILTER_VALIDATE_IP)) {

system("ping $ip");

} else {

echo "Invalid IP address.";

}

// 示例 3:文件上传漏洞

// 模拟用户上传文件

// 作用:模拟用户上传的文件。

// 原因:需要验证和限制文件类型以防止文件上传漏洞。

// 知识点:PHP 的 $_FILES 数组,用于处理文件上传。

$file = $_FILES['file'];

// 移动上传文件(未加防护)

// 作用:直接将用户上传的文件保存到服务器。

// 原因:如果未对文件类型进行验证,可能导致恶意文件被执行。

// 知识点:文件上传漏洞的基本原理。

move_uploaded_file($file['tmp_name'], $file['name']);

// 防御文件上传漏洞

// 作用:验证文件类型和扩展名。

// 原因:确保只允许上传安全的文件类型。

// 知识点:MIME 类型和文件扩展名验证。

$allowedTypes = ['image/jpeg', 'image/png'];

if (in_array($file['type'], $allowedTypes)) {

move_uploaded_file($file['tmp_name'], $file['name']);

} else {

echo "File type not allowed.";

}

5. 注意事项

(1) 输入验证

- 对所有用户输入进行严格的验证和过滤。

(2) 使用安全工具

- 使用防火墙、入侵检测系统(IDS)、预处理语句等方式防范攻击。

(3) 定期更新

- 定期更新服务器软件和依赖库,修复已知漏洞。

6. 程序流和数据流

(1) 程序流

接收输入:

- 攻击者通过网络请求、文件上传或其他方式发送恶意数据。

处理输入:

- 输入数据被服务器程序接收并处理。

触发漏洞:

- 恶意数据触发漏洞,导致非预期的行为。

造成危害:

- 攻击者可能窃取数据、篡改内容或控制服务器。

(2) 数据流

-

写入数据:

- 攻击者通过输入点提交恶意数据。

-

读取数据:

- 恶意数据被解析并触发漏洞。

7. 总结

-

核心组成部分:

- 攻击目标。

- 攻击手段。

- 攻击入口。

- 危害结果。

-

使用场景:

- DDoS 攻击。

- SQL 注入。

- 命令注入。

- 文件上传漏洞。

- 缓冲区溢出。

- 权限提升。

-

底层原理:

- 接收输入。

- 处理输入。

- 触发漏洞。

- 造成危害。

-

程序流和数据流:

- 写入数据:攻击者通过输入点提交恶意数据。

- 读取数据:恶意数据被解析并触发漏洞。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册