目录

需求

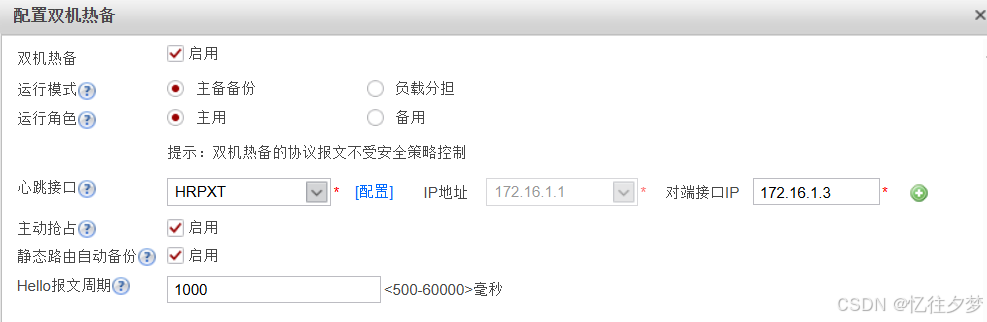

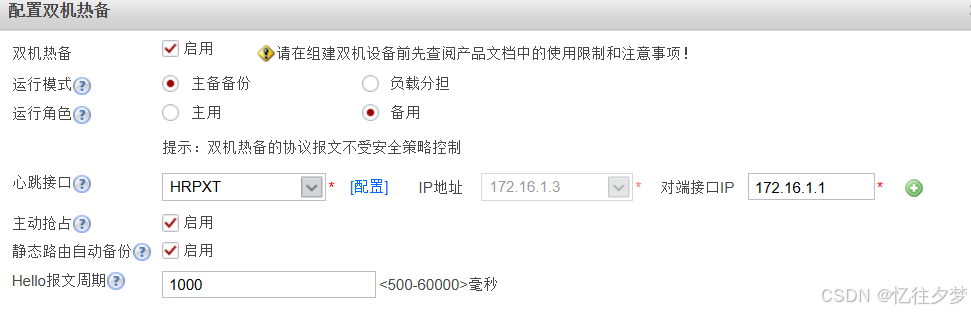

将FW1和FW2改为主备备份状态

配置IPsec

配置目标NAT

配置安全策略放通IKE协商流量

配置策略路由

配置安全策略放通IPsec流量

配置源NAT

测试

需求

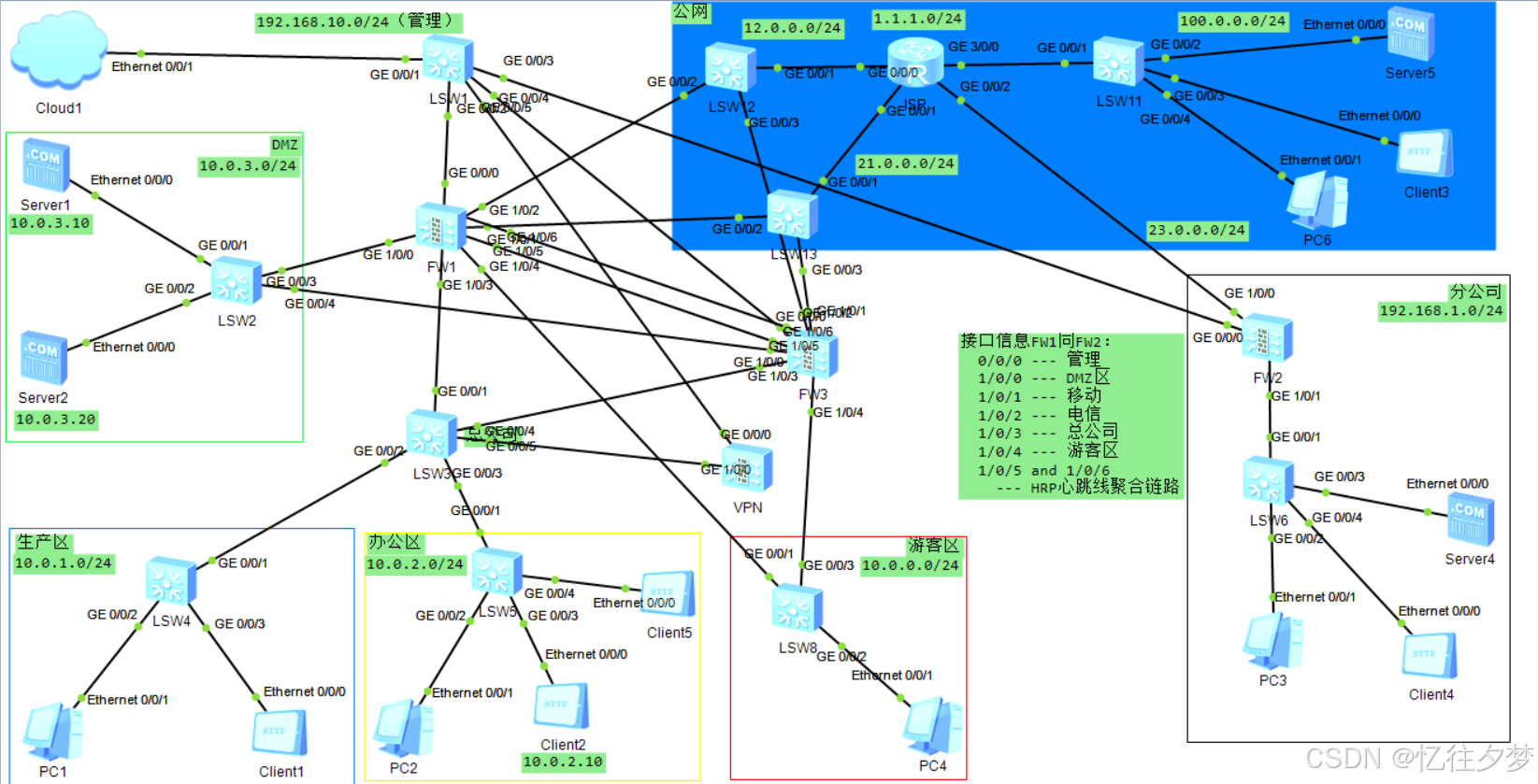

接eNSP – 防火墙双机热备和带宽管理!

将双机热备改成主备模式,通过内网的 VPN 设备构建-条到达分公司的IPSEC VPN 通道,保证办公区10.0.2.0/24网段可以访问到192.168.1.0/24网段。

给VPN设备配置管理IP地址以及开通Web管理服务:

<USG6000V1>sys

[USG6000V1]sysname VPN

[VPN]int g0/0/0

[VPN-GigabitEthernet0/0/0]ip add 192.168.10.4 24

[VPN-GigabitEthernet0/0/0]service-manage all permit

[VPN-GigabitEthernet0/0/0]dis ip int b

2024-07-23 09:14:42.850

*down: administratively down

^down: standby

(l): loopback

(s): spoofing

(d): Dampening Suppressed

(E): E-Trunk down

The number of interface that is UP in Physical is 4

The number of interface that is DOWN in Physical is 6

The number of interface that is UP in Protocol is 3

The number of interface that is DOWN in Protocol is 7

Interface IP Address/Mask Physical Protocol

GigabitEthernet0/0/0 192.168.10.4/24 up up

GigabitEthernet1/0/0 unassigned up down

GigabitEthernet1/0/1 unassigned down down

GigabitEthernet1/0/2 unassigned down down

GigabitEthernet1/0/3 unassigned down down

GigabitEthernet1/0/4 unassigned down down

GigabitEthernet1/0/5 unassigned down down

GigabitEthernet1/0/6 unassigned down down

NULL0 unassigned up up(s)

Virtual-if0 unassigned up up(s)

[VPN-GigabitEthernet0/0/0]

将FW1和FW2改为主备备份状态

因为这里使用主备备份,故到公网的虚拟IP地址就只需要移动和电信各一个:

FW1:

FW3:

修改服务器映射:

主备备份修改完成。

主备备份修改完成。

配置IPsec

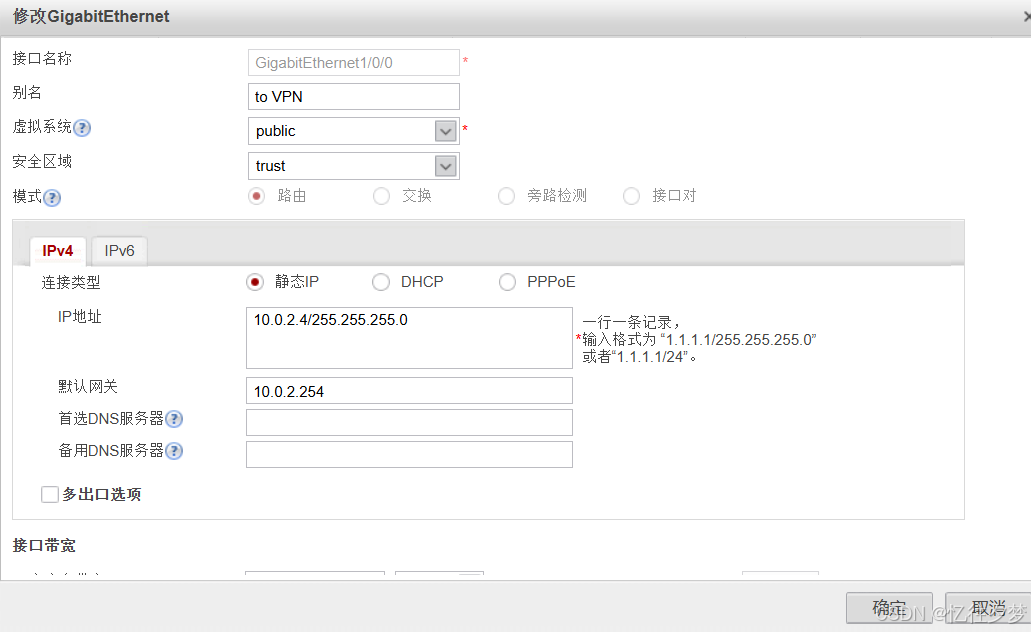

IP配置:

交换机上放通办公区(vlan3)的流量:

[LSW3]int g0/0/5

[LSW3-GigabitEthernet0/0/5]port link-type access

[LSW3-GigabitEthernet0/0/5]port default vlan 3

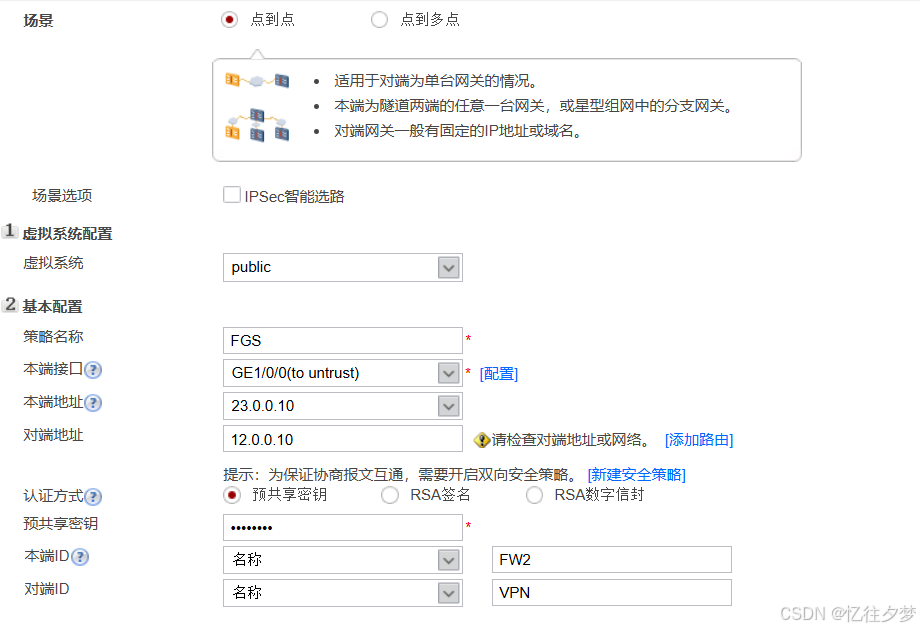

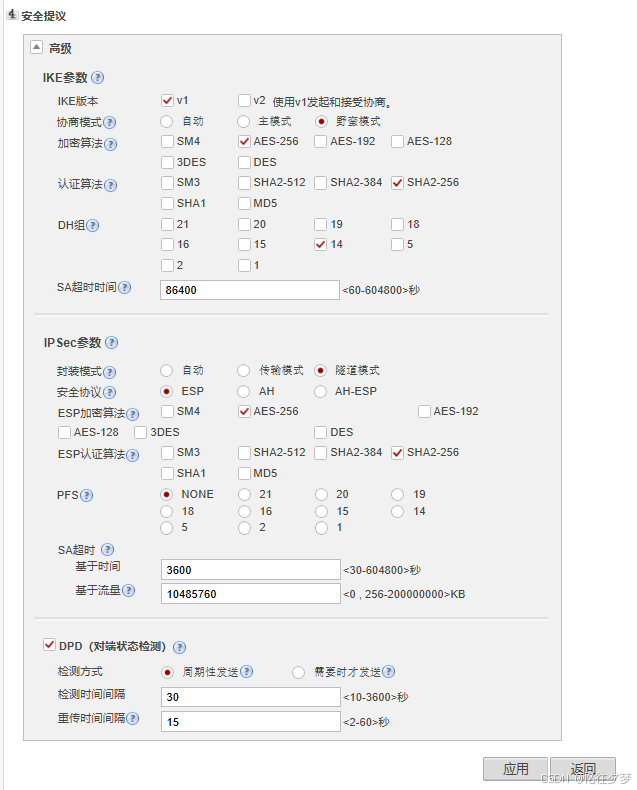

建立通道:

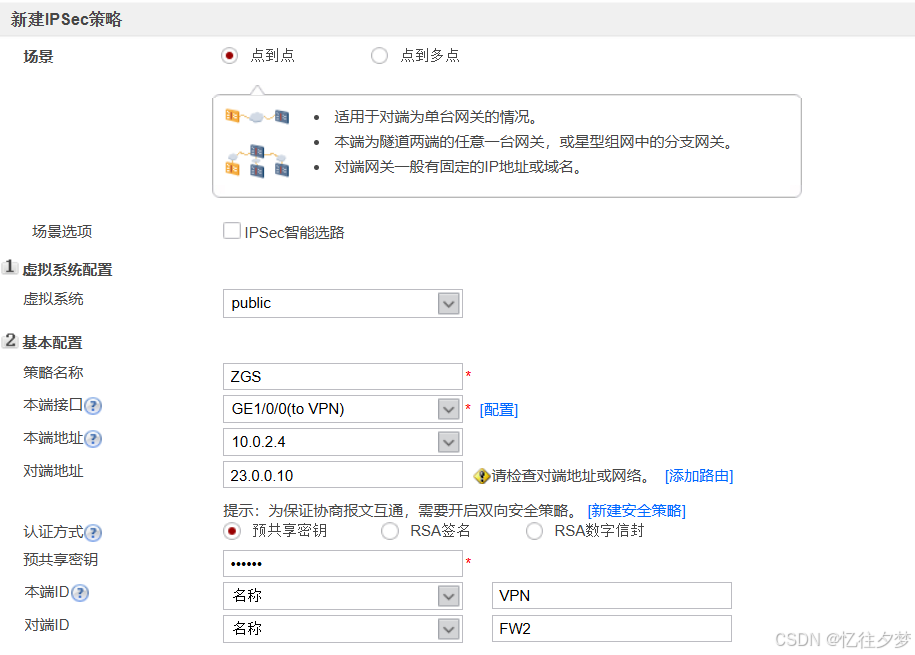

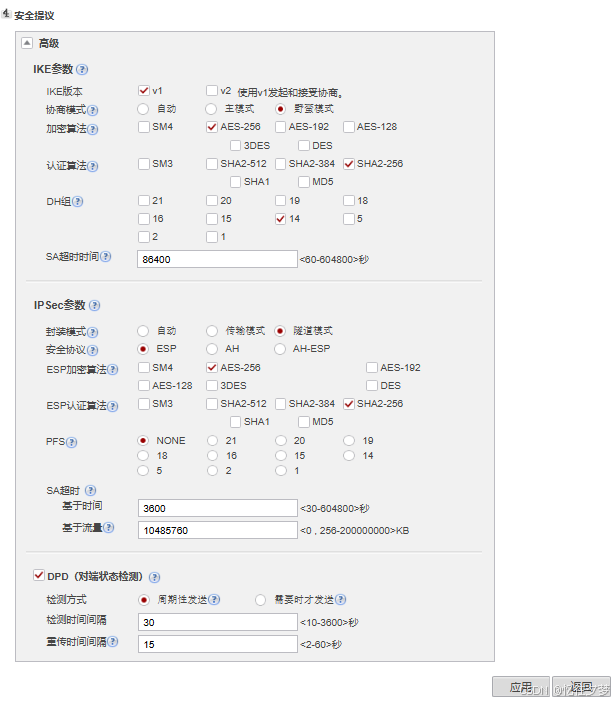

这里再总公司是内网环境下,所以我们使用ESP协议,IEK协商采用野蛮模式,封装模式采用隧道模式。

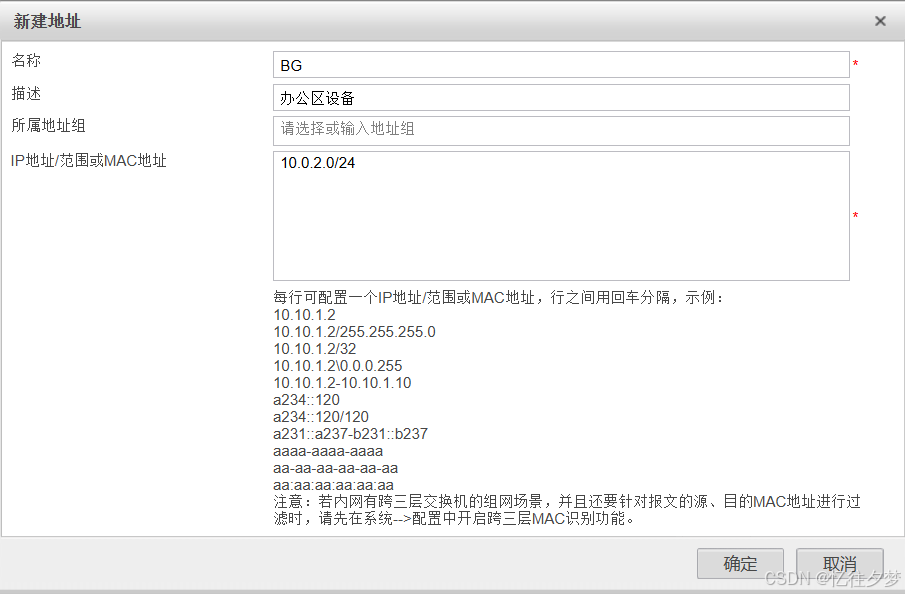

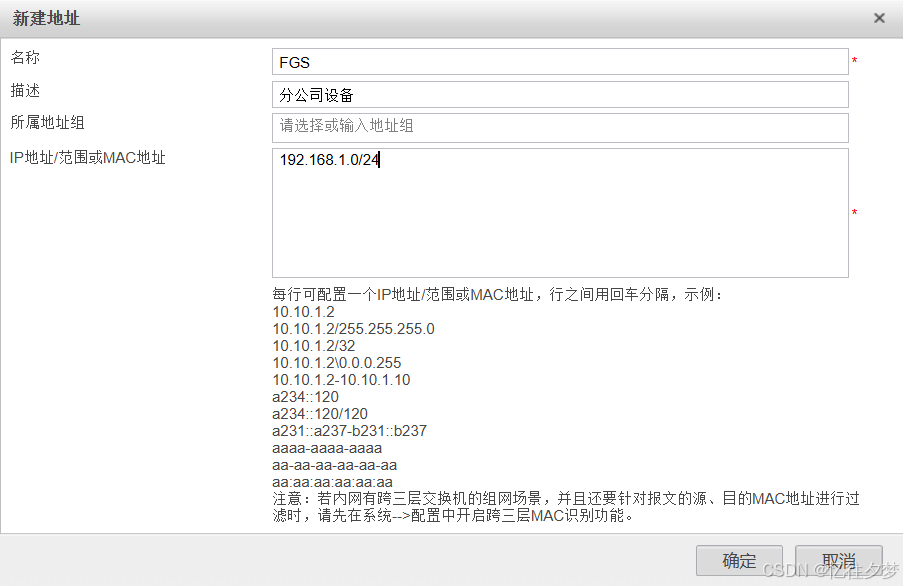

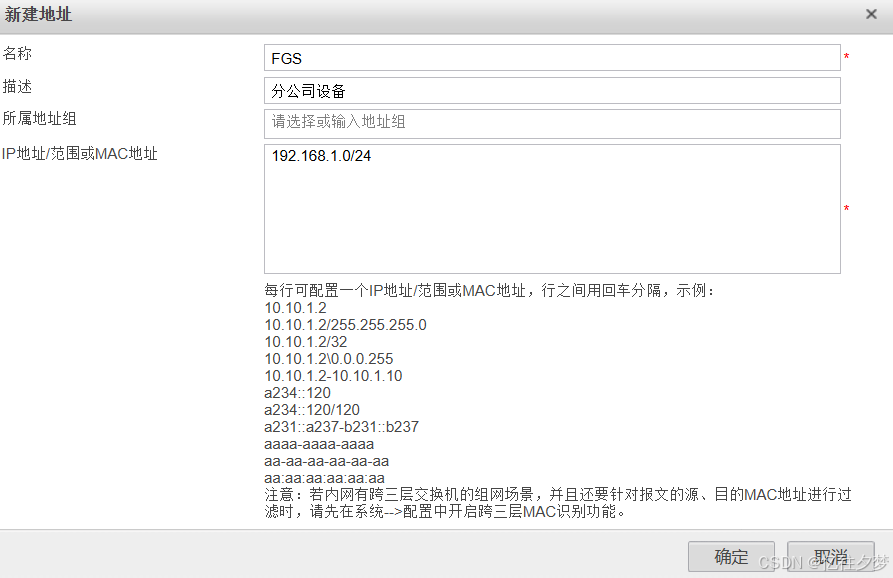

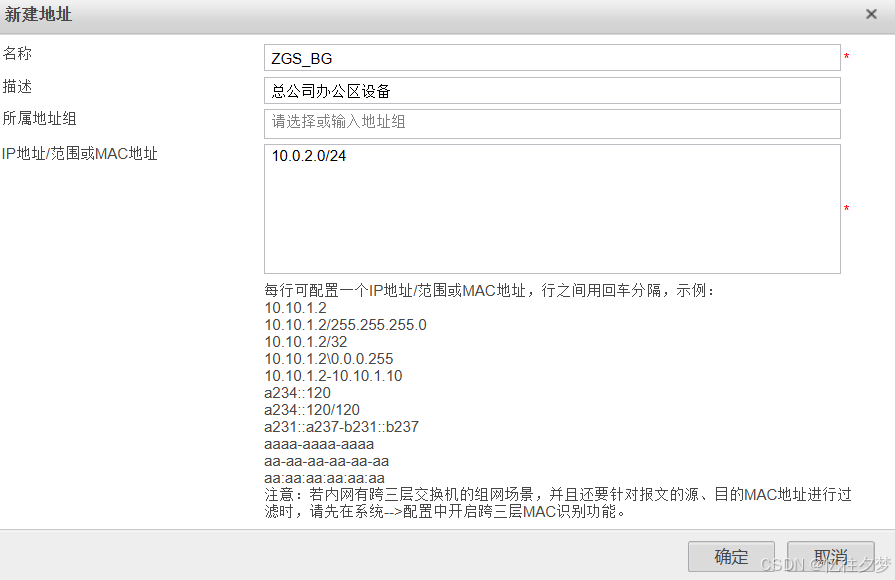

新建地址:

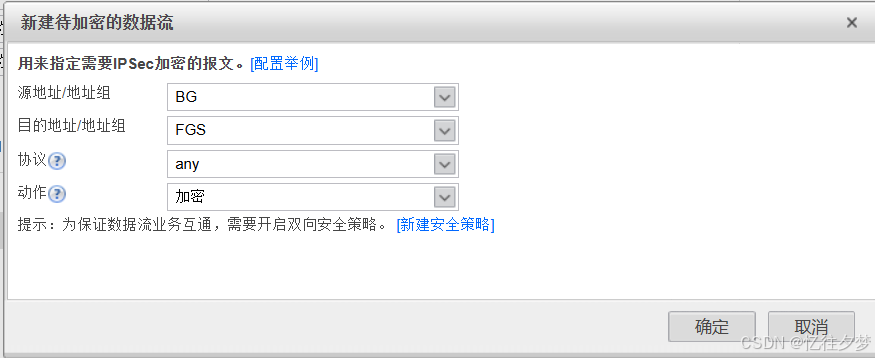

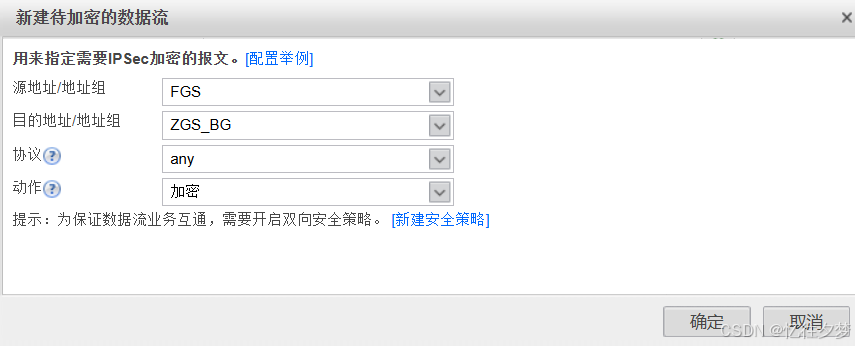

添加加密数据流:

IPsec策略:

FW2:

新建地址:

添加加密数据流:

IPsec策略:

配置目标NAT

因为在总公司,VPN设备下沉入内网中,故需要在FW1上配置目标NAT打通通向内网VPN设备的通道。

目的地址:

新建自定义服务:

NAT-T为UDP且目的端口为4500

IKE规定源目端口都为UDP500

新建NAT策略(两个,一个用于ISAKMP,一个用于NAT-T):

新建NAT策略(两个,一个用于ISAKMP,一个用于NAT-T):

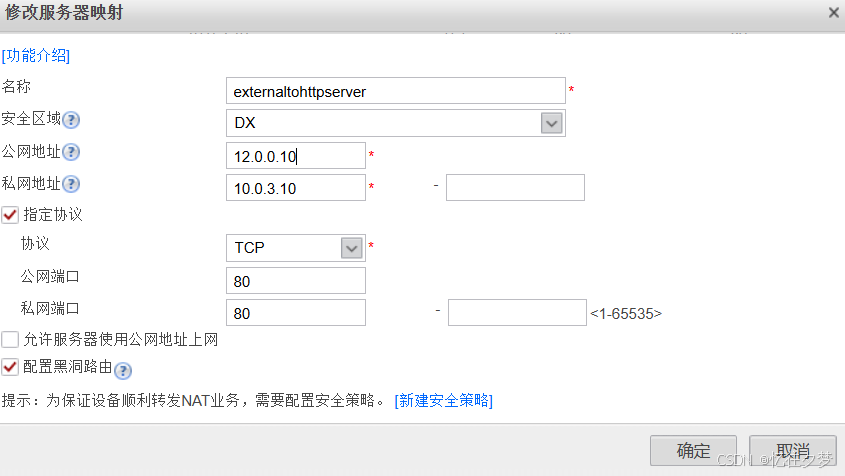

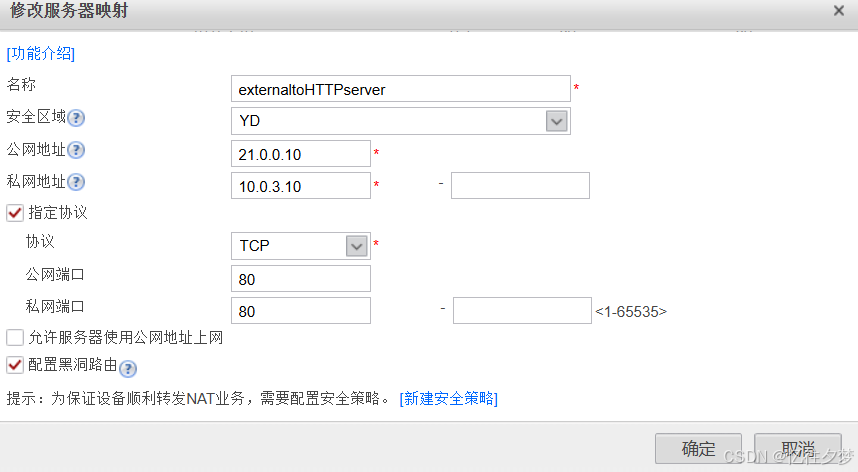

之前的需求中配置过公网访问HTTP server的目标NAT,但是没有精细化处理。这里将其服务改为HTTP server,这样不会影响IKE的构建:

之前的需求中配置过公网访问HTTP server的目标NAT,但是没有精细化处理。这里将其服务改为HTTP server,这样不会影响IKE的构建:

配置安全策略放通IKE协商流量

FW2:

需要放通公网与防火墙的双向流量。

新建自定义服务:

安全策略:

VPN:

需要放通内网与防火墙的双向流量。

新建自定义服务:

安全策略:

FW1:

需要放通公网电信与内网的双向流量,因为我们只使用了电信链路配置IPSec通道。

安全策略:

IPsec通道建立完成:

VPN:

FW2:

配置策略路由

使经过FW1到达分公司的流量转发至VPN设备:

新建策略路由:

使用PC2ping分公司设备,在VPN设备抓包(因为还没放通IPSec的流量,故ping不通):

可以看到流量都到了VPN设备上:

配置安全策略放通IPsec流量

这里不指定服务类型,只限制源目网段。

VPN设备:

FW2:

FW1:

因为流量到这里已经经过了IPSec转换(已经在通道内传输),故源目IP就是通道两端的IP地址。

配置源NAT

因为有内网向外网访问时,源NAT转换了源IP地址,故需要进行更改。

防止流量进入通道前被NAT策略转换源IP,因为NAT策略的优先级大于IPsec。

FW2新建:

且策略应该放在前面:

FW1新建: 也应该放在转换前面:

也应该放在转换前面:

测试

使用办公区设备访问分公司:

抓包:

FW1出口:

VPN设备接口: 至此配置完成。

至此配置完成。

网硕互联帮助中心

网硕互联帮助中心

评论前必须登录!

注册