攻防世界-php伪协议和文件包含

文章浏览阅读612次,点赞6次,收藏6次。php伪协议

文章浏览阅读612次,点赞6次,收藏6次。php伪协议

文章浏览阅读842次,点赞11次,收藏18次。本文探讨了网络服务安全性的各个方面,包括FTP、邮件传输代理、POP3和IMAP服务、Samba以及如何使用SSL...

文章浏览阅读2.2k次,点赞30次,收藏28次。由于select函数有下面几个特别明显的缺点,就推演出了改进版本——poll函数比如select监视的fd是有上...

文章浏览阅读1.6k次,点赞32次,收藏31次。kali Linux在安装后需进行的操作。

文章浏览阅读741次,点赞8次,收藏14次。网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国...

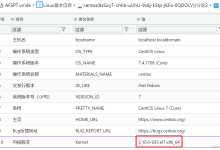

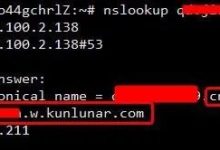

文章浏览阅读3k次,点赞39次,收藏83次。记一次入门服务器取证——药品直销网,涵盖旧版本宝塔、静态IP的配置更改、代码的理解_服务器取证

文章浏览阅读803次,点赞21次,收藏25次。本次渗透用到了多个技术:1.burpsuite抓包,对包文件,使用sqlmap进行注入sqlmap –r r.tx...

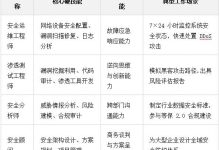

文章浏览阅读981次,点赞19次,收藏13次。这种理论与实践相结合的课程体系,确保学生在掌握基础理论的同时,具备较强的实操能力,能够直接胜任复杂的网络安全任务。...

文章浏览阅读617次,点赞5次,收藏9次。Hydra又叫九头蛇,是一款由著名的黑客组织THC开发的开源暴力破解工具,支持大部分协议的在线密码破解,是网络安全·渗...

文章浏览阅读2.2k次,点赞12次,收藏10次。本文介绍了如何通过daloRADIUSWeb管理Radius服务器,包括设置Management、Account...